اگر رایانه شما با باجگیر افزار PyLocky آلوده شده است و شما در جستجوی یک ابزار رمزگشایی رایگان برای باز کردن یا رمزگشایی فایلهایتان هستید، جستجوی شما ممکن است در اینجا به پایان برسد.

یک محقق امنیتی به نام Mike Bautista در واحد اطلاعات سایبری Cisco’s Talos یک ابزار رمزگشایی رایگان را برای قربانیان آلودهشده به باجگیر افزار PyLocky منتشر کرده است[۱] تا فایلهای رمزگذاری شده خود را بدون پرداخت هیچگونه هزینهای رمزگشایی کنند.

این ابزار رمزگشایی برای همه کار میکند، اما محدودیت بزرگی دارد، برای موفقیت در رمزگشایی فایلهای خود، باید ابتدا ترافیک شبکه (فایل PCAP) را بین باجگیر افزار PyLocky و سرور فرمان و کنترل آن (C2) ضبط کنید، که بهطورکلی هیچکس این کار را نمیکند.

این محقق دراینباره توضیح میدهد: “این به این دلیل است که اتصال خروجی – هنگامیکه این باجگیر افزار با سرور C2 خود ارتباط برقرار میکند و اطلاعات مربوط به کلید رمزگشایی را ارسال میکند، حاوی یک رشته است که شاملInitialization Vector و یک کلمه عبور است که این باجگیر افزار بهطور تصادفی برای رمزگذاری فایلهای خود تولید میکند.”

این محقق دراینباره توضیح میدهد: “اگر ترافیک C2 اولیه ذخیره نشود، ابزار رمزگشایی ما نمیتواند فایلهای سیستم آلودهشده را بازیابی کند. این به این دلیل است که callout اولیه که توسط این دژافزار برای ارسال اطلاعات به سرور C2 استفاده میشود، در فرایند رمزگذاری نیز استفاده میشود.”

محققان Trend Micro که برای اولین بار این باجگیر افزار را در ماه ژوئیه سال گذشته کشف کردند[۲]، اعلام کردند که باجگیر افزارPyLocky نیز مشابه بسیاری از کمپینهای دژافزاری دیگر از طریق پستهای الکترونیک اسپم گسترش پیدا میکند. این باجگیر افزار بهگونهای طراحی شده است که قربانیان را فریب دهد تا payload موذیPyLocky را نصب کنند.

اگر حجم کل حافظه قابلتوجه سیستم کمتر از ۴ گیگابایت باشد، برای جلوگیری از تشخیص توسط نرمافزار امنیتی sandbox، باجگیر افزار PyLocky برای ۹۹۹٫۹۹۹ ثانیه یا بیشتر از ۱۱ و نیم روز خود را غیرفعال میکند. فرایند رمزگذاری فایل تنها زمانی اجرا میشود که حافظه سیستم برابر یا بیشتر از ۴ گیگابایت باشد.

باجگیر افزار PyLocky که توسط پایتون نوشته شده است و توسط PyInstaller بستهبندیشده، ابتدا هر فایل را به فرمت base64 تبدیل میکند و سپس از Initialization Vector که بهصورت تصادفی تولید شده است و یک کلمه عبور برای رمزگذاری تمام فایلها روی یک کامپیوتر آلوده استفاده میکند.

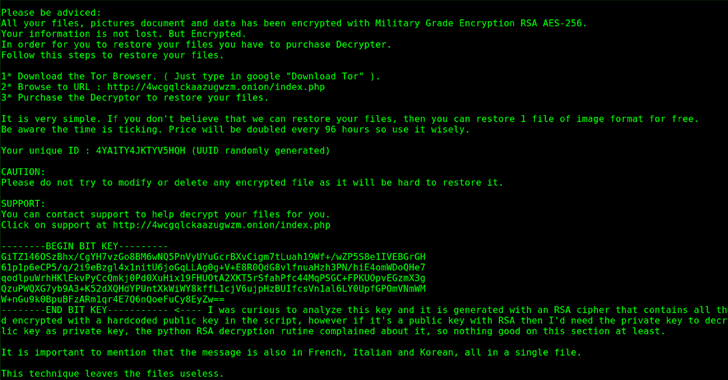

هنگامیکه یک رایانه رمزگذاری میشود، PyLocky یک یادداشت باجگیری را نشان میدهد و ادعا میکند که یک نوع معروف از باجگیر افزارLocky است[۳] و درخواست باجی را در واحد ارزهای دیجیتالی برای بازگرداندن فایلها میکند.

این یادداشت همچنین ادعا میکند که هر ۹۶ ساعت میزان باج درخواستی را دو برابر میکند، که برای ترساندن قربانیان است که اگر آنها مبلغ درخواستی را پرداخت نکنند؛ زودتر به این کار اقدام نمایند.

PyLocky در ابتدا کسبوکارها را در اروپا، بهویژه در فرانسه، هدف قرار داد، هرچند که یادداشتهای باج به زبان انگلیسی، فرانسوی، کرهای و ایتالیایی نوشته شده بود، که احتمال میرفت کاربران کرهای و ایتالیایی را نیز هدف قرار دهد.

شما میتوانید ابزار رمزگشایی باجگیر افزار PyLocky را از GitHub بهصورت رایگان دانلود کرده[۴] و آن را بر روی کامپیوتر آلوده دارای سیستمعامل ویندوز خود اجرا کنید.

اگرچه این باجگیر افزار ممکن است مانند باجگیر افزارهایی مانند Locky ،WannaCry ،NotPetya و LeakerLocker که در سال ۲۰۱۷ حملات گستردهای را پیادهسازی کردند[۵-۸]، نباشد اما به کاربران و شرکتها بهشدت توصیه میشود تا برای محافظت از خودشان مراحل زیر را دنبال کنند:

- مراقب پستهای الکترونیک فیشینگ باشید: همیشه نسبت به اسناد ناخواسته ارسالشده توسط یک پست الکترونیکی مشکوک باشید و هرگز بر روی لینکهای درون آن اسناد کلیک نکنید، مگر اینکه از منبع آن مطمئن باشید.

- بهصورت منظم پشتیبانگیری کنید: همیشه یک نسخه پشتیبان خوب از فایلهایتان داشته باشید که نسخههای آن را در یک دستگاه ذخیرهسازی خارجی ذخیره کنید که همیشه به کامپیوتر شما متصل نباشد.

- نرمافزارها و آنتیویروس خود را بهروز نگه دارید: همیشه نرمافزارها و آنتیویروس خود را بهروز نگه دارید تا از خود نسبت به آخرین تهدیدها محافظت کنید.

منابع

[۱] https://blog.talosintelligence.com/2019/01/pylocky-unlocked-cisco-talos-releases.html

[۲]https://blog.trendmicro.com/trendlabs-security-intelligence/a-closer-look-at-the-locky-poser-pylocky-ransomware

[۳] https://apa.aut.ac.ir/?p=2912

[۴] https://github.com/Cisco-Talos/pylocky_decryptor

[۵] https://apa.aut.ac.ir/?p=3138

[۶] https://apa.aut.ac.ir/?p=2580

[۷] https://apa.aut.ac.ir/?p=2723

[۸] https://apa.aut.ac.ir/?p=2784

[۹] https://thehackernews.com/2019/01/pylocky-free-ransomware-decryption.html

ثبت ديدگاه