هر موقع که فکر میکنیم باجگیر افزار Locky از دور خارج شده است[۱]، تهدیدات تازهای مرتبط با این باجگیر افزار نمایان میشود[۲].

اخیراً محققان دو شرکت امنیتی بهطور مستقل دو کمپین بزرگ پست الکترونیک را کشف کردند که دو نوع مختلف ولی جدید از باجگیر افزار Locky را پخش میکردند[۳].

کمپین Lukitus بیش از ۲۳ میلیون پست الکترونیک را در طی ۲۴ ساعت ارسال میکند.

این کمپین توسط محققان شرکت AppRiver کشف شد[۴] و بیش از ۲۳ میلیون پست الکترونیک را که حاوی باجگیر افزار Locky بود را در طی ۲۴ ساعت در روز ۲۸ اوت و در سراسر ایالاتمتحده آمریکا ارسال کرده بود که به نظر میرسد یکی از بزرگترین کمپینهای بدافزاری در نیمه دوم سال ۲۰۱۷ باشد.

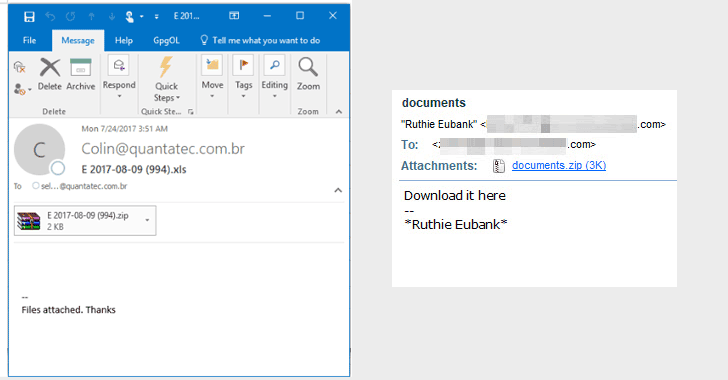

طبق گفته محققان، پستهای الکترونیکی که در این حمله ارسال شده بودند، بسیار مبهم بودند، با موضوعاتی مانند لطفاً چاپ کنید، اسناد، تصاویر، عکسها و اسکنها و با تلاش برای متقاعد کردن قربانیان برای آلوده کردن خود با باجگیر افزار Locky.

این پستهای الکترونیک یا یک ضمیمه ZIP که حاوی یک payload بدافزاری مخفی بود و یک ضمیمه ZIP ثانویه که دارای فایل VBS یا Visual Basic Script بود ارسال میشدند.

هنگامیکه قربانی گول زده میشد تا بر روی فایل مربوطه کلیک کند، فایل VBS یک فرآیند بارگیری را آغاز میکرد که در طی آن آخرین نسخه از باجگیر افزار Locky را به نام Lukitus دانلود میکرد که به زبان فنلاندی به معنی قفلشده است و سپس تمامی فایلهای کامپیوتر مورد هدف را رمزگذاری میکرد و پسوند آنها را به lukitus تغییر میداد.

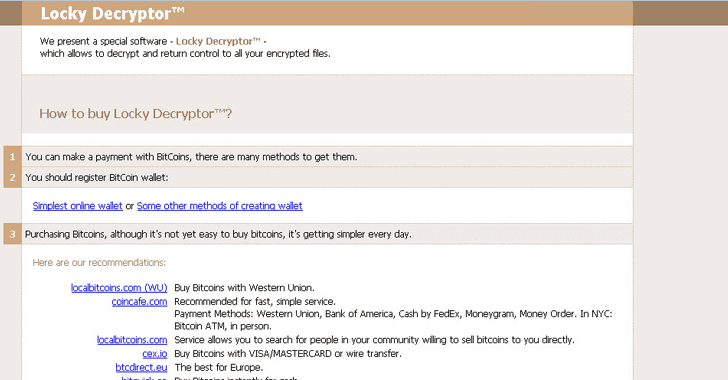

پسازاینکه فرآیند رمزگذاری پایان مییافت، این بدافزار یک پیام باجگیر افزاری را بر روی دسکتاپ کامپیوتر فرد قربانی نمایش میدهد که به قربانی آموزش میدهد چطور مرورگر Tor را دانلود و نصب کند و سپس سایت مهاجم را بهمنظور ادامه فرآیند و پرداخت باج مشاهده کند.

این نوع از باجگیر افزار Locky یا همان Lukitus درخواست ۰٫۵ بیت کوین یا تقریباً ۲۳۰۰ دلار را از قربانیان برای پرداخت و دریافت “Decyptor Locky” برای بازگرداندن فایلهایشان میکند.

این کمپین حمله Lukitus همچنان در حال جریان است و محققان AppRiver بیش از ۵٫۶ میلیون پست الکترونیک را در این کمپین و در روز دوشنبه صبح (۲۸ اوت ۲۰۱۷) قرنطینه کردند.

متأسفانه در حال حاضر رمزگشایی این نوع از باجگیر افزار Locky غیرممکن است.

دومین کمپین Locky بیش از ۶۲۰۰۰ پست الکترونیک را ارسال میکند.

در تحقیقات جداگانه، شرکت امنیتی Comodo در ماه اوت یک کمپین بزرگ جاسوسی را کشف کرد که بیش از ۶۲۰۰۰ پست الکترونیک اسپم و حاوی یک نسخه جدید از باجگیر افزار Locky را در سه روز ابتدایی و در مرحله اول از حملات، ارسال کردند.

دومین نوع از باجگیر افزار Locky که IKARUSdilapidated نامگذاری شده است توسط ۱۱۶۲۵ آدرس IP مختلف در ۱۳۳ کشور مختلف گسترده شده است و به نظر میرسد نوعی باتنت از کامپیوترهای zombie را بهمنظور انجام حملات phishing تولید کرده است.

بر طبق گفته محققان امنیتی در شرکت Comodo، این یک حمله در مقیاس بزرگ است که بر پایه پستهای الکترونیک حاوی باجگیر افزار است که در آنها نوعی جدید از بدافزارهای تروجانی بهعنوان فایلهای ناشناخته ظاهر شده که میتوانند به زیرساختهای سازمانهایی که آمادگی این نوع حملات را ندارند، نفوذ کنند.

حمله اولیه که ابتدا در تاریخ ۹ اوت شناسایی شد و سه روز ادامه داشت، از پیامهای اسپم استفاده میکرد که حاوی ضمیمه اسکریپت ویژوالبیسیک یا VBS مخرب بود، که اگر روی آن کلیک شود، عملکردی که در بالا اشاره شد، اتفاق خواهد افتاد.

مجرمان سایبری که نوع IKARUSdilapidated از باجگیر افزار Locky را اجرا میکنند، برای بازگرداندن فایلهای رمزگذاری شده ، بین ۰٫۵ تا ۱ بیت کوین (۲۳۱۱ تا ۴۶۲۳ دلار) تقاضا میکنند.

این کمپین بسیار بزرگ باجگیر افزار Locky دهها هزار کاربر را در سراسر جهان مورد هدف قرار داده است که ۵ کشور برتر در این زمینه ویتنام، هند، مکزیک، ترکیه و اندونزی هستند.

چگونه از خود در برابر حملات باجگیر افزاری محافظت کنید؟

باجگیر افزارها به یکی از بزرگترین تهدیدات علیه کاربران و همچنین سازمانها تبدیل شدهاند که در چند ماه اخیر بهطور گسترده و در سطح جهانی گسترده شدهاند و برای مثال میتوان به باجگیر افزارهای WannaCry ،NotPetya و LeakerLocker اشاره کرد[۵-۷].

در حال حاضر، هیچ ابزار رمزگشایی برای باز کردن قفل فایلهای رمز شده توسط انواع مختلف باجگیر افزار Locky در دسترس نیست، بنابراین به کاربران شدیداً توصیه میشود تا راهکارهای جلوگیری از آلوده شدن توسط چنین باجگیر افزارهایی را با دقت دنبال کنند.

- مراقب پستهای الکترونیک Phishing باشید: همیشه نسبت به پروندههای ناخواسته و ارسال شده توسط پست الکترونیک مشکوک باشید و هرگز بر روی لینکهای قرار داده شده بر روی این پروندهها کلیک نکنید مگر اینکه از منبع ارسال آن اطمینان حاصل کنید.

- بهطور منظم پشتیبان تهیه کنید: بهمنظور محافظت از دادههای بسیار مهم، همیشه و بهطور منظم از این دادهها و بر روی یک حافظه خارجی که همیشه به کامپیوتر شما متصل نیست، پشتیبان تهیه کنید.

- نرمافزار آنتیویروس خود و سیستمعامل خود را همیشه بهروزرسانی کنید: همیشه یک برنامه آنتیویروس مناسب بر روی سیستم خود داشته باشید و آن را بهطور مرتب بهروزرسانی کنید و همچنین سیستمعامل خود را بهطور منظم بهروزرسانی کنید تا نسبت به تهدیدات جدید ایمن باشد.

منابع

[۱] https://thehackernews.com/2016/02/locky-ransomware-decrypt.html

[۲] https://thehackernews.com/2017/08/locky-mamba-ransomware.html

[۳] https://thehackernews.com/2016/11/facebook-locky-ransomware.html

[۴] https://blog.appriver.com/2017/08/locky-ransomware-attacks-increase/

[۵] https://apa.aut.ac.ir/?p=2580

[۶] https://apa.aut.ac.ir/?p=2723

[۷] https://apa.aut.ac.ir/?p=2784

[۸] https://thehackernews.com/2017/08/locky-ransomware-emails.html

ثبت ديدگاه