خوانندگان عزیز مراقب باشید! این یک باجگیر افزار است، یک WannaCry دیگر، یک حمله گسترده دیگر!

باجگیر افزار WannaCry هنوز نمرده است[۱] و یک حمله بسیار بزرگ دیگر یک آشوب جهانی را به راه انداخته است و موجب خاموش شدن کامپیوترها در شرکتها، کارخانههای تأمین برق و بانکها در سراسر روسیه، اکراین، اسپانیا، فرانسه، انگلستان، هند و اروپا شده است و درخواست ۳۰۰ دلار بهصورت بیت کوین کرده است.

بر اساس چندین منبع آگاه، یک نوع جدید از باجگیر افزار Petya که به Petwrap نیز مشهور است[۲] بهطور گسترده در حال منتشر شدن به کمک یک آسیبپذیری SMBv1 در ویندوز است[۳] که باجگیر افزار WannaCry نیز از آن استفاده کرد تا بیش از ۳۰۰٫۰۰۰ سیستم و سرور را در سراسر جهان و طی ۷۲ ساعت آلوده کند.

علاوه بر این، بسیاری از قربانیان همچنین اطلاع دادهاند که باجگیر افزار Petya سیستم بهروزرسانی شده آنها را نیز آلوده کرده است.

Mikko Hypponen که مدیرکل بخش تحقیقات شرکت F-Secure است تأیید کرده است که: “Petya از بهرهبردار NSA Eternalblue استفاده کرده است اما همچنین از طریق WMIC و PSEXEC در شبکههای داخلی گسترش مییابد[۴].”

Petya نوعی باجگیر افزار بدذات است و با روشی بسیار متفاوت نسبت به دیگر بدافزارها عمل میکند. برخلاف دیگر باجگیر افزارهای سنتی، Petya فایلهای بر روی سیستم مورد هدف را یکییکی رمزنگاری نمیکند.

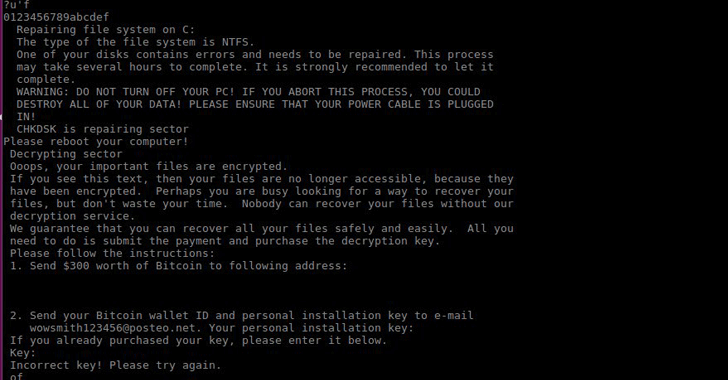

بهجای این کار، Petya کامپیوترهای افراد قربانی را راهاندازی مجدد میکند و جدول فایل اصلی(۱) هارد درایو را رمزنگاری میکند و مستر بوت رکورد(۲) را غیرقابل استفاده میکند و درنتیجه دسترسی کامل به سیستم را از طریق تصرف دادههایی در ارتباط با نامهای فایلها، اندازه آنها و محل آنها بر روی دیسک فیزیکی محدود میکند.

باجگیر افزار Petya در حقیقت MBR های کامپیوتر را با کد مخرب خود جایگزین میکند که نوشته مربوط به باجخواهی را نمایش داده و از بالا آمدن سیستم جلوگیری میکند.

باج درخواستی را پرداخت نکنید، شما فایلهای خود را باز پس نمیگیرید.

به کاربرانی که قربانی این باجگیر افزار شدهاند توصیه میشود که باج درخواستی را پرداخت نکنند چراکه مهاجمان پشت این باجگیر افزار نمیتوانند پستهای الکترونیک شما را دریافت کنند.

Posteo که یک تأمینکننده پست الکترونیک در آلمان است به آدرس پست الکترونیک wowsmith123456@posteo.net مشکوک شده است[۵] که توسط مجرمان برای برقراری ارتباط با قربانیان استفاده میشده است تا پس از دریافت باج، کلیدهای رمزگشایی را از این طریق برای قربانیان ارسال کند.

تا تاریخ ۲۷ ژوئن ۲۰۱۷، ۲۳ قربانی بهمنظور رمزگشایی فایلهای آلودهشده خود توسط Petya میزان باج درخواستی را با واحد بیت کوین و به آدرس ۱Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX پرداخت کردهاند که مجموعاً ۶۷۷۵ دلار شده است.

باجگیر افزار Petya، یک حمله دیگر در سطح جهانی

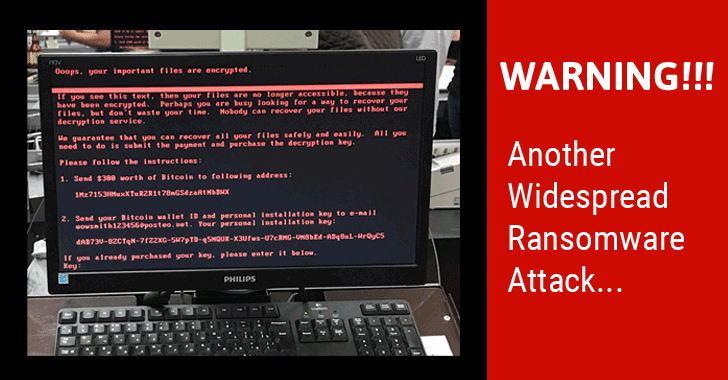

اسکرینشاتهای مربوط به آخرین آلودگیهای انجامشده توسط Petya که در توییتر به اشتراک گذاشته شده است نشان میدهد که این باجگیر افزار متنی را نمایش میدهد مبنی بر اینکه مبلغی به بیت کوین و به ارزش ۳۰۰ دلار را درخواست میکند. در اینجا متن مربوطه آورده شده است:

“اگر شما این نوشته را میبینید، درنتیجه فایلهای شما دیگر در دسترس نیست چراکه آنها رمزنگاری شدهاند. شاید شما مشغول باشید و فرصتی برای جستجوی روشی برای بازیابی فایلهای خود پیدا نکنید اما وقت خود را برای این کار تلف نکنید. هیچکس نمیتواند فایلهای شما را بدون داشتن سرویس رمزگشایی ما بازیابی کند.”

بر طبق گزارش اخیر جستجوگر VirusTotal در حال حاضر فقط ۱۶ آنتیویروس از ۶۱ آنتیویروس موجود، بهطور موفقیتآمیز باجگیر افزار Petya را تشخیص دادهاند[۶].

باجگیر افزار Petya، بانکها و شرکتهای مخابراتی، کسبوکار و انرژی را هدف قرار داده است.

تصویر سوپرمارکتی در شرق اوکراین

باجگیر افزار Petya در حال حاضر شرکت غول نفتی متعلق به دولت روسیه و به نام Kyivenergo و شرکت تأمینکننده برق متعلق به دولت اوکراین و با نام Ukrenergo را آلوده کرده است.

سرویس مطبوعاتی شرکت Kyivenergo گفته است: “ما مورد حمله قرار گرفتیم. دو ساعت پیش ما مجبور شدیم تمامی کامپیوترهای خود را خاموش کنیم. ما منتظر اجازه از سرویس امنیتی اکراین(۳) هستیم تا مجدداً آنها را بازیابی کنیم.

گزارشهایی از چندین بانک شامل بانک ملی اوکراین و Oschadbank و همچنین دیگر شرکتها وجود دارد مبنی بر اینکه آنها مورد حملات باجگیر افزار Petya قرار گرفتهاند.

Maersk که یک شرکت تدارکات بینالمللی است نیز در توییتر[۷] تأیید کرده است که حملات اخیر باجگیر افزار Petya سیستمهای IT این شرکت را در چندین مکان مختلف و واحد کسبوکار خاموش کرده است.

این شرکت گفته است: “ما میتوانیم تأیید کنیم که سیستمهای IT شرکت Maersk در چندین مکان و واحد کسبوکار خاموش شده است. ما در حال حاضر در حال ارزیابی وضعیت هستیم. امنیت کارمندان و کسبوکارهای مشتریان ما در اولویت قرار دارند. ما اطلاعات جدید و بهروز شده را در ارتباط با این مشکل در اختیار مشتریان خود قرار خواهیم داد.”

این باجگیر افزار همچنین چندین workstation را که مربوط به شعبههای شرکت معدنی Evraz در اوکراین میشود را تحت تأثیر قرار داده است.

جدیترین آسیبپذیریهای گزارش شده توسط شرکتهای کسبوکار اوکراینی مربوط به سیستمهای در معرض خطر قرارگرفته در متروی محلی اوکراین و فرودگاه کیف میشود.

سه شرکت مخابراتی اوکراینی شامل Kyivstar ،LifeCell و Ukrtelecom نیز تحت تأثیر آخرین حمله Petya قرار گرفتهاند.

چگونه باجگیر افزار Petya به این سرعت گسترش یافته است؟

Symantec که یک شرکت امنیت سایبری است همچنین تأیید کرده است که باجگیر افزار Petya مانند WannaCry از بهرهبردار SMBv1 EternalBlue بهرهبرداری کرده است و از کامپیوترهای دارای سیستمعامل وصله نشده ویندوز سوءاستفاده کرده است.

یک محقق امنیتی با نام توییتر HackerFantastic اینگونه توییت کرده است[۸]: “باجگیر افزار Petya در گسترده شدن موفق عمل کرده است چراکه یک حمله طرف مشتری(۴) با نام CVE-2017-0199 و یک تهدید بر پایه شبکه با نام MS17-010 را با یکدیگر ترکیب کرده است.”

EternalBlue یک بهرهبردار SMB در ویندوزاست که توسط گروه هکری بدنام به نام Shadow Brokers در ماه آوریل ۲۰۱۷ فاش شد[۹] که ادعا کرده بود این بهرهبردار را از سازمان امنیت ملی آمریکا و به همراه دیگر بهرهبردارهای تحت ویندوز دزدیده است.

مایکروسافت در حال حاضر این آسیبپذیری را بر روی تمامی نسخههای ویندوز برطرف کرده است اما بسیاری از کاربران همچنان آسیبپذیر هستند و تعداد زیادی از بدافزارها از این آسیبپذیری بهرهبرداری کرده و باجگیر افزارها و mine cryptocurrency ها را در سطح اینترنت منتشر کردهاند.

در تاریخ ۲۲ ژوئن ۲۰۱۷، گزارشی مبنی بر آخرین حمله WannaCry منتشر شد که شرکت Honda Motor و ۵۵ دوربین چراغ راهنمایی در ژاپن و استرالیا را تحت تأثیر قرار داده بود[۱۰].

این امر جای تعجب دارد که بعد از داشتن آگاهی از مشکل WannaCry و در طی این مدت هنوز شرکتهای بزرگ اقدامات امنیتی مناسب را برای دفاع از خود در برابر چنین حملاتی اتخاذ نکردهاند.

چگونه از خود در برابر حملات باجگیر افزارها محافظت کنید؟

چهکاری را باید بلافاصله انجام دهید؟ وصلههای ارائهشده توسط مایکروسافت و با نام MS17-010 را که آسیبپذیری EternalBlue را برطرف کرده است را هر چه سریعتر بر روی سیستم خود اعمال کرده و پروتکل غیر ایمن ۳۰ ساله اشتراک فایل SMBv1 را بر روی سیستمهای ویندوزی و سرورهای خود غیرفعال کنید.

ازآنجاکه باجگیر افزار Petya از ابزارهای WMIC و PSEXEC نیز استفاده میکند تا کامپیوترهای وصله شده دارای سیستمعامل ویندوز را نیز آلوده کند، به شما پیشنهاد میشود که WMIC یا همان Windows Management Instrumentation Command-line را نیز غیرفعال کنید[۱۱].

جلوگیری از آلوده شدن و سوییچ نابودسازی Petya

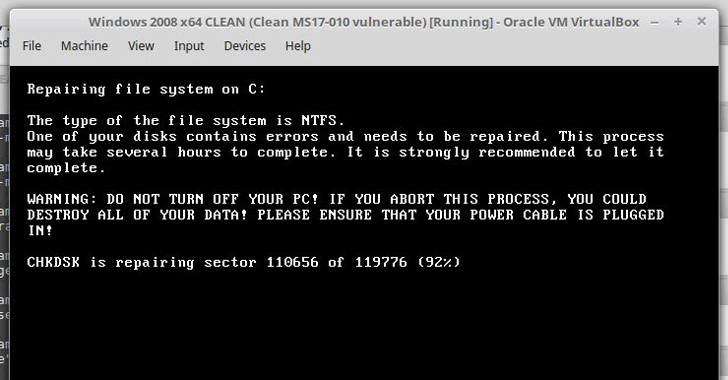

محققان دریافتهاند[۱۲] که باجگیر افزار Petya سیستمها را پس از راهاندازی مجدد کامپیوتر رمزنگاری میکند. بنابراین اگر سیستم شما توسط باجگیر افزار Petya آلوده شده است و سعی در راهاندازی مجدد دارد، تنها کاری که باید بکنید این است که این اجازه را برای راهاندازی مجدد به آن ندهید.

HackerFantastic اینگونه توییت کرده است[۱۳]: “اگر سیستم شما راهاندازی مجدد شود و شما این پیغامی را مبنی بر خاموش کردن سریع سیستم خود ببینید، این پیغام در حقیقت جزئی از فرایند رمزنگاری است. اگر شما مجدداً سیستم خود را روشن نکنید، فایلها رمز نمیشوند و سالم باقی میمانند و شما میتوانید از یک LiveCD یا سیستم خارجی برای بازیابی فایلهای خود استفاده کنید.”

یک شرکت امنیت سایبری در انگلستان و به نام PT Security و Amit Serper از شرکت Cybereason نوعی سوییچ نابودسازی برای باجگیر افزار Petya کشف کردهاند[۱۴و۱۵]. بر طبق یک توییت، این شرکت به کاربران پیشنهاد داده است که یک فایل در آدرس C:\Windows\perfc بسازند تا از آلوده شدن توسط این باجگیر افزار در امان باشند.

برای در امان بودن در برابر هر نوع آلودگی از جانب باجگیر افزارها، شما همیشه باید نسبت به فایلها و پروندههای ناخواسته که از طریق پست الکترونیک برای شما ارسال میشوند مشکوک باشید و هرگز بر روی لینکهای قرار داده شده در آنها کلیک نکنید مگر اینکه از منبع آن مطمئن باشید.

بهمنظور محافظت از دادههای بسیار مهم، همیشه و بهطور منظم از این دادهها و بر روی یک حافظه خارجی که همیشه به کامپیوتر شما متصل نیست، پشتیبان تهیه کنید.

علاوه بر اینها، همیشه یک برنامه آنتیویروس مناسب بر روی سیستم خود داشته باشید و آن را بهطور مرتب بهروزرسانی کنید و مهمتر از همه موارد بالا، همیشه در وبگردی در اینترنت جنبه احتیاط را رعایت کنید.

منابع

[۱] https://apa.aut.ac.ir/?p=2580

[۲] http://thehackernews.com/2016/04/ransomware-decrypt-tool.html

[۳] http://thehackernews.com/2017/06/windows-10-redstone3-smb.html

[۴] https://twitter.com/mikko/status/879742221326721028

[۵]https://posteo.de/blog/info-zur-ransomware-petrwrappetya-betroffenes-postfach-bereits-seit-mittag-gesperrt

[۶]https://virustotal.com/fr/file/027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745/analysis

[۷] https://twitter.com/Maersk/status/879679584282738688

[۸] https://twitter.com/hackerfantastic/status/879719012929875968

[۹] http://thehackernews.com/2017/05/shodow-brokers-wannacry-hacking.html

[۱۰] http://thehackernews.com/2017/06/honda-wannacry-attack.html

[۱۱] https://msdn.microsoft.com/en-us/library/aa826517(v=vs.85).aspx

[۱۲] https://twitter.com/hackerfantastic/status/879773992726532096

[۱۳] https://twitter.com/hackerfantastic/status/879775570766245888?s=07

[۱۴] https://twitter.com/PTsecurity_UK/status/879779707075665922

[۱۵] https://twitter.com/0xAmit/status/879778335286452224

[۱۶] http://thehackernews.com/2017/06/petya-ransomware-attack.html

(۱) master file table (MFT)

(۲) master boot record (MBR)

(۳) Ukraine’s Security Service (SBU)

(۴) client-side

ثبت ديدگاه