تا الان بهاحتمالزیاد شما مطالبی در مورد باجگیر افزار WannaCry شنیده یا خواندهاید[۱] و در مورد اینکه چه اتفاقی در حال افتادن است یا چه کسی هدایت این باجگیر افزار را بر عهده دارد متعجب هستید، و شاید این سؤال برای شما پیشآمده باشد که آیا کامپیوتر شما نسبت به این تهدید که دیوانهوار در حال گسترش یافتن است ایمن است یا خیر؟ این باجگیر افزار فقط در آخر هفته گذشته بیش از ۲۰۰٫۰۰۰ کامپیوتر دارای سیستمعامل ویندوز را مورد حمله قرار داده است.

تنها نکته مثبت در ارتباط با این حملات این است که شما در حال خواندن این مقاله هستید و بعد از اتمام خواندن این مقاله شما بسیار مراقب خواهید بود و خود را در برابر WannaCry و دیگر حملات سایبری مشابه ایمن خواهید کرد.

ازآنجاییکه این باجگیر افزار که بهطور گسترده در حال پخش شدن در سراسر جهان است اولین نوع از این باجگیر افزارها نیست و طبیعا آخرین آنها نیز نخواهد بود، پیشگیری از آلوده شدن، بهترین راهحل برای محافظت در برابر چنین تهدیداتی از طرف بدافزارهاست.

در این مقاله، ما نکات اولیه امنیتی و بسیار مهم را فراهم کردیم که شما همیشه باید دنبال کنید و آنها را با دیگران نیز به اشتراک بگذارید.

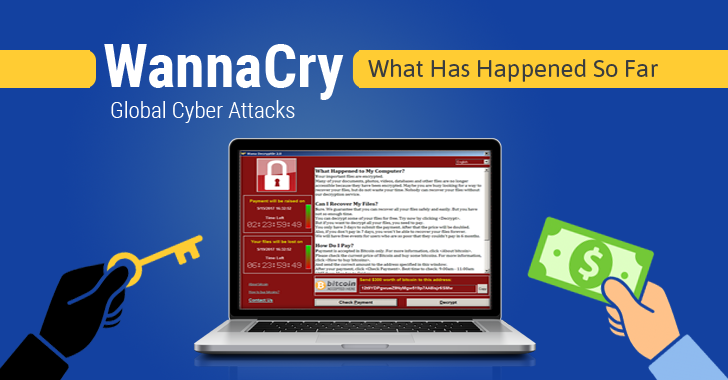

باجگیر افزار چیست و چرا WannaCry اینقدر خطرناک است؟

در اینجا[۲] یک ویدیوی نمونه از باجگیر افزار WannaCry آورده شده است که نشان میدهد چگونه این باجگیر افزار از یک سیستم به سیستم دیگر و بدون دخالت کاربر در حال گسترده شدن است.

باجگیر افزار نوعی ویروس کامپیوتری است که معمولاً از طریق اسپمهای قرار داده شده در پستهای الکترونیک و لینکهای دانلود مخرب گسترده میشود و بهطور خاص برای قفل کردن فایلهای موجود بر روی کامپیوتر مورد هدف طراحی شده است تا اینکه قربانی میزان باج درخواستی را پرداخت کند که معمولاً مبلغی بین ۳۰۰ تا ۵۰۰ دلار آمریکاست و بهصورت بیت کوین از قربانی گرفته میشود.

اما چه چیزی WannaCry را خاص و بسیار مخرب کرده است؟ دلیل این امر توانایی گسترده شدن این باجگیر افزار بهصورت خود به خودی و بدون نیاز به کلیک کردن بر روی لینک یا فایل به خصوصی است.

باجگیر افزار WannaCry که به Wanna Decryptor نیز مشهور است از یک بهرهبردار SMB در ویندوز به نام EternalBlue استفاده میکند[۳] که به یک مهاجم از راه دور اجازه میدهد تا به یک کامپیوتر دارای سیستمعامل ویندوز که وصله نشده است نفوذ کند.

هنگام آلوده شدن سیستم قربانی، WannaCry شروع به جستجو برای پیدا کردن دیگر کامپیوترهای آسیبپذیر در شبکه مشابه میکند و همینطور میزبانهایی را بهصورت تصادفی در اینترنت جستجو میکند تا بتواند بهسرعت گسترش پیدا کند.

تاکنون چه اتفاقاتی افتاده است؟

این حملات از روز جمعه ۱۲ می ۲۰۱۷ آغاز شده است و چندین بیمارستان در سراسر جهان مورد حمله این باجگیر افزار قرار گرفتهاند و آنها درنهایت مجبور شدند کل سیستم IT خود را در آخر هفته خاموش کنند و قرارهای بیماران و عملهای جراحی از پیش برنامهریزی شده را کنسل کردند.

این حمله سایبری بسیاری از سازمانها را تحت تأثیر قرار داده و از پای درآورده است.

در اینجا جزئیاتی که در قبل منتشر شده است مجدداً آورده نشده و شما میتوانید مقالاتی که در گذشته منتشر شده است را برای کسب اطلاعات بیشتر مطالعه کنید:

روز اول (آغاز انتشار این باجگیر افزار): WannaCry بیش از ۹۰٫۰۰۰ کامپیوتر را در ۹۹ کشور مورد حمله قرار داد[۴].

روز دوم (روز انتشار وصلهها): یک محقق امنیتی بهطور موفقیتآمیز راهحلی را کشف کرد تا سرعت آلوده شدن توسط این باجگیر افزار را کاهش دهد و مایکروسافت وصلههای ضروری را برای نسخههایی از ویندوز که دیگر تحت حمایت قرار ندارند منتشر کرد[۵].

روز سوم (انتشار نسخه جدید): نسخه جدیدی از باجگیر افزار WannaCry منتشر شد که همراه و یا بدون kill-switch بود و در سطح اینترنت پخش و شناسایی شد که در طی چند هفته آینده متوقف کردن آن بهشدت سخت خواهد بود[۱].

آیا حملات سایبری به پایان نرسیده است؟

بهطورقطع جواب این سؤال منفی است.

این تازه آغاز کار است. همانطور که در مقالات قبلی به آن اشاره شد، محققان امنیتی نسخههای جدیدتری از این باجگیر افزار را کشف کردهاند که WannaCry 2.0 نامگذاری شده است [۱] و از طریق kill switch متوقف نمیشود.

چیزی که بدتر است این است که نسخه جدید WannaCry منتشر شده احتمالاً توسط شخص دیگری ساخته شده است و نه توسط مهاجمینی که در پشت باجگیر افزار اصلی WannaCry قرار داشتند.

اینطور حدس زده میشود که دیگر گروههای مجرمان سایبری و همینطور script-kiddieها توسط این باجگیر افزار انگیزه گرفتهاند تا باجگیر افزارهای مخرب مشابه را تولید و پخش کنند.

چه کسی در پشت WannaCry قرار دارد و چرا باید یک فرد این کار را انجام دهد؟

درحالیکه هنوز مشخص نیست چه کسی در پست WannaCry قرار دارد که احتمال دارد مهاجمان سایبری در مقیاس بزرگ باشند که گاهی اوقات توسط دولتها حمایت میشوند، اما این حملاتِ در حال انجام هیچگونه لینکی به دولتهای خارجی ندارند.

یورو پل یا آژانس پلیس اتحادیه اروپا در این مورد گفته است: “حمله اخیر در سطح بیسابقهای انجام شده است و نیازمند تحقیقات بینالمللی پیچیده برای شناسایی مجرمان است.”

چرا افراد پشت این باجگیر افزار صدها و هزاران کامپیوتر را در سراسر جهان مورد حمله قرار دادند؟ جواب این سؤال ساده است، تا از کاربران آلوده شده پول بیشتری اخاذی کنند.

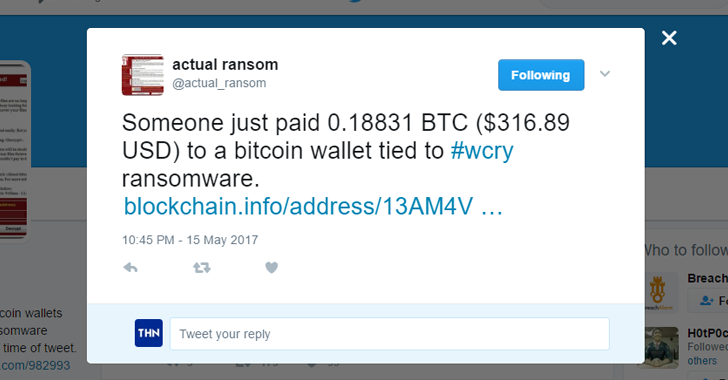

با بررسی نرخ گسترده شدن این باجگیر افزار، به نظر میرسد مجرمانی که در پشت این حمله قرار داشتند هزاران دلار تابهحال دریافت کردهاند اما بر طبق گزارشها یک کاربر به نام @actual_ransom در توییتر[۶] که جزئیات هر نقل و انتقالی را منتشر میکند، این مهاجمان بهطور عجیبی در راه کسب منافع خود از این باجگیر افزار ضعیف عمل کردهاند.

در تاریخ نوشتن شدن این مقاله (۱۵ می ۲۰۱۷)، مهاجمان WannaCry 171 پرداختی دریافت کردهاند که مجموعاً برابر با ۲۷٫۹۶۹۶۸۷۶۳ بیت کوین بوده است که برابر با ۴۷٫۵۱۰ دلار آمریکا میشود.

چگونه از خودتان در برابر باجگیر افزار WannaCry محافظت کنید؟

در اینجا چند راهحل ساده آورده شده است که شما همیشه باید از آنها پیروی کنید چراکه بیشتر ویروسهای کامپیوتری راه خود را به سیستم شما به خاطر فقدان امنیت سیستم شما پیدا میکنند:

- همیشه بهروزرسانیهای امنیتی را نصب کنید.

اگر شما از هر نسخهای از سیستمعامل ویندوز استفاده میکنید، به جز ویندوز ۱۰، که گزینه کنترل SMB در آن فعال است، از این مطمئن باشید که کامپیوتر شما همیشه بهروزرسانیها را بهطور خودکار از مایکروسافت دریافت میکند و بهطور مرتب بهروزرسانی میشود.

- وصله مربوط به آسیبپذیری SMB را نصب کنید.

ازآنجاکه باجگیر افزار WannaCry از یک آسیبپذیری SMB اجرای کد از راه دور[۷] به نام CVE-2017-0148 بهرهبرداری میکند که مایکروسافت در ماه مارس و با انتشار وصله MS17-010 آن را وصله کرده است[۸]، به شما توصیه میشود تا از نصب بودن این وصلهها بر روی سیستم خود اطمینان حاصل کنید.

علاوه بر این، مایکروسافت در این زمان سخت نسبت به کاربرانش بسیار سخاوتمندانه عمل کرده و این شرکت وصلههای SMB مربوط به نسخههایی از ویندوز که دیگر حمایت نمیشوند شامل ویندوز ایکس پی، ویستا، ۸، سرور ۲۰۰۳ و ۲۰۰۸ را نیز منتشر کرده است[۹].

نکته: اگر شما از نسخه ۱۷۰۳ ویندوز ۱۰ (Creators Update) استفاده میکنید نسبت به آسیبپذیری SMB آسیبپذیر نیستید.

- SMB را غیرفعال کنید.

حتی اگر وصلههای موردنظر را بر روی سیستم خود نصب کردهاید، برای جلوگیری از حملات باجگیر افزار WannaCry به شما توصیه میشود تا نسخه ۱ پروتکل Server Message Block یا SMBv1 را غیرفعال کنید، که بهصورت پیشفرض در ویندوز فعال است.

در اینجا مراحل سادهای که جهت غیرفعال کردن SMBv1 باید دنبال شوند، آورده شده است:

- به بخش Control Panel سیستم خود رفته و Programs را باز کنید.

- گزینه Features را در زیرمجموعه Programs باز کنید و بر روی Turn Windows Features on and off کلیک کنید.

- حال شما باید پایینتر آمده و SMB 1.0/CIFS File Sharing Support را پیدا کنید و تیک آن را بردارید.

- سپس بر روی OK کلیک کرده و Control Panel را بسته و سیستم خود را بهروزرسانی مجدد کنید.

- فایروال را فعال کنید و پورتهای SMB را مسدود کنید.

همیشه فایروال خود را فعال نگه دارید، و اگر شما نیاز دارید تا گزینه SBMv1 نیز فعال باشد، باید فایروال خود را نیز تنظیم کنید تا پورتهای SMB را بر روی اینترنت مسدود کند. این پروتکل بر روی پورتهای TCP شامل ۱۳۷، ۱۳۹ و ۴۴۵ و بر روی پورتهای UDP شامل ۱۳۷ و ۱۳۸ عمل میکند.

- از برنامه آنتیویروس استفاده کنید.

یک راهحل که همیشه و در برابر بیشتر تهدیدات جوابگو است، استفاده کردن از یک آنتیویروس خوب از یک سازنده معروف است که همیشه بهروزرسانی میشود.

در حال حاضر تقریباً تمامی آنتیویروسها توانایی تشخیص و مسدود کردن WannaCry را به ویژگیهای خود اضافه کردهاند و همینطور از نصب شدن مخفی برنامههای مخرب در پشتصحنه جلوگیری میکنند.

- نسبت به پستهای الکترونیک، وبسایتها و برنامهها مشکوک باشید.

برخلاف WannaCry بیشتر باجگیر افزارها از طریق پستهای الکترونیک phishing، تبلیغات مخرب در وبسایتها و نرمافزارهای شخص ثالث و برنامهها گسترده میشوند.

بنابراین، شما باید همیشه نسبت به باز کردن پروندههای ناخواسته و کلیک کردن بر روی لینکهای قرار داده شده در آنها که از طریق پست الکترونیک برای شما ارسال میشوند مراقب باشید و جنبه احتیاط را رعایت کنید؛ مگر اینکه از منبع آن مطمئن بوده و نسبت به آلوده نشدن توسط چنین باجگیر افزارهایی اطمینان حاصل کرده باشید.

همچنین هرگز از منابع شخص ثالث نرمافزاری را دانلود نکرده و پیش از دانلود کردن نرمافزارها از منابع رسمی، آنها را بهطور کامل بررسی کنید.

- بهطور مرتب از فایلهای خود پشتیبان تهیه کنید.

برای نگهداری از فایلها و پروندههای الکترونیکی بسیار مهم خود بهطور منظم و در یک فضای مجزا از آنها پشتیبان تهیه کنید که این فضا همیشه به سیستم شما متصل نباشد.

توسط این کار اگر باجگیر افزاری شما را آلوده هم بکند، نمیتواند به فایلهای پشتیبان شما دسترسی داشته باشد.

- دانش و اطلاعات خود را بهروز نگه دارید.

حتی ۱ روز هم نیست که بدون هیچ گزارشی از حملات سایبری و وجود آسیبپذیری در سرویسها و سیستمعاملهای مشهور شامل iOs، اندروید، ویندوز، لینوکس و کامپیوترهای Mac سپری شود.

بنابراین، به کاربران در هر ردهای که هستند شدیداً توصیه میشود تا اخبار دنیای سایبری را هر روز دنبال کرده که نهتنها به آنها کمک میکند که دانش خود را بهروز نگه دارند، بلکه همچنین از آنها در برابر حملات سایبری ِدر پیش رو محافظت میکند.

اگر توسط WannaCry آلوده شدید چهکاری باید انجام دهید؟

در حقیقت هیچ کار.

اگر باجگیر افزار WannaCry شما را آلوده کرد، شما نمیتوانید فایلهای خود را رمزگشایی کنید مگر اینکه میزان باج درخواستی را به مهاجمان پرداخت کنید و کلید رمز را برای بازگشایی فایلهایتان دریافت کنید.

هرگز باج درخواست شده را پرداخت نکنید.

این مسئله به افراد و سازمانها مربوط میشود که تصمیم بگیرند میزان باج درخواستی را پرداخت کنند یا نه و این موضوع به اهمیت فایلهایی ربط دارد که قفل شدهاند.

اما قبل از گرفتن هر تصمیم نهایی، این موضوع را در ذهن داشته باشید که هیچگونه تضمینی وجود ندارد که پس از پرداخت باج درخواستی، شما بتوانید مجدداً کنترل فایلهای خود را در دست گیرید.

علاوه بر این، پرداخت مبلغِ باجخواهی مجرمانِ سایبری را تشویق میکند تا تهدیدات مشابهی را ایجاد کنند و از بسیاری از افراد دیگر نیز پول اخاذی کنند.

بنابراین، یک پیشنهاد مطمئن بهتمامی کاربران این است: مبلغ باج درخواست شده را پرداخت نکنید.

چه کسی مسئول حمله WannaCry است؟

- آیا مایکروسافت مسئول این همه خرابی است چرا که سیستمعاملی با آسیبپذیریهای زیاد تولید کرده است؟

- یا اینکه NSA مسئول است چراکه این آژانس اطلاعاتی ایالاتمتحده آمریکا، این آسیبپذیری حیاتی را پیداکرده بود و بهصورت غیرمستقیم و با عدم گزارش این آسیبپذیری به مایکروسافت، موجب تسهیل حملات WannaCry با استفاده از این آسیبپذیری شده بود.

- یا اینکه مسئولیت این فاجعه بر عهده مهاجمان گروه Shadow Brokers است که به سرورهای NSA حمله کرده اما بهجای گزارش پیدا کردن این آسیبپذیری به مایکروسافت، آنها تصمیم به انتشار این ابزارهای حمله و بهرهبردارهای روز صفر در سطح اینترنت و عموم گرفتند.

- یا شاید کاربران ویندوز در این مسئله مقصر باشند که وصلههای امنیتی موردنیاز را بر روسی سیستمهای خود نصب نکردهاند و یا اینکه هنوز از نسخههایی استفاده میکنند که دیگر توسط مایکروسافت پشتیبانی نمیشود.

معلوم نیست که چه کسی را جهت این حملات باید سرزنش کنیم، اما تمام موارد بالا میتوانند در گسترده شدن این حملات بهطور مساوی سهیم باشند.

مایکروسافت NSA و CIA را جهت حملات سایبری WannaCry سرزنش میکند.

مایکروسافت دولت ایالاتمتحده آمریکا را به جهت کمک کردن به این حملات سایبری مانند WannaCry توسط افشا نکردن این آسیبپذیریها در ویندوز به سازندگان آنها و نگهداشتن آنها جهت بهرهبرداری شخصی از آنها مانند حملات جاسوسی سایبری در سطح جهان مقصر میداند.

در یک گزارش که در روز یکشنبه ۱۴ می ۲۰۱۷ منتشر شده است، مدیرعامل مایکروسافت یعنی Brad Smith سازمانهای اطلاعاتی آمریکا را به اعمال غیراخلاقی محکوم کرد[۱۰] و گفت که گسترده شدن این خسارت که توسط WannaCry صورت گرفته است به علت نگهداشتن آسیبپذیریهای روز صفر توسط NSA، CIA و دیگر سازمانهای اطلاعاتی و اجازه دادن به دزدیده شدن آنها توسط مهاجمان است.

Smith میگوید: “این یک الگوی در حال ظهور در سال ۲۰۱۷ است. ما دیدیم که آسیبپذیریهایی که توسط CIA مخفی نگه داشته شده بود توسط WikiLeaks منتشر شد و در حال حاضر نیز آسیبپذیریهایی از NSA دزدیده شده است که بر روی کاربرانی در سراسر جهان تأثیر گذاشته است.”

این بیانیه بهصورت عمومی تأیید کرد که ابزارهای حمله و بهرهبردارهای منتشر شده توسط Shadow Brokers به Equation Group تعلق داشته است که در حقیقت یک گروه از مهاجمان نخبه هستند که برای NSA کار میکنند.

Smith همچنین اضافه کرده است: “بهصورت مکرر، بهرهبردارهایی که در دست دولت است در اختیار عموم قرار میگیرد و باعث خرابیهای فراوان میشود.”

شما باید از این متخصصان تشکر کنید.

هنگامیکه باجگیر افزار WannaCry در روز جمعه ۱۲ می کار خود را آغاز کرد و ۳۰٫۰۰۰ کامپیوتر را در سراسر جهان آلوده کرد، در آن زمان هیچکس نظری در مورد اینکه چه اتفاقی در حال افتادن است، نداشت و هیچکس نمیدانست این باجگیر افزار چگونه با این سرعت در حال گسترده شدن است.

از آن موقع تابهحال، بعضی از متخصصان امنیت سایبری و شرکتها بهصورت شبانهروزی سخت در تلاش بودند تا نمونههای این بدافزار را آنالیز کنند تا بتوانند جلوی این حمله بزرگ را بگیرند.

در اینجا چند نفر نام برده میشوند که میلیونها کامپیوتر را از خطر حمله این باجگیر افزار نجات دادند:

- MalwareTech: شکارچی بدافزار ۲۲ ساله و بسیار حرفهای که برای اولین بار kill swith را کشف کرد که اگر مورداستفاده قرار میگرفت جلوی گسترش این بدافزار را میگرفت.

- Matthieu Suiche که یک محقق امنیتی است و در ابتدا دامنه دوم kill switch را در نسخههای دیگر WannaCry کشف کرد و تقریباً ۱۰٫۰۰۰ کامپیوتر را نجات داد.

- Costin Raiu که یک محقق امنیتی در کاسپرسکی است و اولین نفری بود که کشف کرد انواع مختلف این باجگیر افزار در سطح اینترنت وجود دارد که توسط گروهای مهاجم دیگری ساخته شده و توانایی kill-switch را ندارند.

منابع

[۱] https://apa.aut.ac.ir/?p=2552

[۲] https://youtu.be/K8DJCqSPmdI

[۳] http://thehackernews.com/2017/04/windows-hacking-tools.html

[۴] https://apa.aut.ac.ir/?p=2538

[۵] https://apa.aut.ac.ir/?p=2544

[۶] https://twitter.com/actual_ransom

[۷] http://thehackernews.com/2017/04/window-zero-day-patch.html

[۸] https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

[۹]https://support.microsoft.com/en-in/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012

[۱۰]https://blogs.microsoft.com/on-the-issues/2017/05/14/need-urgent-collective-action-keep-people-safe-online-lessons-last-weeks-cyberattack

[۱۱] http://thehackernews.com/2017/05/how-to-wannacry-ransomware.html

ثبت ديدگاه