در طی انتشار خبر بزرگترین حمله باجگیر افزار در تاریخ[۱] که در حال حاضر بیش از ۱۱۴٫۰۰۰ ماشین دارای سیستمعامل ویندوز را در سراسر جهان در طی ۲۴ ساعت گذشته آلوده کرده است، مایکروسافت فرآیندی غیرمعمول را برای محافظت از مشتریانی که دارای کامپیوترهای بهروزرسانی نشده هستند، انجام داده است.

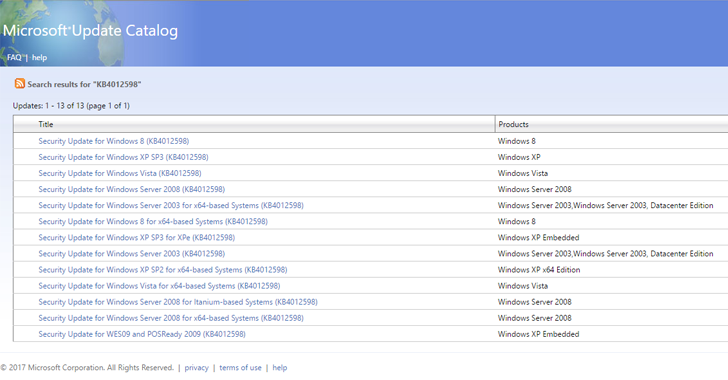

مایکروسافت یک وصله بهروزرسانی امنیتی اضطراری را برای تمامی نسخههای ویندوزی که دیگر از سوی این شرکت حمایت نمیشوند، منتشر کرد[۲]. این سیستمعاملها شامل ویندوز ایکسپی، ویستا، ویندوز ۸، سرور ۲۰۰۳ و سرور ۲۰۰۸ هستند.

بنابراین، اگر سازمان شما، همچنان در حال استفاده از ویندوز ویستا یا ایکسپی است، به شما قویاً توصیه میشود تا این وصله را دانلود کرده و سریعاً آن را اعمال کنید[۳].

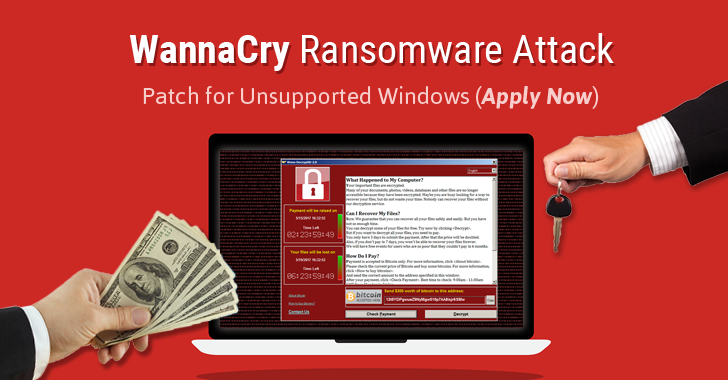

باجگیر افزار WannaCrypt که به WannaCry نیز معروف است یک باجگیر افزار جدید است که باعث ایجاد اغتشاش و خرابی در سراسر جهان طی چند روز گذشته شده است. این باجگیر افزار مانند یک worm منتشرشده و از آسیبپذیری SMB در سیستمعامل ویندوز (MS17-010) استفاده میکند که توسط مایکروسافت و در ماه مارس ۲۰۱۷ وصله شده است[۴].

تعداد زیادی از سیستمهایی که بهطور موفقیتآمیز توسط این باجگیر افزار آلوده شدهاند، با سرعت بسیار بالایی در معرض حمله این باجگیر افزار قرار گرفتند چراکه تعداد قابلتوجهی از کاربران وصله امنیتی منتشرشده از سوی مایکروسافت در ماه مارس ۲۰۱۷ را بر روی سیستمهای خود اعمال نکرده بودند یا اینکه آنها همچنان از ویندوزهایی استفاده میکنند که مایکروسافت دیگر برای آنها هیچگونه بهروزرسانی امنیتی منتشر نمیکند.

تاکنون، مجرمانی که عامل ایجاد و گسترش باجگیر افزار WannaCry بودند نزدیک به ۱۰۰ مورد پرداختی از قربانیان داشتهاند که مجموعاً برابر با ۱۵ بیت کوین یا ۲۶٫۰۹۰ دلار آمریکاست.

البته اگر شما از ویندوز ۱۰ استفاده میکنید نسبت به این باجگیر افزار در امان هستید.

مایکروسافت میگوید: “کد بهرهبرداری که توسط WannaCrypt مورد استفاده قرار میگیرد بهگونهای طراحی شده است که تنها در برابر ویندوزهای وصله نشده ۷ و ویندوز سرور ۲۰۰۸ (یا ویندوزهای قدیمیتر) کار کند، بنابراین سیستمهای دارای سیستمعامل ویندوز ۱۰ نسبت به این حمله در امان هستند.”

هنگامیکه یک سیستم آلوده میشود، WannaCry به دنبال فایلهای موجود بر روی سیستم میگردد و از قربانی ۳۰۰ دلار بهصورت بیت کوین درخواست میکند تا فرد قربانی دوباره بتواند کنترل دستگاهش را به دست گیرد و البته این درخواست به همراه ارسال یک تهدید مبنی بر این است که در صورت پرداخت نشدن مبلغ درخواستی، این مبلغ به دو برابر یعنی ۶۰۰ دلار افزایش مییابد.

اما هیچگونه تضمینی وجود ندارد که شما پس از پرداخت وجه درخواست شده، فایلهای خود را پس بگیرید.

WannaCry چگونه در حال گسترش یافتن است؟

بعضی از باجگیر افزارها بهصورت مهندسی اجتماعی یا پستهای الکترونیک از نوع اسپم بهعنوان شاخص اصلی حمله خود منتشر شده و گسترش مییابند بدینصورت که کاربران را گول میزنند تا یک فایل ضمیمه شده مخرب را دانلود و اجرا کنند.

همچنین WannaCry نیز از یکی از همین حقههای مهندسی اجتماعی استفاده میکند. محققان FoxIT کشف کردند که این باجگیر افزار در ابتدا از طریق یک پست الکترونیک که حاوی یک لینک یا فایل pdf به همراه یک payload است، منتشر میشوند. نحوه عملکرد آن نیز بدینصورت است که اگر شما بر روی آن لینک کلیک کنید، WannaCry بر روی سیستم مورد هدف نصب میشود.

هنگام اجرا شدن، باجگیر افزار WannaCry که خودبهخود گسترش مییابد، بلافاصله کامپیوترهای مورد هدف را آلوده نمیکند، چراکه مهندسان معکوس بدافزار فهمیدند که این dropper در ابتدا سعی میکند تا به دامنه زیر متصل شود که البته بهصورت ثبت نشده است:

hxxp://www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

اگر اتصال به دامنه ثبت نشده بالا با شکست مواجه شود (که این امری بدیهی است)، این dropper اقدام به آلوده کردن سیستم از طریق این باجگیر افزار میکند که منجر به رمزگذاری بر روی فایلها خواهد شد.

اما اگر برقراری ارتباط با آدرس فوق موفقیتآمیز باشد، این dropper سیستم مورد نظر را از طریق ماژول باجگیر افزار WannaCry آلوده نمیکند.

یک محقق امنیتی که توسط نام MalwareTech توییت میکند[۵]، کاری مشابه انجام داده و دامنه اشاره شده در بالا را ثبت میکند که بهصورت تصادفی یک kill switch را راهاندازی میکند که میتواند جلوی انتشار این باجگیر افزار را بگیرد.

MalwareTech این دامنه را با پرداخت تنها ۱۰ پوند ثبت کرده است که این کار باعث شده است که ارتباط برقرار شده موفقیتآمیز باشد.

مایکروسافت هشدار داده است که: “بهبیاندیگر، بلاک کردن این دامنه از طریق فایروال چه در ISP یا چه در سطح شبکه سازمان باعث گسترده شدن این باجگیر افزار و رمزگذاری فایلها میشود.”

اما در حال حاضر اگر شما به این فکر میکنید که فعال کردن kill-switch بهطور کامل جلوی باجگیر افزار WannaCry را میگیرد، شما در اشتباه هستید، نسخه دوم باجگیر افزار WannaCry در حال حاضر منتشر شده است[۶] که بدون تابع kill-switch است و باید منتظر موج بزرگ حملات آتی باشیم.

در صورت آلوده شدن، این بدافزار تمام شبکه داخلی را پویش کرده و مانند یک worm بر روی تمامی نسخههای ویندوزهای وصله نشده که دارای آسیبپذیری SMB هستند گسترش پیدا میکند.

آسیبپذیری SMB بهعنوان EternalBlue شناسایی شده است[۷] که در حقیقت مجموعهای از ابزارهای هکی هستند که توسط NSA آمادهسازی شده و توسط گروهی که خود را The Shadow Brokers مینامند[۸] در حدود ۱ ماه پیش از NSA دزدیدهشده بودند.

ویدیوی آلوده کردن از طریق باجگیر افزار WannaCry

در همین حال، Matthew Hickeyکه یک متخصص امنیتی و بنیانگذار Hacker House است دو فیلم اثبات این باجگیر افزار را در اختیار وبسایت خبری The Hacker News قرار داده است[۹و۱۰] که در آن ردیابی بستهها نشان داده شده است و وجود آسیبپذیری SMB در ویندوز تأیید میشود.

Hickey همچنان هشدار داده است ازآنجاییکه WannaCry یک فایل اجرایی واحد است، بنابراین میتواند از طریق دیگر شاخصهای بهرهبرداری معمول نیز منتشر شود، مانند spear phishing، حمله drive-by-download و دانلود فایلهای تورنت مخرب.

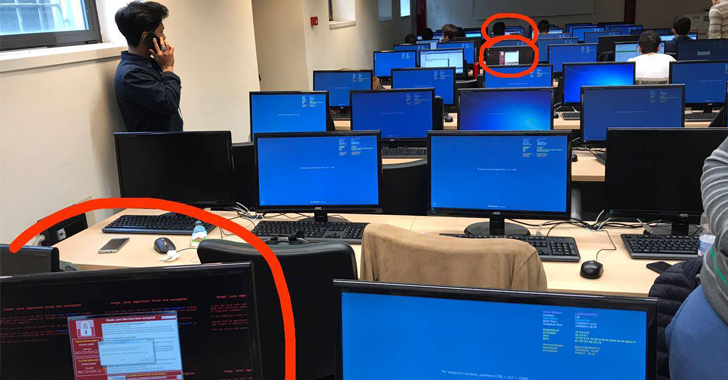

تاکنون، بیش از ۱۱۴٫۰۰۰ مورد سیستم آلوده شده در ۹۹ کشور مشاهده شده است.

حمله باجگیر افزار WannaCry تنها در چندین ساعت، به بزرگترین حمله توسط باجگیر افزارها در تاریخ تبدیل شد:

- مجموعاً ۱۱ سازمان بزرگ در انگلستان توسط این حمله آلوده شدند که یکی از این سازمانها، سازمان خدمات سلامت ملی است که به علت آلوده شدن توسط این باجگیر افزار مجبور شد از پذیرش بیمارها جلوگیری کرده، عملهای جراحی از قبل برنامهریزیشده را لغو کند و تمامی قرارهای پزشکان با بیماران را مجدداً برنامهریزی کند.

- WannaCry همچنین شرکت مخابراتی اسپانیایی Telefónica را نیز مورد حمله قرار داده که چندین کامپیوتر در شبکه داخلی آن را آلوده کرده است اما بر روی مشتریان و سرویسهایش تأثیری نگذاشته است.

- دیگر شرکتهایی که قربانی این حمله بودند شامل شرکت مخابراتی Portugal و شرکت MegaFon در روسیه هستند.

- یکی دیگر از قربانیان این باجگیر افزار شرکت پستی FedEx است.

- کاربرانی از ژاپن، ترکیه و فیلیپین نیز به این باجگیر افزار آلوده شدهاند.

۷ مرحله راحت برای اینکه از خودتان در برابر این باجگیر افزار محافظت کنید.

در حال حاضر، هیچگونه ابزار رمزگشایی WannaCry یا دیگر راهحلی مشابه در دسترس نیست، بنابراین به کاربران قویاً توصیه میشود که برای محافظت از خودشان مراحل زیر را با دقت دنبال کنند.

- سیستم خود را همیشه بهروزرسانی کنید: اولازهمه، اگر شما از نسخههای ویندوز موردحمایت ولی قدیمی استفاده میکنید، سیستم خود را بهروزرسانی کنید یا بهسادگی سیستمعامل خود را به ویندوز ۱۰ ارتقا دهید.

- آیا از سیستمعاملهای ویندوز بدون حمایت استفاده میکنید؟ اگر شما از این نسخهها استفاده میکنید، که شامل ویندوز ایکسپی، ویستا، سرور ۲۰۰۳ یا ۲۰۰۸ میشود، وصلهای که توسط مایکروسافت برای آنها منتشر شده است را اعمال کنید [۲].

- فایروال را فعال کنید: فایروال سیستم خود را فعال کرده و تنظیمات آن را بهگونهای انجام دهید تا آدرسهایی که به پورتهای SMB از طریق شبکه یا اینترنت دسترسی دارند را مسدود کند. این پروتکل بر روی پورتهای TCP شامل ۱۳۷، ۱۳۹ و ۴۴۵ و پورتهای UDP شامل ۱۳۷ و ۱۳۸ عمل میکند.

- SMB را غیرفعال کنید: مراحلی که توسط مایکروسافت ارائهشده[۱۱] را جهت غیرفعال کردن SMB دنبال کنید.

- نرمافزار آنتیویروس خود را بهروزرسانی کنید: آنتیویروسها جهت شناسایی این تهدید و تهدیدات مشابه اکنون بهروزرسانی شدهاند.

- بهطور مرتب از فایلهایتان نسخه پشتیبان تهیه کنید: برای نگهداری از فایلها و پروندههای الکترونیکی بسیار مهم خود بهطور منظم و در یک فضای مجزا از آنها پشتیبان تهیه کنید که این فضا همیشه به سیستم شما متصل نباشد.

- مراقب phishing باشید: شما باید همیشه نسبت به پروندههای الکترونیکی ناخواسته و فرستاده شده از طریق پست الکترونیک مشکوک باشید و هیچگاه بر روی لینکهای موجود در آنها کلیک نکنید مگر اینکه منبع آن مورد تأیید شما باشد.

منابع

[۱] https://apa.aut.ac.ir/?p=2538

[۲] http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

[۳] https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

[۴] http://thehackernews.com/2017/04/window-zero-day-patch.html

[۵] https://twitter.com/MalwareTechBlog/status/863187104716685312

[۶] http://thehackernews.com/2017/05/wannacry-ransomware-cyber-attack.html

[۷] http://thehackernews.com/2017/04/swift-banking-hacking-tool.html

[۸] http://thehackernews.com/2017/04/nsa-hacking-tools.html

[۹] https://youtu.be/K8DJCqSPmdI

[۱۰] https://youtu.be/4MMeSneDBNs

[۱۱]https://support.microsoft.com/en-in/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012

[۱۲] http://thehackernews.com/2017/05/wannacry-ransomware-windows.html

ثبت ديدگاه