اگر شما اخبار را در روزهای اخیر دنبال کرده باشید، باید به این نکته پی برده باشید که یک محقق امنیتی نوعی Kill Switch را برای باجگیر افزار WannaCry فعال کرده است که ظاهراً جلوی انتشار این باجگیر افزار را میگیرد[۱].

اما این موضوع حقیقت ندارد و حتی تهدیدات ناشی از این باجگیر افزار هنوز تمام نشده است.

اگرچه این kill switch سرعت انتشار این باجگیر افزار را کاهش داده است.

بهعلاوه، چندین محقق امنیتی ادعا کردهاند که نمونههای مختلفی از WannaCry در سطح اینترنت وجود دارد که دارای تابع اتصال به دامنه kill-switch نیستند و بهعنوان WannaCry نسخه ۲ شناخته شده و همچنان در حال آلوده کردن کامپیوترهای وصله نشده در سراسر جهان هستند.

تاکنون، بیش از ۲۱۳٫۰۰۰ کامپیوتر در ۹۹ کشور در سراسر جهان به این باجگیر افزار آلوده شدهاند و نرخ آلوده شدن همچنان و حتی بعد از معرفی kill switch توسط محقق امنیتی اهل انگلستان و ۲۲ ساله که به نام توییتر MalwareTech معروف است، در حال افزایش است.

برای افرادی که در جریان قرار ندارند، WannaCry نوعی بدافزار از نوع باجگیر است گه بهسرعت در حال گسترده شدن است و از یک بهرهبردار SMB در ویندوز[۲] استفاده کرده تا بتواند از راه دور کامپیوتری که دارای سیستمعامل ویندوز وصله نشده است را هدف قرار داده و آن را آلوده کند.

هنگامیکه یک سیستم آلوده میشود، WannaCry شروع به جستجو برای یافتن دیگر کامپیوترهای آسیبپذیر میکند که به شبکه مشابه متصل هستند و همینطور جستجوی تصادفی بر روی میزبانهای مختلف بر روی اینترنت تا بتواند بهسرعت گسترش پیدا کند.

بهرهبردار SMB که توسط WannaCry در حال سوءاستفاده است، بهعنوان EternalBlue شناسایی شده است که در حقیقت مجموعهای از ابزارهای هکی هستند که توسط NSA آمادهسازی شده و توسط گروهی که خود را The Shadow Brokers مینامند[۳] در حدود ۱ ماه پیش از NSA دزدیده شده بودند.

افشاگر آژانس ملی امنیت آمریکا، ادوارد اسنودن، میگوید: “اگر NSA بهصورت خصوصی این آسیبپذیری را در هنگامیکه کشف کرده بود به مایکروسافت اعلام میکرد، اینگونه حملات با استفاده از این آسیبپذیری به بیمارستانها رخ نداده بود.”

آیا برای باجگیر افزار WannaCry یک Kill-Swith وجود دارد؟ خیر، هنوز هیچچیز تمام نشده است.

در دو خبر اخیر منتشر شده در مورد این باجگیر افزار[۱و۴]، اطلاعات بیشتری در ارتباط با این کمپین بسیار عظیم منتشر شد و توضیح داده شد که چه طور MalwareTech بهصورت تصادفی جلوی انتشار این باجگیر افزار را توسط ثبت کردن نام دامنه مخفیشده در این بدافزار گرفت:

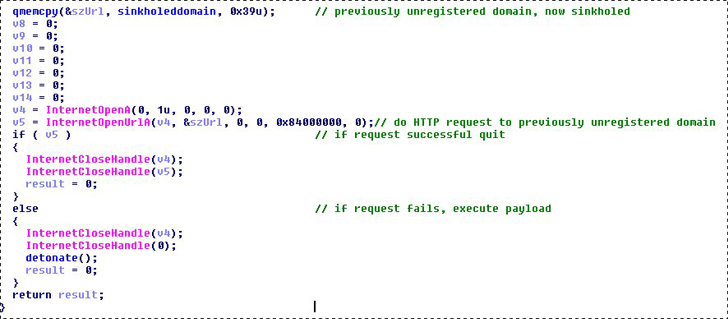

hxxp://www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

دامنه آورده شده در بالا، مسئولیت تولیدمثل و انتشار بدافزار WannaCry را دارد بدینصورت که اگر ارتباط با این دامنه موفقیتآمیز نباشد، بهرهبردار SMB شروع به آلوده کردن سیستم میکند.

خوشبختانه، MalwareTech این دامنه را ثبت کرده است و یک sinkhole را ایجاد کرده است. این کار در حقیقت روشی است که محققان استفاده میکنند تا ترافیک موردنظر را از ماشین آلوده شده تغییر جهت داده و آن را به یک سیستم تحت کنترل خود هدایت میکنند. (جهت کسب اطلاعات بیشتر در این مورد به اینجا[۵] مراجعه کنید.)

اما اگر شما بر این باورید که فعالسازی kill switch بهطور کامل جلوی آلوده شدن را میگیرد، شما در اشتباه هستید.

ازآنجاییکه ویژگی kill-switch در کرم SMB قرار دارد و نه در خود ماژول این باجگیر افزار، MalwareTech در این مورد به وبسایت خبری The Hacker News اینگونه توضیح داده است: “درنتیجه باجگیر افزار WannaCry بهطورمعمول در حال گسترش است و چیزی که ما متوقف کردیم در حقیقت نوع SMB بوده است.”

شما باید بدانید که kill-switch از اینکه سیستم وصله نشده شما به این باجگیر افزار آلوده شود در حالتهای مختلف زیر جلوگیری نمیکند:

- اگر شما WannaCry را از طریق پست الکترونیک، یک تورنت مخرب و یا دیگر شاخصهها (بهجای پروتکل SMB) دریافت کنید.

- اگر بهطور اتفاقی ISP، آنتیویروس و یا فایروال شما دسترسی به دامنه ذکرشده را مسدود کرده باشد.

- اگر سیستم مورد هدف نیازمند پروکسی برای دسترسی به اینترنت باشد، که یک فرآیند معمول در بسیاری از سازمانهاست.

- اگر شخصی مثلاً با یک حمله DDoS کاری کند که دامنه موردنظر از دسترس همه خارج شود.

MalwareTech همچنین این مطلب را تأیید کرده است که باتنت Mirai سعی داشته است با یک حمله DDoS این دامنه را برای بهرهبردار SMB باجگیر افزار WannaCry از دسترس خارج کند اما تاکنون موفق نبوده است.

WannaCry نسخه ۲، باجگیر افزاری بدون Kill-Switch و در حال منتشر شدن

در ابتدا، این بخش از گزارش بر اساس تحقیقات یک محقق امنیتی است که پیش از این ادعا کرده بود که نمونههایی از باجگیر افزار WannaCry را در اختیار دارد که دارای تابع Kill-Switch نیستند. اما به دلایلی، او از ادعای خود عقبنشینی کرد. بنابراین، منابع آورده شده توسط او در حال حاضر از این گزارش حذف شده است.

بههرحال، بعد از مدت کوتاهی، گزارشی توسط Costin Raiu (مدیر تیم تحقیق و آنالیز در کاسپرسکی) به سایت خبری The Hacker News ارسال شد که او و تیمش نمونههای بیشتری از باجگیر افزار WannaCry را در روز جمعه ۱۲ می ۲۰۱۷ مشاهده کردهاند که دارای تابع kill switch نیستند.

او گفته است که: “من تأیید میکنم که ما نسخههایی داشتیم که دارای دامنه اتصال kill switch نبودند.”

بنابراین، این احتمال وجود دارد که باید منتظر موج جدیدی از این حملات توسط این باجگیر افزارهای بهروزرسانی شده باشیم که بهسختی متوقف شده مگر اینکه تمامی سیستمهای آسیبپذیر وصله شوند.

Matthew Hickey یک کارشناس امنیتی و بنیانگذار Hacker House میگوید: “حملات آتی اجتنابناپذیر خواهند بود، چراکه شما میتوانی بهراحتی نمونههای موجود را توسط hex editor وصله کنید و آنها به روند انتشار خود ادامه میدهند. ما شاهد تعداد گوناگونی از این نوع حملات در هفتهها و ماههای آتی خواهیم بود، بدین منظور این نکته قابل اهمیت است که تمامی میزبانها وصله شوند. این بدافزار قابلیت اصلاح شدن دارد تا از طریق دیگر payloadها منتشر شود و ما شاهد کمپینهای دیگر بدافزارها خواهیم بود که از این باجگیر افزار استفاده میکنند.”

حتی پسازاینکه حملات WannaCry به سر تیتر تمامی خبرها در اینترنت و تلویزیون تبدیل شد، همچنان صدها و هزاران سیستم وصله نشده در سطح اینترنت وجود دارند که نسبت به مور حمله واقع شدن آسیبپذیر هستند.

مایکروسافت میگوید[۶]: “قابلیت این بدافزار این است که تلاش میکند تا در یک شبکه داخلی ماشینهای دارای سیستمعامل ویندوز وصله نشده را آلوده کند. در زمان مشابه، این بدافزار یک جستجوی بسیار بزرگ بر روی آدرسهای IP در سطح اینترنت انجام میدهد تا دیگر کامپیوترهای آسیبپذیر را پیدا کند. این فعالیت موجب میشود که ترافیک SMB زیادی از سمت میزبان آلوده شده داشته باشیم.”

آماده باشید: بهروزرسانی کنید، سیستمعامل خود را وصله کنید و SMBv1 را غیرفعال کنید.

MalwareTech همچنین اینگونه در ارتباط با تهدیدات در پیش رو هشدار داده است:”این مطلب برای همه بسیار مهم است که بدانند مهاجمان میتوانند تغییراتی در کد این بدافزار ایجاد کرده و مجدداً کار خود را آغاز کنند. همین الان سیستم خود را وصله کنید.”

همچنین او اضافه کرده است: “من به NCSC، FBI و خیلی از سازمانها اطلاعرسانی کردهام. من بیش از آنچه در توانم بوده است تا الان انجام دادهام. بقیه موارد به خود کاربران بستگی دارد تا سیستمهای خود را وصله کنند.”

همچنین مایکروسافت یک حرکت غیرمعمول را نیز در ارتباط با این بدافزار انجام داده است تا مشتریانش را که از نسخههایی که دیگر توسط این شرکت پشتیبانی نمیشوند استفاده میکنند، محافظت کند. این نسخهها شامل ویندوز ایکسپی، ویستا، ویندوز ۸ و ویندوز سرور ۲۰۰۳ و ۲۰۰۸ هستند. مایکروسافت وصلههای امنیتی برای حل شدن رفع مشکل SMB را در اینجا[۷] منتشر کرده است.

حتی پس از انتشار این وصلهها، بسیاری از افراد و سازمانها از وجود این وصلههای جدید باخبر نیستند و صاحبان بسیاری از ماشینهای جاسازی شده مانند ATM ها یا نمایشگرهای دیجیتالی که از نسخههای وصله نشده و قدیمی ویندوز استفاده میکنند باید این موضوع را در نظر گیرند که بهروزرسانی این دستگاهها وقتگیر و دریافت مجوزهای جدید هزینهبر خواهد بود.

بنابراین به کاربران و سازمانها قویاً توصیه میشود تا هرچه سریعتر وصلههای امنیتی در دسترس را بر روی سیستمعاملهای ویندوز خود نصب کنند و این موضوع را نیز در نظر بگیرند که SMBv1 را نیز غیرفعال کنند (با دنبال کردن این[۸] مراحل) تا از حملات آتی مشابه در امان باشند.

تقریباً تمامی سازندگان آنتیویروسها بهروزرسانیای را منتشر کردند که بتوانند در مقابل این تهدید از شما محافظت کند. از این مطلب اطمینان حاصل کنید که از یک آنتیویروس خوب استفاده میکنید و آن را مرتب بهروز میکنید.

بهعلاوه، شما میتوانید مراحل سادهای را که برای محافظت در برابر این بدافزار آورده شده و در گزارش قبلی منتشر شده است مشاهده کنید [۱].

منابع

[۱] https://apa.aut.ac.ir/?p=2544

[۲] http://thehackernews.com/2017/04/window-zero-day-patch.html

[۳] http://thehackernews.com/2017/04/nsa-hacking-tools.html

[۴] https://apa.aut.ac.ir/?p=2538

[۵]https://www.malwaretech.com/2017/05/how-to-accidentally-stop-a-global-cyber-attacks.html

[۶]https://blogs.technet.microsoft.com/mmpc/2017/05/12/wannacrypt-ransomware-worm-targets-out-of-date-systems/

[۷] http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

[۸]https://support.microsoft.com/en-in/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012

[۹] http://thehackernews.com/2017/05/wannacry-ransomware-cyber-attack.html

ثبت ديدگاه