یک روش حمله وصله نشده بهتازگی کشف شده است که در حال حاضر از یک ویژگی در مایکروسافت آفیس بهرهبرداری کرده و در بیشتر کمپینهای حملات بدافزاری و بهطور گسترده مورداستفاده قرار میگیرد.

هفته گذشته گزارشی منتشر شد[۱] مبنی بر اینکه چگونه مهاجمان از یک ویژگی قدیمی مایکروسافت آفیس به نام تبادل داده پویا(۱) سوءاستفاده کرده تا بر روی دستگاه هدف یک کد مخرب را اجرا کنند بدون اینکه نیاز داشته باشند که ویژگی Marcos فعال باشد و یا اینکه از نقص تخریب حافظه استفاده کنند.

پروتکل DDE یکی از چندین روشی است که مایکروسافت از آنها استفاده میکند که به دو برنامه در حال اجرا اجازه دهد تا دادههای مشابه را با یکدیگر به اشتراک گذارند.

این پروتکل توسط هزاران برنامه کاربردی، ازجمله MS Excel ،MS Word ،Quattro Pro و Visual Basic برای انتقال یکبارهی(۲) دادهها و برای تبادلات پیوسته برای ارسال بهروزرسانیها به یکدیگر مورداستفاده قرار میگیرد.

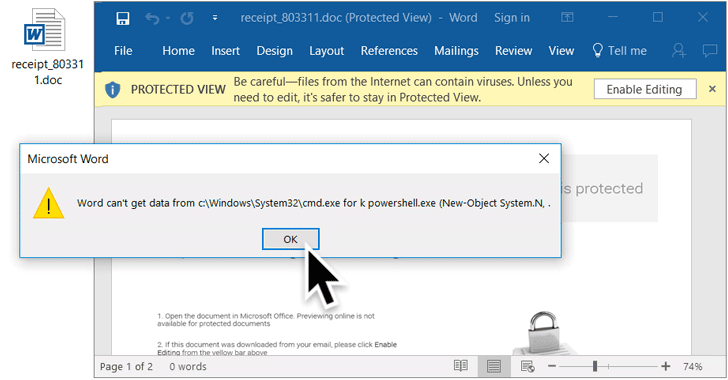

روش بهرهبرداری از DDE هیچ هشدار امنیتی را برای قربانیان نمایش نمیدهد، مگر اینکه از آنها بخواهد که اگر آنها میخواهند برنامههای مشخصشده در فرمان را اجرا کند، اگرچه این هشدار نیز میتواند با اصلاح سینتکسِ مناسب حذف شود.

بهمحض اینکه جزئیات روش حمله DDE بهصورت عمومی فاش شد، گروه تحقیقاتی Talos در سیسکو یک گزارش درباره یک کمپین حمله که از این روش حمله در سطح اینترنت بهرهبرداری میکرد، منتشر کردند که چندین سازمان بزرگ را توسط یک تروجان دسترسی از راه دورِ بدون فایل(۳) به نام DNSMessenger مورد هدف قرار داده بود[۲].

باتنت Netcurs از حمله DDE استفاده میکند تا باجگیر افزار Locky را بگستراند.

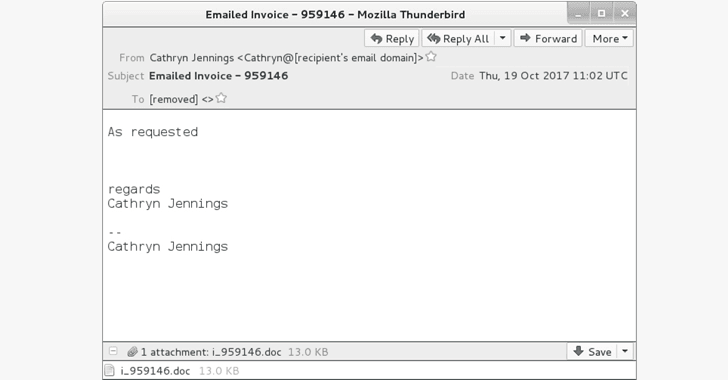

در حال حاضر، مهاجمان بدافزاری را کشف کردند که از باتنت Necurs استفاده میکند که در حال حاضر کنترل بیش از ۶ میلیون کامپیوتر آلوده شده را در سراسر جهان در دست دارد و میلیونها پست الکترونیک ارسال کرده تا باجگیر افزار Locky را گسترش دهد. همچنین SANS ISC گزارش داده است[۳] که تروجان بانکی TrickBot از پروندههای Word سوءاستفاده میکند که از روش حملهی بهتازگی کشف شده DDE استفاده میکنند.

مهاجمان پشت پرده باجگیر افزار Locky درگذشته از پروندههای MS Office که بر پایه macros بودند استفاده میکردند اما در حال حاضر آنها باتنت Nercus را بهروزرسانی کردند تا این بدافزار را از طریق بهرهبردار DDE، گسترش دهند و همچنین قابلیت گرفتن اسکرینشات از دسکتاپ قربانیان را به آن اضافه کردند.

Symantec در یک گزارش دراینباره اینگونه توضیح داده است[۴]: “نکته جالب در مورد این موج جدید این است که دانلود کننده در حال حاضر دارای قابلیتهای جدید برای جمعآوری telemetry از قربانیان است. این قابلیت میتواند از روی صفحه دسکتاپ عکس گرفته و آن را به یک سرور از راه دور ارسال کند. همچنین یک قابلیت گزارش دادن خطا وجود دارد که جزئیات هرگونه خطا را که دانلود کننده در هنگام تلاش برای انجام فعالیتهای خود با آن مواجه میشود را به سرور موردنظر ارسال میکند.”

بدافزار Hancitor از حمله DDE استفاده میکند.

یکی کمپین دیگرِ بدافزار از نوع هرزنامههای مخرب توسط محققان امنیتی کشف شده است[۵] که در حال گسترش دادنِ بدافزار Hancitor (همچنین به نامهای Chanitor و Tordal نیز شناخته شده است) که از بهرهبردار DDE در مایکروسافت آفیس استفاده میکند.

Hancitor یک دانلود کننده است که payloadهای مخرب را مانند تروجانهای بانکی، بدافزارهای از نوع دزد اطلاعات و باجگیر افزارها را بر روی دستگاههای آلوده نصب میکند و بهطورمعمول از طریق پروندههای MS Office که در آنها گزینه macros فعال بود و از طریق هرزنامهها گسترش مییافت.

چگونه از خود در مقابل حملات DDE در MS Word محافظت کنید؟

ازآنجاییکه DDE یک ویژگی قانونی مایکروسافت است، اکثر آنتیویروسها هیچگونه هشداری در مورد پروندههای MS Office که در آنها ویژگی DDE فعال است نمیدهند و آن را بلاک نمیکنند، همچنین شرکت مایکروسافت هیچ برنامهای برای انتشار یک وصله بهمنظور حذف این ویژگی ندارد.

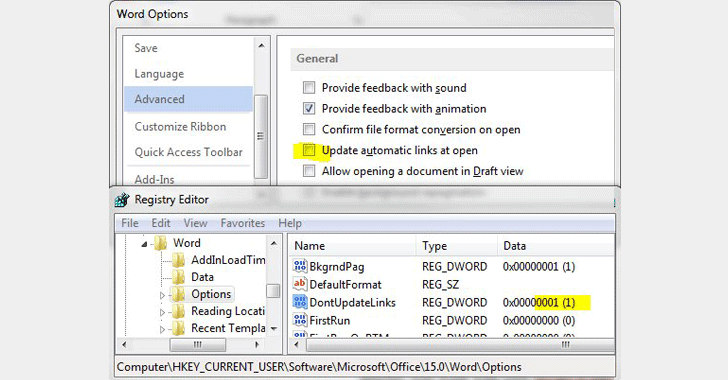

بنابراین، شما میتوانید خود و سازمان خود را با غیرفعال کردن گزینه update automatic links at open در برنامههای MS Office، نسبت به چنین حملاتی محافظت کنید.

بهمنظور انجام این کار برنامه Word را باز کرده و به بخش Select File رفته و در بخش Advanced در زیرمجموعه General گزینه Update Automatic links at Open را غیرفعال کنید.

بااینحال، بهترین راه برای محافظت از خود در برابر چنین حملاتی همیشه مشکوک بودن به هر سند ناخواستهای است که از طریق پست الکترونیک برای شما ارسال شده است و هرگز بر روی لینکهای موجود در این اسناد کلیک نکنید، مگر اینکه از منبع دقیق آن اطمینان حاصل کنید.

منابع

[۱] https://thehackernews.com/2017/10/ms-office-dde-malware.html

[۳] https://thehackernews.com/2017/03/powershell-dns-malware.html

[۳]https://isc.sans.edu/forums/diary/Necurs+Botnet+malspam+pushes+Locky+using+DDE+attack/22946

[۴] https://www.symantec.com/connect/blogs/necurs-attackers-now-want-see-your-desktop

[۵] https://isc.sans.edu/forums/diary/Hancitor+malspam+uses+DDE+attack/22936

[۶] https://thehackernews.com/2017/10/ms-office-dde-malware-exploit.html

(۱) Dynamic Data Exchange (DDE)

(۲) one-time

(۳) fileless remote access trojan (RAT)

ثبت ديدگاه