یک نقص امنیتی اخیراً وصله شده که بر هایپروایزرهای VMware ESXi تأثیر میگذارد، بهطور فعال توسط چندین گروه باجافزار برای به دست آوردن مجوزهای بالا و استقرار بدافزار رمزگذاری فایل مورد بهرهبرداری قرار گرفته است.

یک نقص امنیتی اخیراً وصله شده که بر هایپروایزرهای VMware ESXi تأثیر میگذارد، بهطور فعال توسط چندین گروه باجافزار برای به دست آوردن مجوزهای بالا و استقرار بدافزار رمزگذاری فایل مورد بهرهبرداری قرار گرفته است.

این حملات شامل بهرهبرداری از [۱]CVE-2024-37085 (امتیاز ۸/۶ در مقیاس CVSS)، یک دور زدن احراز هویت یکپارچهسازی Active Directory است که به مهاجم اجازه میدهد تا به میزبان دسترسی مدیریتی داشته باشد.

VMware متعلق به Broadcom در گزارشی که در اواخر ژوئن ۲۰۲۴ منتشر شد گفت[۲]: « عامل مخرب با مجوزهای کافی اکتیو دایرکتوری (AD) میتواند با ایجاد مجدد گروه AD پیکربندیشده (“ESXi Admins” بهطور پیشفرض) پس از حذف از آگهی، به میزبان ESXi که قبلاً برای استفاده از AD برای مدیریت کاربر پیکربندیشده بود دسترسی کامل پیدا کند.»

بهعبارتدیگر، افزایش امتیازات در ESXi به مدیر بهسادگی ایجاد یک گروه AD جدید به نام “ESX Admins” و افزودن هر کاربری به آن، یا تغییر نام هر گروه در دامنه به “ESX Admins” و افزودن یک کاربر به آن یا استفاده از یکی از اعضای گروه موجود بود.

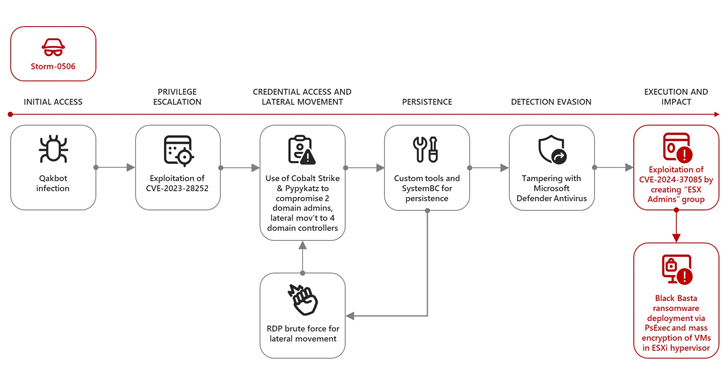

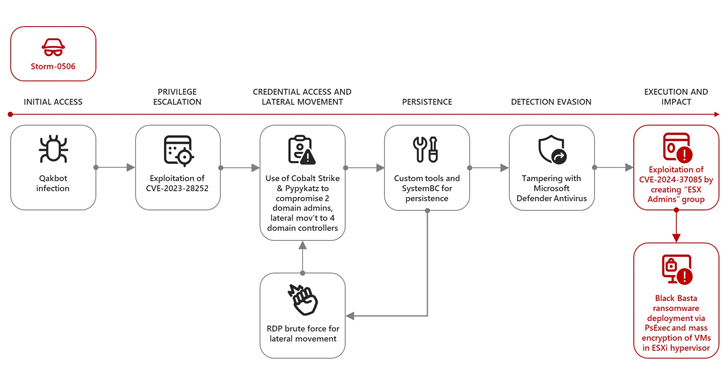

مایکروسافت در تحلیل جدیدی که در ۲۹ جولای ۲۰۲۴ منتشر شد، گفت که اپراتورهای باج افزار مانند Storm-[3]0506، Storm-1175، Octo Tempest و [۴]Manatee Tempest را مشاهده کرده است که از تکنیک پس از سازش برای استقرار Akira و Black Basta استفاده میکنند.

محققین دانیل کوزنتس نوهی، ادان زویک، میتار پینتو، چارلز-ادوارد بتان و وایبهاو دشموک میگویند[۵]: «هایپروایزرهای VMware ESXi که به یک دامنه Active Directory ملحق شدهاند، هر عضوی از یک گروه دامنه به نام ESX Admins را بهطور پیشفرض دارای دسترسی کامل مدیریتی میدانند.»

“این گروه یک گروه داخلی در اکتیو دایرکتوری نیست و بهطور پیشفرض وجود ندارد. هایپروایزرهای ESXi وجود چنین گروهی را زمانی که سرور به یک دامنه متصل میشود تائید نمیکنند و همچنان با اعضای یک گروه با این نام با دسترسی کامل مدیریتی رفتار میکنند، حتی اگر گروه در ابتدا وجود نداشته باشد.”

در یک حمله توسط Storm-0506 علیه یک شرکت مهندسی ناشناس در آمریکای شمالی، عامل تهدید این آسیبپذیری را برای به دست آوردن مجوزهای بالا برای هایپروایزرهای ESXi پس از به دست آوردن جایگاه اولیه با استفاده از آلودگی [۶]QakBot و بهرهبرداری از نقص دیگری در درایور Windows Common Log File System (CLFS) ([7]CVE-2023-28252، امتیاز ۸/۷ در مقیاس CVSS) برای افزایش امتیاز مورداستفاده قرار داد.

متعاقباً، مراحل مستلزم استقرار Cobalt Strike و [۸]Pypykatz، نسخه پایتون Mimikatz، برای سرقت اعتبار مدیر دامنه و حرکت جانبی در سراسر شبکه، و به دنبال آن حذف ایمپلنت [۹]SystemBC برای تداوم و سوءاستفاده از دسترسی مدیریت ESXi برای استقرار Black Basta بود.

محققان میگویند: «این بازیگر همچنین مشاهده شد که تلاش میکرد اتصالات پروتکل دسکتاپ از راه دور (RDP) را به چندین دستگاه بهعنوان روش دیگری برای حرکت جانبی اعمال کند و سپس دوباره Cobalt Strike و SystemBC را نصب کرد. سپس عامل تهدید سعی کرد آنتیویروس Microsoft Defender را با استفاده از ابزارهای مختلف دستکاری کند تا از شناسایی جلوگیری کند.

این توسعه زمانی انجام شد که Mandiant متعلق به گوگل فاش کرد که یک خوشه تهدید با انگیزه مالی به نام [۱۰]UNC4393 از دسترسی اولیه بهدستآمده از طریق یک درب پشتی C/C++ با کد ZLoader[11] (معروف به DELoader، Terdot یا Silent Night) برای ارائه Black Basta استفاده میکند و از QakBot و [۱۲]DarkGate دور میشود.

این شرکت اطلاعاتی تهدید گفت[۱۳]: «UNC4393 تمایل خود را برای همکاری با خوشههای توزیع متعدد برای تکمیل اقدامات خود در مورد اهداف نشان داده است. این افزایش اخیر فعالیتهای Silent Night، که از اوایل امسال آغاز شد، عمدتاً از طریق تبلیغات نادرست ارائه شده است.»

توالی حمله شامل استفاده از دسترسی اولیه برای رها کردن Cobalt Strike Beacon و ترکیبی از ابزارهای سفارشی و در دسترس برای انجام شناسایی است، بهغیراز تکیه بر RDP و بلاک پیام سرور (SMB) برای حرکت جانبی. پایداری با استفاده از SystemBC به دست میآید.

ZLoader، که پس از یک فاصله طولانی در اواخر سال گذشته دوباره ظاهر شد[۱۴]، درحالتوسعه فعال بوده است، و طبق یافتههای اخیر[۱۵] تیم اطلاعات سایبری Walmart، انواع جدیدی از بدافزار از طریق درب پشتی PowerShell به نام [۱۶]PowerDash منتشر شده است.

طی چند سال گذشته، بازیگران باجافزار تمایل زیادی به استفاده از تکنیکهای جدید برای به حداکثر رساندن تأثیر و فرار از شناسایی نشان دادهاند، و بهطور فزایندهای هایپروایزرهای ESXi را هدف قرار داده[۱۷] و از نقایص امنیتی جدید افشاشده[۱۸] در سرورهای اینترنتی برای نقض اهداف موردنظر استفاده میکنند.

بهعنوانمثال، [۱۹]Qilin (با نام مستعار Agenda)، در ابتدا در زبان برنامهنویسی Go توسعه داده شد، اما از آن زمان با استفاده از Rust دوباره توسعه یافته است، که نشاندهنده تغییر به سمت ساخت بدافزار با استفاده از زبانهای ایمن حافظه است. حملات اخیر شامل باجافزارها از نقاط ضعف شناختهشده در نرمافزارهای Fortinet و Veeam Backup & Replication برای دسترسی اولیه استفاده میکنند.

Group-IB در تحلیلی اخیر گفت[۲۰]: “باج افزار Qilin قادر است خود را در یک شبکه محلی منتشر کند.”

بدافزار قابلتوجه دیگری که در حملات باجافزار Qilin به کار میرود، ابزاری به نام [۲۱]Killer Ultra است که برای غیرفعال کردن نرمافزار رایج تشخیص نقطه پایانی و پاسخ (EDR) که روی میزبان آلوده اجرا میشود و همچنین پاک کردن همه گزارشهای رویدادهای ویندوز برای حذف همه شاخصهای سازش طراحی شده است.

به سازمانها توصیه میشود آخرین بهروزرسانیهای نرمافزاری را نصب کنند، احراز هویت دومرحلهای را اجرا کنند و با استفاده از روشهای نظارتی مناسب و برنامههای پشتیبان و بازیابی، برای محافظت از داراییهای حیاتی گام بردارند.

منابع

[۱] https://nvd.nist.gov/vuln/detail/CVE-2024-37085

[۲] https://blogs.vmware.com/vsphere/2012/09/joining-vsphere-hosts-to-active-directory.html

[۳] https://apa.aut.ac.ir/?p=10187

[۴] https://thehackernews.com/2024/07/scattered-spider-adopts-ransomhub-and.html

[۵] https://www.microsoft.com/en-us/security/blog/2024/07/29/ransomware-operators-exploit-esxi-hypervisor-vulnerability-for-mass-encryption

[۶] https://thehackernews.com/2023/12/qakbot-malware-resurfaces-with-new.html

[۷] https://apa.aut.ac.ir/?p=9589

[۸] https://github.com/skelsec/pypykatz

[۹] https://thehackernews.com/2024/01/systembc-malwares-c2-server-analysis.html

[۱۰] https://thehackernews.com/2024/06/black-basta-ransomware-may-have.html

[۱۱] https://thehackernews.com/2024/05/zloader-malware-evolves-with-anti.html

[۱۲] https://thehackernews.com/2024/06/darkgate-malware-replaces-autoit-with.html

[۱۳] https://cloud.google.com/blog/topics/threat-intelligence/unc4393-goes-gently-into-silentnight

[۱۴] https://thehackernews.com/2024/05/zloader-malware-evolves-with-anti.html

[۱۵] https://medium.com/walmartglobaltech/unknown-powershell-backdoor-with-ties-to-new-zloader-88ca51d38850

[۱۶] https://cert.pl/en/posts/2023/05/powerdash-malspam

[۱۷] https://apa.aut.ac.ir/?p=10578

[۱۸] https://unit42.paloaltonetworks.com/ra-world-ransomware-group-updates-tool-set

[۱۹] https://apa.aut.ac.ir/?p=9387

[۲۰] https://www.group-ib.com/blog/qilin-revisited

[۲۱] https://www.binarydefense.com/resources/blog/technical-analysis-killer-ultra-malware-targeting-edr-products-in-ransomware-attacks

[۲۲] https://thehackernews.com/2024/07/vmware-esxi-flaw-exploited-by.html

ثبت ديدگاه