مایکروسافت روز پنجشنبه ۲۸ دسامبر ۲۰۲۳ اعلام کرد که یک بار دیگر کنترلکننده پروتکل ms-appinstaller [1] را به طور پیش فرض به دلیل سوء استفاده از چندین عامل تهدید برای توزیع بدافزار غیرفعال میکند.

مایکروسافت روز پنجشنبه ۲۸ دسامبر ۲۰۲۳ اعلام کرد که یک بار دیگر کنترلکننده پروتکل ms-appinstaller [1] را به طور پیش فرض به دلیل سوء استفاده از چندین عامل تهدید برای توزیع بدافزار غیرفعال میکند.

تیم مایکروسافت Threat Intelligence گفت[۲]: “فعالیت عامل تهدید مشاهده شده از اجرای فعلی کنترلکننده پروتکل ms-appinstaller بهعنوان یک بردار دسترسی برای بدافزارها سوءاستفاده میکند که ممکن است منجر به توزیع باجافزار شود.”

همچنین اشاره کرد که چندین مجرم سایبری یک کیت بدافزار را بهعنوان سرویسی که از فرمت فایل MSIX و کنترلکننده پروتکل ms-appinstaller استفاده میکند، برای فروش ارائه میدهند. این تغییرات[۳] در App Installer نسخه ۱٫۲۱٫۳۴۲۱٫۰ یا بالاتر اعمال شده است.

این حملات به شکل بستههای برنامه مخرب امضا شده MSIX هستند که از طریق تیمهای مایکروسافت یا تبلیغات مخرب برای نرمافزارهای محبوب قانونی در موتورهای جستجو مانند گوگل توزیع میشوند.

حداقل چهار گروه مختلف هک با انگیزه مالی مشاهده شدهاند که از اواسط نوامبر ۲۰۲۳ از سرویس App Installer استفاده میکنند و از آن بهعنوان نقطه ورود برای فعالیتهای باجافزاری که توسط انسان کار میکنند استفاده میکنند.

- Storm-0569، یک واسطه دسترسی اولیه که BATLOADER[4] را از طریق مسمومیت بهینهسازی موتورهای جستجو (SEO) با سایتهای جعلی Zoom، Tableau، TeamViewer و AnyDesk منتشر میکند و از این بدافزار برای ارائه Cobalt Strike و دسترسی به Storm-0506 برای استقرار باجافزار Black Basta استفاده میکند.

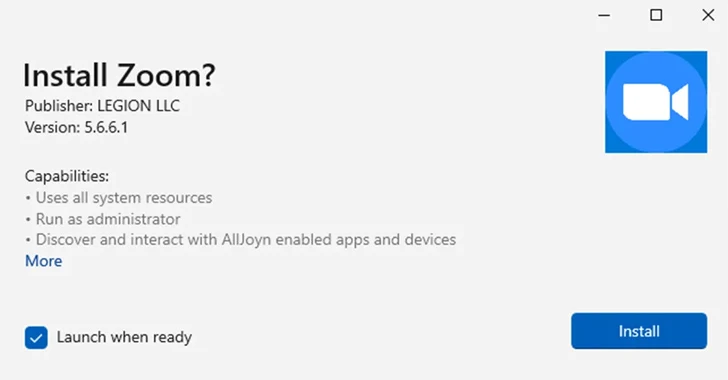

- Storm-1113، یک کارگزار دسترسی اولیه است که از نصبکنندههای جعلی MSIX با نام Zoom برای توزیع [۵]EugenLoader (معروف به FakeBat) استفاده میکند که بهعنوان مجرای برای انواع بدافزارهای دزد و تروجانهای دسترسی از راه دور عمل میکند.

- [۶]Sangria Tempest (با نام مستعار Carbon Spider و FIN7) که از EugenLoader Storm-1113 برای پیادهسازی [۷]Carbanak استفاده میکند که به نوبه خود، ایمپلنتی به نام [۸]Gracewire را تحویل میدهد. از طرف دیگر، این گروه برای فریبدادن کاربران به دانلود بستههای برنامه مخرب MSIX از صفحات فرود سرکش برای توزیع [۹]POWERTRASH که سپس برای بارگیری NetSupport RAT و Gracewire استفاده میشود، بر تبلیغات گوگل تکیه کرده است.

- Storm-1674، یک واسطه دسترسی اولیه که صفحات فرود بیخطری را که به شکل Microsoft OneDrive و SharePoint از طریق پیامهای Teams با استفاده از ابزار [۱۰]TeamsPhisher ارسال میکند، از گیرندگان میخواهد فایلهای PDF را باز کنند که با کلیک روی آنها میخواهد Adobe Acrobat Reader خود را برای دانلود بهروزرسانی کنند. یک نصبکننده مخرب MSIX که حاوی بارهای SectopRAT یا DarkGate[11] است.

مایکروسافت Storm-1113 را بهعنوان موجودی توصیف کرد که در “بهعنوان یک سرویس” نیز فعالیت میکند، نصبکنندههای مخرب و چارچوبهای صفحه فرود را با تقلید از نرمافزارهای شناخته شده برای سایر عوامل تهدید مانند Sangria Tempest و Storm-1674 ارائه میدهد.

در اکتبر ۲۰۲۳، Elastic Security Labs کمپین دیگری را شرح داد[۱۲] که در آن فایلهای بسته برنامه جعلی MSIX Windows برای Google Chrome، Microsoft Edge، Brave، Grammarly و Cisco Webex برای توزیع یک loader بدافزار به نام GHOSTPULSE استفاده شد.

این اولینبار نیست که مایکروسافت کنترلکننده پروتکل MSIX ms-appinstaller را در ویندوز غیرفعال میکند. در فوریه ۲۰۲۲، این غول فناوری همین گام را برای جلوگیری از حمله عوامل تهدید کننده برای ارائه Emotet، TrickBot و Bazaloader برداشت[۱۳].

مایکروسافت میگوید: «عملگران تهدید احتمالاً بردار کنترلکننده پروتکل ms-appinstaller را انتخاب کردهاند، زیرا میتواند مکانیسمهایی را که برای کمک به محافظت از کاربران در برابر بدافزارها طراحی شدهاند، دور بزند، مانند Microsoft Defender SmartScreen و هشدارهای داخلی مرورگر برای دانلود فرمتهای فایل اجرایی.»

منابع

[۱] https://learn.microsoft.com/windows/msix/app-installer/installing-windows10-apps-web

[۲] https://www.microsoft.com/en-us/security/blog/2023/12/28/financially-motivated-threat-actors-misusing-app-installer

[۳] https://msrc.microsoft.com/blog/2023/12/microsoft-addresses-app-installer-abuse

[۴] https://thehackernews.com/2023/09/cybercriminals-combine-phishing-and-ev.html

[۵] https://thehackernews.com/2023/12/new-malvertising-campaign-distributing.html

[۶] https://thehackernews.com/2023/09/microsoft-warns-of-new-phishing.html

[۷] https://thehackernews.com/2023/12/carbanak-banking-malware-resurfaces.html

[۸] https://thehackernews.com/2023/11/zero-day-alert-lace-tempest-exploits.html

[۹] https://thehackernews.com/2023/05/notorious-cyber-gang-fin7-returns-cl0p.html

[۱۰] https://thehackernews.com/2023/09/microsoft-warns-of-new-phishing.html

[۱۱] https://thehackernews.com/2023/12/hackers-exploiting-old-ms-excel.html

[۱۲] https://thehackernews.com/2023/10/hackers-using-msix-app-packages-to.html

[۱۳] https://thehackernews.com/2022/02/microsoft-temporarily-disables-msix-app.html

[۱۴] https://thehackernews.com/2023/12/microsoft-disables-msix-app-installer.html

ثبت ديدگاه