محققان امنیت سایبری یک نوع جدید از یک نوع باج افزار معروف به Play [1] و تحت لینوکس (با نام مستعار Balloonfly و PlayCrypt) را کشف کردهاند که برای هدف قرار دادن محیطهای VMware ESXi طراحیشده است.

محققان امنیت سایبری یک نوع جدید از یک نوع باج افزار معروف به Play [1] و تحت لینوکس (با نام مستعار Balloonfly و PlayCrypt) را کشف کردهاند که برای هدف قرار دادن محیطهای VMware ESXi طراحیشده است.

محققان Trend Micro در گزارشی که روز جمعه ۱۹ جولای ۲۰۲۴ منتشر شد، گفتند[۲]: «این پیشرفت نشان میدهد که این گروه میتواند حملات خود را در سرتاسر پلتفرم لینوکس گسترش دهد، که منجر به گسترش گروه قربانیان و مذاکرات موفقیتآمیز باجگیری شود».

Play که در ژوئن ۲۰۲۲ وارد صحنه شد، به خاطر تاکتیکهای اخاذی مضاعف، رمزگذاری سیستمها پس از استخراج دادههای حساس و درخواست پرداخت درازای یک کلید رمزگشایی، مشهور است. بر اساس تخمینهای منتشرشده توسط استرالیا و ایالاتمتحده، تا اکتبر ۲۰۲۳، حدود ۳۰۰ سازمان توسط این گروه باج افزاری قربانی شدهاند.

آمار به اشتراک گذاشتهشده توسط Trend Micro در هفتماهه اول سال ۲۰۲۴ نشان میدهد که ایالاتمتحده بیشترین تعداد قربانیان را دارد و پسازآن کانادا، آلمان، بریتانیا و هلند قرار دارند.

تولید، خدمات حرفهای، ساختوساز، فناوری اطلاعات، خردهفروشی، خدمات مالی، حملونقل، رسانه، خدمات حقوقی، و املاک و مستغلات برخی از صنایع برتری هستند که تحت تأثیر باج افزار Play در طول دوره زمانی قرارگرفتهاند.

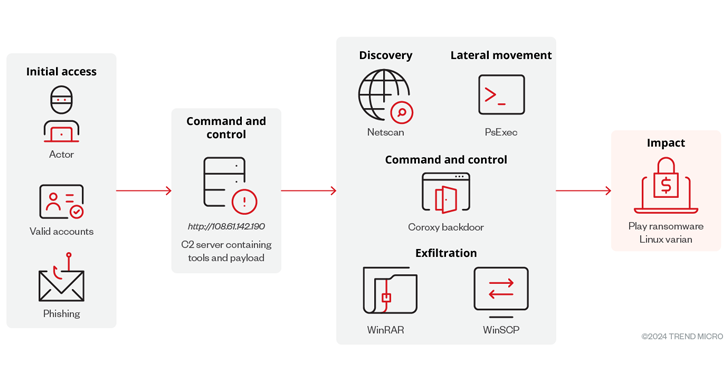

تجزیهوتحلیل این شرکت امنیت سایبری از یک نوع لینوکس از Play از یک فایل آرشیو RAR میزبانیشده میآید که بر روی یک آدرس IP (108.61.142[.]190)، که همچنین حاوی ابزارهای دیگری است که در حملات قبلی استفاده شده است، مانند PsExec، NetScan، WinSCP. WinRAR و درب پشتی Coroxy.

در این بیانیه آمده است: «اگرچه هیچ آلودگی واقعی مشاهده نشده است، سرور فرمان و کنترل (C&C) میزبان ابزارهای رایجی است که باجافزار Play در حال حاضر در حملات خود استفاده میکند. این میتواند نشان دهد که نوع لینوکس ممکن است از تاکتیکها، فنها و رویههای مشابه (TTP) استفاده کند.»

این نمونه باجافزار، پس از اجرا، قبل از رمزگذاری فایلهای ماشین مجازی (VM)، ازجمله دیسک VM، پیکربندی، و فایلهای ابر داده و اضافه کردن آنها با پسوند «PLAY.» اطمینان حاصل میکند که در محیط ESXi اجرا میشود؛ سپس یک یادداشت باج در فهرست اصلی حذف میشود.

تجزیهوتحلیل بیشتر مشخص کرده است که گروه باجافزار Play احتمالاً از خدمات و زیرساختهای عرضهشده توسط [۳]Prolific Puma استفاده میکند که یک سرویس کوتاه کننده لینک غیرقانونی را به دیگر مجرمان سایبری ارائه میکند تا به آنها کمک کند در هنگام توزیع بدافزار از شناسایی فرار کنند.

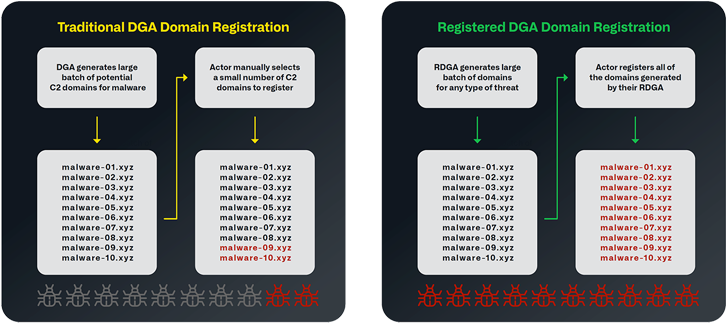

بهطور خاص، ازآنچه الگوریتم تولید دامنه ثبتشده (RDGA) نامیده میشود برای ایجاد نام دامنه جدید استفاده میکند، مکانیزم برنامهای که بهطور فزایندهای توسط چندین عامل تهدید، ازجمله [۴]VexTrio Viper و Revolver Rabbit برای فیشینگ، هرزنامه، و انتشار بدافزار استفاده میشود.

بهعنوانمثال، اعتقاد بر این است که Revolver Rabbit بیش از ۰۰۰/۵۰۰ دامنه را در دامنه سطح بالایbond (TLD) با هزینه تقریبی بیش از ۱ میلیون دلار ثبت کرده است و از آنها بهعنوان سرورهای C2 فعال و فریبنده برای بدافزار XLoader[5] (معروف به FormBook) استفاده میکند.

Infoblox در تحلیل اخیر خاطرنشان کرد[۶]: رایجترین الگوی RDGA که این بازیگر استفاده میکند، مجموعهای از یک یا چند کلمه فرهنگ لغت است که با یک عدد پنجرقمی همراه شده و هر کلمه یا عدد با یک خط تیره از هم جدا میشود. گاهی اوقات بازیگر از کدهای کشور ISO 3166-1، نام کامل کشورها یا اعداد مربوط به سالها بهجای کلمات فرهنگ لغت استفاده میکند.”

شناسایی و دفاع در برابر RDGAها بسیار چالشبرانگیزتر از DGAهای سنتی هستند، زیرا به عوامل تهدید اجازه میدهند نام دامنههای زیادی را ایجاد کنند تا آنها را برای استفاده – بهیکباره یا در طول زمان – در زیرساخت جنایی خود ثبت کنند.

Infoblox گفت: “در یک RDGA، الگوریتم یک راز است که توسط عامل تهدید نگهداری میشود و آنها همه نامهای دامنه را ثبت میکنند. در یک DGA سنتی، بدافزار حاوی الگوریتمی است که میتوان آن را کشف کرد و اکثر نامهای دامنه ثبت نمیشوند. درحالیکه DGA ها منحصراً برای اتصال به یک کنترلکننده بدافزار استفاده میشوند، RDGA ها برای طیف گستردهای از فعالیتهای مخرب استفاده میشوند. “

آخرین یافتهها حاکی از همکاری بالقوه بین دو نهاد سایبری است که نشان میدهد بازیگران باجافزار Play در حال انجام اقداماتی برای دور زدن پروتکلهای امنیتی از طریق خدمات Prolific Puma هستند.

Trend Micro در پایان میگوید: «محیطهای ESXi به دلیل نقش مهمی که در عملیات تجاری دارند، اهدافی باارزش برای حملات باجافزار هستند. کارآیی رمزگذاری چندین VM بهطور همزمان و دادههای ارزشمندی که در اختیار دارند، سودآوری آنها را برای مجرمان سایبری افزایش میدهد.»

منابع

[۱] https://thehackernews.com/2023/12/double-extortion-play-ransomware.html

[۲] https://www.trendmicro.com/en_us/research/24/g/new-play-ransomware-linux-variant-targets-esxi-shows-ties-with-p.html

[۳] https://thehackernews.com/2023/11/dns-abuse-exposes-prolific-pumas.html

[۴] https://thehackernews.com/2024/01/vextrio-uber-of-cybercrime-brokering.html

[۵] https://thehackernews.com/2023/08/new-variant-of-xloader-macos-malware.html

[۶] https://blogs.infoblox.com/threat-intelligence/rdgas-the-next-chapter-in-domain-generation-algorithms

[۷] https://thehackernews.com/2024/07/new-linux-variant-of-play-ransomware.html

ثبت ديدگاه