دومین سهشنبه ماه است و مایکروسافت مجموعه دیگری از بهروزرسانیهای امنیتی را منتشر کرده است تا درمجموع ۹۷ نقصی[۱] را که بر نرمافزارهایش تأثیر گذاشته است، برطرف کند، که یکی از آنها بهطور فعال در حملات باجافزار در سطح اینترنت مورد بهرهبرداری قرار گرفته است.

دومین سهشنبه ماه است و مایکروسافت مجموعه دیگری از بهروزرسانیهای امنیتی را منتشر کرده است تا درمجموع ۹۷ نقصی[۱] را که بر نرمافزارهایش تأثیر گذاشته است، برطرف کند، که یکی از آنها بهطور فعال در حملات باجافزار در سطح اینترنت مورد بهرهبرداری قرار گرفته است.

هفت نقص از ۹۷ نقص ازنظر شدت در دستهبندی بحرانی و ۹۰ نقص در دستهبندی مهم قرار دارند. جالب اینجاست که ۴۵ مورد از این موارد، نقص اجرای کد از راه دور است و به دنبال آن ۲۰ آسیبپذیری از نوع افزایش سطح دسترسی هستند. این بهروزرسانیها همچنین به دنبال رفع ۲۶ آسیبپذیری در مرورگر Edge هستند که در ماه گذشته منتشر شدهاند.

یک نقص امنیتی با نام CVE-2023-28252 که تحت بهرهبرداری فعال قرار گرفته (امتیاز ۸/۷ در مقیاس CVSS)، یک نقص افزایش سطح دسترسی در Windows Common Log File System (CLFS) Driver است.

مایکروسافت در گزارشی گفت: مهاجمی که با موفقیت از این آسیبپذیری بهرهبرداری کند، میتواند امتیازات سیستم را به دست آورد.

CVE-2023-28252 چهارمین نقص افزایش سطح دسترسی در مؤلفه CLFS است که تنها در سال گذشته پس از CVE-2022-24521، CVE-2022-37969، و CVE-2023-23376 (نمرات ۷ در مقیاس CVSS) مورد بهرهبرداری فعال قرار گرفته است. حداقل ۳۲ آسیبپذیری در CLFS از سال ۲۰۱۸ شناسایی شده است.

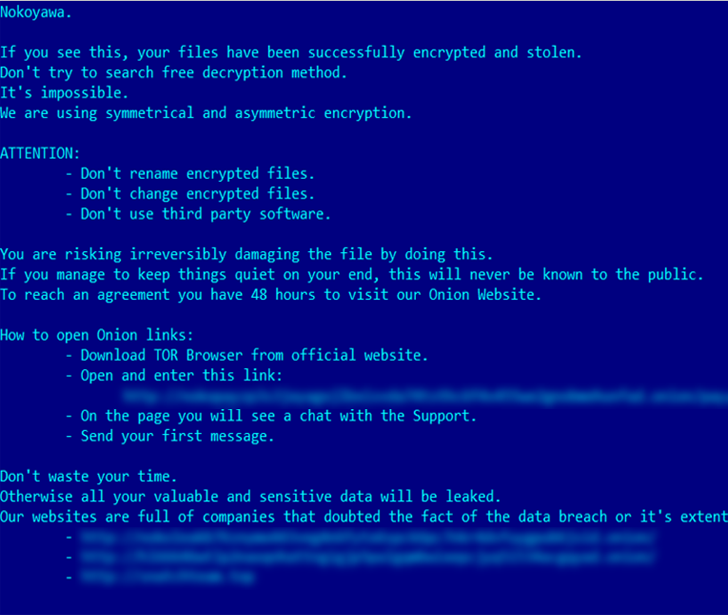

به گفته شرکت امنیت سایبری روسی Kaspersky، این آسیبپذیری توسط یک گروه جرائم سایبری برای استقرار باجافزار Nokoyawa علیه مشاغل کوچک و متوسط در خاورمیانه، آمریکای شمالی و آسیا مورداستفاده قرار گرفته است[۲].

Larin دراینباره گفت[۳]: «CVE-2023-28252 یک آسیبپذیری نوشتن (افزایش) خارج از محدوده است که میتواند زمانی که سیستم تلاش میکند metadata block را گسترش دهد، مورد بهرهبرداری قرار گیرد. این آسیبپذیری با دستکاری فایل لاگ پایه ایجاد میشود.»

با توجه به بهرهبرداری مداوم از این نقص، CISA نقص روز صفر ویندوز را به کاتالوگ آسیبپذیریهای مورد بهرهبرداری شناختهشده ([۴]KEV) اضافه کرده است[۵] و به آژانسهای شعبه اجرایی غیرنظامی فدرال (FCEB) دستور میدهد تا سیستمهای خود را تا ۲ می ۲۰۲۳ ایمن کنند.

همچنین نقصهای اجرای کد از راه دور حیاتی که بر سرویس سرور DHCP، پروتکل تونل زنی لایه ۲، پسوند Raw Image، پروتکل تونل Point-to-Point ویندوز، Pragmatic General Multicast ویندوز، و Microsoft Message Queuing یا MSMQ[6] تأثیر میگذارند، وصله شدهاند.

باگ MSMQ که بهعنوان CVE-2023-21554 (دارای امتیاز ۸/۹ در مقیاس CVSS) ردیابی میشود که توسط Check Point با عنوان QueueJumper نامیده میشود، میتواند منجر به اجرای کد غیرمجاز شود و با ارسال یک بسته مخرب MSMQ ساختهشده خاص به سرور MSMQ، سرور را تحت کنترل خود درآورد.

Haifei Li محقق Check Point دراینباره گفت[۷]: «آسیبپذیری CVE-2023-21554 به مهاجم اجازه میدهد تا بهطور بالقوه کد از راه دور و بدون مجوز را با رسیدن به پورت TCP 1801 اجرا کند. بهعبارتدیگر، یک مهاجم میتواند کنترل فرآیند را تنها از طریق یک بسته به پورت ۱۸۰۱/tcp با بهرهبرداری به دست آورد و آسیبپذیری را ایجاد کند.»

دو نقص دیگر کشفشده در MSMQ، CVE-2023-21769 و CVE-2023-28302 (امتیازات ۵/۷ در مقیاس CVSS)، میتوانند برای ایجاد شرایط انکار سرویس (DoS) مانند خرابی سرویس وWindows Blue Screen of Death یا BSoD مورد بهرهبرداری قرار گیرند[۸].

مایکروسافت همچنین توصیه خود را برای CVE-2013-3900، آسیبپذیری اعتبار ۱۰ ساله امضای WinVerifyTrust، بهروز کرده است تا شامل نسخههای نصب هسته سرور زیر باشد:

- Windows Server 2008 for 32-bit Systems Service Pack 2

- Windows Server 2008 for x65-based Systems Service Pack 2

- Windows Server 2008 R2 for x64-based Systems Service 1

- Windows Server 2012

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

این توسعه زمانی صورت میگیرد که عوامل تهدید مرتبط با کره شمالی از این نقص استفاده میکنند[۹] تا کد پوسته رمزگذاریشده را در کتابخانههای قانونی بدون باطل کردن امضای صادرشده توسط مایکروسافت وارد کنند.

راهنمای مایکروسافت برای حملات BlackLotus Bootkit

همزمان با این بهروزرسانی، این غول فناوری همچنین دستورالعملهایی را برای CVE-2022-21894 (معروف به Baton Drop)، یک نقص دور زدن Secure Boot که اکنون برطرف شده است که توسط عوامل تهدید با استفاده از بوت کیت جدید Unified Extensible Firmware Interface (UEFI) به نام BlackLotus[10] برای ایجاد پایداری در میزبان مورد بهرهبرداری قرار گرفته است.

برخی از شاخصهای سازش (IoC) شامل فایلهای بوتلودر اخیراً ایجادشده و قفلشده در پارتیشن سیستم EFI ([11]ESP)، گزارشهای رویداد مرتبط با توقف آنتیویروس Microsoft Defender، وجود دایرکتوری مرحلهبندی ESP:/system32/، و تغییرات در یک کلید رجیستری[۱۲] با آدرس زیر است:

HKLM:\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity.

تیم مایکروسافت Incident Response دراینباره میگوید[۱۳]: «بوتکیتهای UEFI بهویژه خطرناک هستند، زیرا در هنگام راهاندازی رایانه، قبل از بارگیری سیستمعامل اجرا میشوند، و بنابراین میتوانند با مکانیسمهای امنیتی مختلف سیستمعامل تداخل یا آنها را غیرفعال کنند».

مایکروسافت همچنین توصیه کرده است که سازمانها دستگاههای آسیبدیده را از شبکه حذف کرده و آنها را برای شواهدی از فعالیتهای بعدی بررسی کنند، دستگاهها را از یک نسخه پشتیبان تمیز شناختهشده که شامل پارتیشن EFI است، مجدداً قالببندی یا بازیابی کنند، credential hygiene را حفظ کنند، و اصل حداقل دسترسی را اجرا کنند ([۱۴]PoLP).

وصلههای نرمافزاری از سایر فروشندگان

علاوه بر مایکروسافت، بهروزرسانیهای امنیتی توسط سایر فروشندگان نیز در چند هفته گذشته برای اصلاح چندین آسیبپذیری منتشر شده است، ازجمله:

- Adobe

- AMD

- Android

- Apache Projects

- Apple

- Arm

- Aruba Networks

- Cisco

- Citrix

- CODESYS

- Dell

- Drupal

- F5drupal.org/security

- Fortinet

- GitLab

- Google Chrome

- HP

- IBM

- Jenkins

- Juniper Networks

- Lenovo

- Linux distributions Debian, Oracle Linux, Red Hat, SUSE, and Ubuntu

- MediaTek

- Mozilla Firefox, Firefox ESR, and Thunderbird

- NETGEAR

- NVIDIA

- Palo Alto Networks

- Qualcomm

- Samba

- Samsung

- SAP

- Schneider Electric

- Siemens

- SonicWall

- Sophos

منابع

[۱] https://msrc.microsoft.com/update-guide/releaseNote/2023-Apr

[۲] https://thehackernews.com/2022/07/researchers-share-techniques-to-uncover.html

[۳] https://securelist.com/nokoyawa-ransomware-attacks-with-windows-zero-day/109483

[۴] https://www.cisa.gov/known-exploited-vulnerabilities-catalog

[۵] https://www.cisa.gov/news-events/alerts/2023/04/11/cisa-adds-one-known-exploited-vulnerability-catalog

[۶] https://learn.microsoft.com/en-us/previous-versions/windows/desktop/msmq/ms703216(v=vs.85)

[۷] https://research.checkpoint.com/2023/queuejumper-critical-unauthorized-rce-vulnerability-in-msmq-service

[۸] https://en.wikipedia.org/wiki/Blue_screen_of_death

[۹] https://thehackernews.com/2023/04/cryptocurrency-companies-targeted-in.html

[۱۰] https://apa.aut.ac.ir/?p=9521

[۱۱] https://en.wikipedia.org/wiki/EFI_system_partition

[۱۲] https://learn.microsoft.com/en-us/windows-hardware/design/device-experiences/oem-hvci-enablement

[۱۳] https://www.microsoft.com/en-us/security/blog/2023/04/11/guidance-for-investigating-attacks-using-cve-2022-21894-the-blacklotus-campaign

[۱۴] https://en.wikipedia.org/wiki/Principle_of_least_privilege

[۱۵] https://thehackernews.com/2023/04/urgent-microsoft-issues-patches-for-97.html

ثبت ديدگاه