مایکروسافت وصلههای اضطراری را برای رفع چهار نقص امنیتی فاش شده در Exchange Server منتشر کرده است[۱] که به گفته آنها یک عامل جدید تهدید با حمایت مالی دولت چین با هدف سرقت دادههاست که بهطور فعال مورد بهرهبرداری قرار گرفته است.

Microsoft Threat Intelligence Center (MSTIC) که این حملات را “محدود و هدفمند” توصیف میکند دراینباره گفت که دشمن از این آسیبپذیریها برای دسترسی به سرورهای Exchange داخلی استفاده کرده و در عوض دسترسی به حسابهای ایمیل را فراهم کرده و راه را برای نصب دژافزار اضافی بهمنظور دسترسی طولانیمدت به سیستم قربانیان تسهیل میکند.

این غول فناوری در درجه اول این کمپین حمله را به فردی نسبت میدهد که آن را HAFNIUM مینامد که یک هکر حامی دولت است که در خارج از چین فعالیت میکند، هرچند که احتمال دارد گروههای دیگری نیز در آن دخیل باشند.

مایکروسافت برای اولین بار در مورد تاکتیکها، تکنیکها و رویههای این گروه بحث میکند و HAFNIUM را بهعنوان “یک هکر بسیار ماهر و پیشرفته” توصیف میکند که عمدتاً سازمانهای خاصی در ایالاتمتحده را برای استفاده از اطلاعات حساسشان از بین دیگر بخشهای صنعتی گلچین میکند، ازجمله محققان بیماریهای عفونی، مؤسسات حقوقی، مؤسسات آموزش عالی، پیمانکاران دفاعی، اتاقهای فکر و سازمانهای غیردولتی.

اعتقاد بر این است که HAFNIUM با استفاده از سرورهای خصوصی مجازی اجارهای در ایالاتمتحده، حملات خود را برای تلاش برای مخفی کردن فعالیتهای مخرب خود ترتیب میدهد.

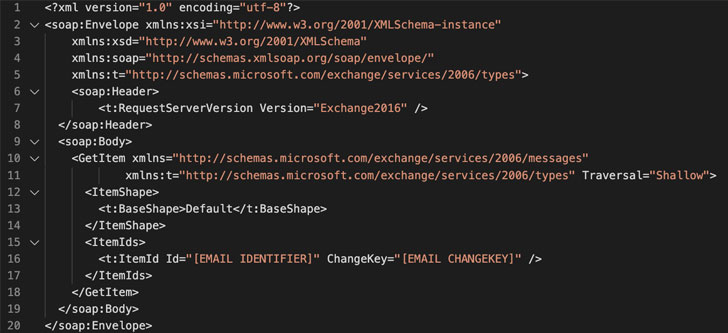

این حمله سه مرحلهای شامل دستیابی به Exchange Server یا با رمزهای عبور دزدیدهشده یا با استفاده از آسیبپذیریهای قبلاً کشف نشده و به دنبال آن ایجاد یک پوسته وب(۱) برای کنترل سرور آسیبدیده از راه دور است. آخرین حلقه در زنجیره حمله استفاده از دسترسی از راه دور برای غارت صندوقهای پستی از شبکه یک سازمان و صادر کردن دادههای جمعآوریشده به سایتهای اشتراک فایل مانند MEGA است.

برای رسیدن به این هدف، از چهار آسیبپذیری روز صفر[۲] که توسط محققان Volexity و Dubex کشفشده است بهعنوان بخشی از زنجیره حمله استفاده میشود:

CVE-2021-26855: یک آسیبپذیری[۳] جعل درخواست در سمت سرور (SSRF) در Exchange Server

CVE-2021-26857: یک آسیبپذیر[۴] غیر امن deserialization در سرویس Unified Messaging

CVE-2021-26858: یک آسیبپذیری[۵] نوشتن فایل دلخواه post-authentication در Exchange و

CVE-2021-27065: یک آسیبپذیری[۶] نوشتن فایل دلخواه post-authentication در Exchange

اگرچه این آسیبپذیریها رویMicrosoft Exchange Server 2013 ، Microsoft Exchange Server 2016 و Microsoft Exchange Server 2019 تأثیر میگذارند، اما مایکروسافت اعلام کرد که Exchange Server 2010 را برای اهداف “دفاع در عمق(۲)” بهروز میکند.

علاوه بر این، ازآنجاکه حمله اولیه به اتصال غیرقابلاعتماد به پورت Exchange server 443 نیاز دارد، این شرکت خاطرنشان میکند که سازمانها میتوانند با محدود کردن اتصالات غیرقابلاعتماد یا با استفاده از VPN، سرور Exchange را از دسترسی خارجی جدا کنند.

مایکروسافت، علاوه بر تأکید بر اینکه این بهرهبرداریها به رخنهی مربوط به SolarWinds مرتبط نبود، گفت که آژانسهای دولتی ایالاتمتحده را در مورد موج جدید حملات توجیه کرده است. اما این شرکت در مورد تعداد سازمانهایی که مورد هدف قرار گرفته و موفقیت در حملات توضیحاتی نداد.

Volexity با بیان اینکه به نظر میرسید فعالیتهای نفوذ در حدود ۶ ژانویه ۲۰۲۱ آغاز شده است، هشدار داد که بهرهبرداری فعال در سطح اینترنت از چندین آسیبپذیری Microsoft Exchange را که برای سرقت ایمیلها و شبکههای در معرض خطر استفاده میشود، شناسایی کرده است.

محققان Volexity، جوش گرونزویگ، متیو ملتزر، شان کوسل، استیون آدیر و توماس لنکستر، در این مورد توضیح دادند[۷]: “ازنظر Volexity، به نظر میرسد که این بهرهبرداری شامل اپراتورهای مختلفی است که از طیف گستردهای از ابزارها و روشها برای تخلیه اعتبار، حرکت جانبی و سیستمهای درب پشتی استفاده میکنند.”

جدا از وصلهها، تحلیلگر ارشد Microsoft Threat Intelligence Analyst، کوین بومونت همچنین یک پلاگین nmap ایجاد کرده است[۸] که میتواند برای اسکن شبکه برای سرورهای Microsoft Exchange که احتمالاً آسیبپذیر هستند، استفاده شود.

با توجه بهشدت نقصها، تعجبآور نیست که وصلهها یک هفته زودتر از برنامه سهشنبههای هر ماه این شرکت که معمولاً برای سهشنبه دوم هر ماه منتشر میشوند، منتشرشدهاند. به مشتریانی که از نسخه آسیبپذیر Exchange Server استفاده میکنند، توصیه میشود برای خنثی کردن این حملات، سریعاً بهروزرسانیها را نصب کنند.

تام برت، معاون امنیتی شرکت مشتری مایکروسافت، گفت[۹]: “حتی اگر ما برای استقرار بهروزرسانی برای بهرهبرداری از HAFNIUM بهسرعت تلاش کردهایم، اما ما میدانیم که بسیاری از هکرهای تحت حمایت دولتهای ملی و گروههای جنایتکار بهسرعت برای سوءاستفاده از هرگونه سیستم وصله نشده حرکت میکنند. به همین خاطر استفاده سریع از وصلههای منتشرشده بهترین محافظت در برابر این حمله است.”

منابع

[۱] https://msrc-blog.microsoft.com/2021/03/02/multiple-security-updates-released-for-exchange-server

[۲] https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers

[۳] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26855

[۴] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26857

[۵] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26858

[۶] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-27065

[۷] https://www.volexity.com/blog/2021/03/02/active-exploitation-of-microsoft-exchange-zero-day-vulnerabilities/

[۸] https://twitter.com/GossiTheDog/status/1366858907671552005

[۹] https://blogs.microsoft.com/on-the-issues/2021/03/02/new-nation-state-cyberattacks

[۱۰] https://thehackernews.com/2021/03/urgent-4-actively-exploited-0-day-flaws.html

(۱) web shell

(۲) Defense in Depth

ثبت ديدگاه