آژانس امنیت سایبری و زیرساختهای ایالاتمتحده در مورد بهرهبرداری فعال از آخرین آسیبپذیریهای ProxyShell در Microsoft Exchange که در اوایل ماه مه ۲۰۲۱ وصله شده بودند هشدار داد، ازجمله استقرار باجافزار LockFile در سیستمهای آسیبدیده.

این آسیبپذیریها که با نامهایCVE-2021-34473 ، CVE-2021-34523 و CVE-2021-31207 شناسایی میشوند، دشمنان را قادر میسازند تا کنترلهای ACL را دور بزنند، امتیازات را در Exchange PowerShell backend افزایش دهند و بهطور مؤثری به مهاجم اجازهی اجرای کد از راه دور بدون تصدیق هویت را بدهند. درحالیکه دو مورد قبلی توسط مایکروسافت در ۱۳ آوریل موردبررسی قرار گرفت، وصلهای برای CVE-2021-31207 بهعنوان بخشی از بهروزرسانیهای سهشنبههای اول هر ماه توسط مایکروسافت منتشر شد.

CISA دراینباره میگوید[۱]: “مهاجمی که از این آسیبپذیریها بهرهبرداری میکند، میتواند کد دلخواه را در دستگاه آسیبپذیر اجرا کند.”

این پیشرفت کمی بیش از یک هفته پسازآن صورت میگیرد که محققان امنیت سایبری با استفاده از زنجیره حمله ProxyShell، زنگ خطر اسکن فرصتطلبانه و بهرهبرداری از سرورهای وصله نشدهی Exchange را به صدا درآوردند[۲].

ProxyShell که در ابتدا در مسابقه هک Pwn2Own در آوریل امسال نشان داده شد[۳]، بخشی از سه گروه گستردهتری از زنجیرههای بهرهبرداری است که توسط Orange Tsai، محقق امنیتی DEVCORE کشف شده است که شامل ProxyLogon و ProxyOracle است، مورد دوم مربوط به دو اشکال اجرای کد از راه دور است که میتوان از آنها برای بازیابی رمز عبور کاربر در قالب متن ساده استفاده کرد.

کوین بومونت، محقق امنیتی در هفته گذشته خاطرنشان کرد[۴]: “آنها دربهای پشتی با webshell هایی هستند که webshell های دیگر را drop میکنند و همچنین بهصورت قابلاجرا هستند که بهصورت دورهای فراخوانده میشوند.”

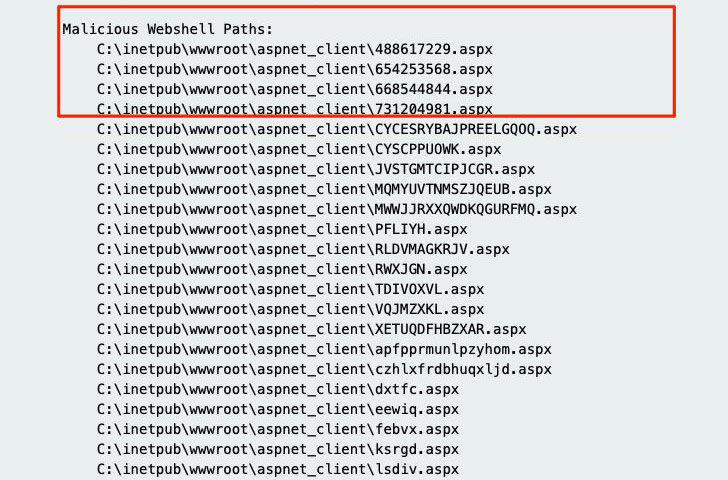

اکنون طبق گفتهی محققان Huntress Labs، حداقل پنج سبک مجزا از web shell ها در سرورهای آسیبپذیر Microsoft Exchange مشاهده شده است[۵]، بیش از ۱۰۰ مورد مربوط به بهرهبرداری بین ۱۷ تا ۱۸ اوت ۲۰۲۱ گزارش شده است. web shell ها به مهاجمان برای سرورهای آسیبدیده دسترسی از راه دور میدهد، اما دقیقاً مشخص نیست که اهداف آنها چیست و میزان استفاده از این نقصها چقدر است.

Kyle Hanslovan، مدیرعامل Huntress Labs در توییتی نوشت[۶]: بیش از ۱۴۰ عدد web shell در کمتر از ۱۹۰۰ سرور Exchanger وصله نشده تا به امروز شناسایی شده است و میافزاید: “سازمانهای تحت تأثیر قرارگرفته تاکنون شامل ساختمانسازی، تولیدکنندههای غذاهای دریایی، ماشینآلات صنعتی، تعمیرگاههای خودرو، یک فرودگاه کوچک و موارد دیگر است.”

منابع

[۱]https://us-cert.cisa.gov/ncas/current-activity/2021/08/21/urgent-protect-against-active-exploitation-proxyshell

[۲] https://apa.aut.ac.ir/?p=8196

[۳] https://thehackernews.com/2021/04/windows-ubuntu-zoom-safari-ms-exchange.html

[۴] https://twitter.com/GossiTheDog/status/1425844380376735746

[۵]https://www.huntress.com/blog/rapid-response-microsoft-exchange-servers-still-vulnerable-to-proxyshell-exploit

[۶] https://twitter.com/KyleHanslovan/status/1428804893423382532

[۷] https://thehackernews.com/2021/08/microsoft-exchange-under-attack-with.html

ثبت ديدگاه