یک خانوادهی باجافزار جدید (LockFile) که ماه گذشته ظهور پیدا کرده است با ترفندهای خاص خود برای دور زدن سیستمهای حفاظتی از باج افزارها، با استفاده از تکنیک جدیدی به نام “رمزگذاری متناوب” ارائه شده است.

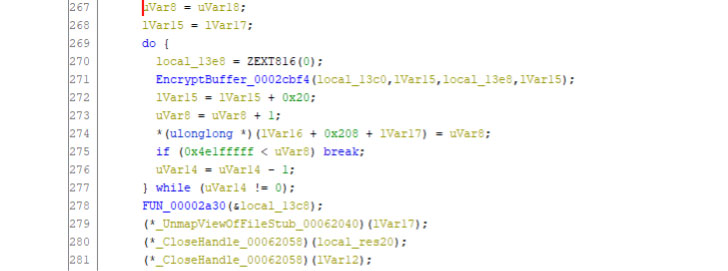

این باجافزار با نام LockFile، از نقصهایی که اخیراً افشا شده است[۱] مانند [۲] ProxyShell و PetitPotam [3] برای به خطر انداختن سرورهای ویندوز و استقرار بدافزار رمزگذاری فایل استفاده میکند که فقط هر ۱۶ بایت متناوب فایل را درهم میریزد و درنتیجه به او این امکان را میدهد تا از سیستمهای دفاعی در برابر باج افزارها جلوگیری کند.

مارک لومن، مدیر مهندسی Sophos، در بیانیهای گفت: “رمزگذاری جزئی عموماً توسط اپراتورهای باج افزاری برای سرعت بخشیدن به فرایند رمزگذاری استفاده میشود و ما شاهد آن بودهایم که توسط باجافزار BlackMatter، DarkSide و LockBit 2.0 پیادهسازی شده است. چیزی که LockFile را متمایز میکند این است که برخلاف بقیه، چند بلوک اول را رمزگذاری نمیکند. در عوض، LockFile هر ۱۶ بایت دیگر سند را رمزگذاری میکند.”

لومان اضافه کرد: “این بدان معناست که یک فایل مانند یک سند متنی تا حدی قابلخواندن است و ازنظر آماری شبیه اصلی است. این ترفند میتواند در برابر نرمافزارهای حفاظتی باجافزار که بر بازرسی محتوا با استفاده از تجزیهوتحلیل آماری برای تشخیص رمزگذاری متکی هستند، موفق باشد.”

تجزیهوتحلیل Sophos از LockFile از artifact ای ناشی میشود[۴] که در ۲۲ اوت ۲۰۲۱ در VirusTotal بارگذاری شد.

این بدافزار پس از مستقر شدن، گامهایی را برای خاتمهی فرآیندهای مهم مرتبط با نرمافزارهای مجازیسازی و پایگاههای داده از طریق رابط مدیریت ویندوز (WMI)، قبل از رمزگذاری فایلها و اشیاء مهم و نمایش یادداشت باجافزار که شباهتهایی با LockBit 2.0 دارد، انجام میدهد.

یادداشت باج همچنین قربانی را ترغیب میکند با آدرس ایمیل خاصی “contact@contipauper.com” تماس بگیرد، که Sophos مظنون است میتواند مرجع تحقیرآمیز یک گروه رقیب باج افزاری با نام Conti باشد.

علاوه بر این، این باجافزار خود را از سیستم پس از رمزگذاری موفقیتآمیز همهی فایلها، حذف میکند، به این معنی که “هیچ باج افزار باینری برای آسیبدیدگان حادثه یا نرمافزار آنتیویروس برای یافتن یا پاکسازی وجود ندارد.”

لومان گفت: “پیام در اینجا برای مدافعان این است که چشمانداز تهدیدات سایبری هرگز ثابت نمیماند و دشمنان بهسرعت از هر فرصت یا ابزاری برای حملهی موفق استفاده خواهند کرد.”

این افشاگری در حالی صورت میگیرد که ادارهی تحقیقات فدرال ایالاتمتحده (FBI) گزارشی از Flash منتشر کرده است[۵] که جزئیات تاکتیکهای لباس جدید Ransomware-as-a-Service (RaaS) موسوم به Hive را شامل میشود، متشکل از تعدادی از مهاجمان که از مکانیزمهای متعددی استفاده میکنند ازجمله به خطر انداختن شبکههای تجاری، تغییر و رمزگذاری دادهها در شبکهها و تلاش برای جمعآوری باج درازای دسترسی به نرمافزار رمزگشایی.

منابع

[۱] https://news.sophos.com/en-us/2021/08/27/lockfile-ransomwares-box-of-tricks-intermittent-encryption-and-evasion

[۲] https://apa.aut.ac.ir/?p=8229

[۳] https://thehackernews.com/2021/07/new-petitpotam-ntlm-relay-attack-lets.html

[۴] https://www.virustotal.com/gui/file/bf315c9c064b887ee3276e1342d43637d8c0e067260946db45942f39b970d7ce/details

[۵] https://www.ic3.gov/Media/News/2021/210825.pdf

[۶] https://thehackernews.com/2021/08/lockfile-ransomware-bypasses-protection.html

ثبت ديدگاه