محققانی امنیتی یک بدافزار جدید را بر روی اندروید کشف کردند که دستگاههای شما را مورد هدف قرار داده، اما این بار به جای حمله مستقیم به دستگاه، این بدافزار کنترل روتر وایرلسی را که دستگاه شما به آن متصل است، بر عهده میگیرد و سپس ترافیک وب شما را که از آن عبور میکند، میرباید.

این بدافزار جدید که بر روی اندروید اجرا میشود، Switcher نامگذاری شده است و توسط محققان آزمایشگاه کاسپرسکی کشف شده است. این بدافزار، روترهای وایرلس را مورد حمله قرار میدهد و تنظیمات مربوط به DNS را در آنها تغییر میدهد تا بتواند ترافیک آنها را به سایتهای بدذات(۱) تغییر مسیر دهد.

هفته گذشته، محققان شرکت Prooprint، حمله مشابهی را کشف کردند که کامپیوترهای شخصی را مورد حمله قرار میداد اما به جای آلوده کردن دستگاه مورد حمله، کیت بهرهبردار Stegano، کنترل روترهای وایرلس محلی را که دستگاههای آلوده به آن متصل بودند را بر عهده میگرفت.

بدافزار Switcher حمله Brute-Force را علیه روترها انجام میدهد.

مهاجمان در حال حاضر، از طریق جا زدن خود به عنوان یک نرمافزار تحت اندروید برای موتور جستجوی چینی Baidu (www.baidu.com) و یک برنامه چینی برای اشتراکگذاری جزئیات شبکههای وایرلس خصوصی و عمومی، نرمافزار Switcher را گسترش دادند.

هنگامی که قربانی، یکی از این برنامههای بدذات را نصب میکند، بدافزار Switcher تلاش میکند تا وارد روتر وایرلسی شود که دستگاه دارای سیستمعامل اندروید قربانی به آن متصل است. این عملیات توسط یک حمله brute-force بر روی لایه وب مدیریتی روتر(۲) با یک لیست از نامهای کاربری و کلمات عبور از پیش تعیین شده انجام میشود.

Nikita Buchka، متخصص امنیت موبایل آزمایشگاه کاسپرسکی، در یک blog post که در تاریخ ۲۸ دسامبر ۲۰۱۶ منتشر شده، میگوید[۱]: “با کمک جاوا اسکریپت، بدافزار Switcher سعی میکند تا با ترکیبهای مختلفی از نامهای کاربری و کلمات عبور وارد روتر شود. بر اساس حدس زدن نامهای کاربری فیلد مربوطه و ساختار پروندههای HTML که این بدافزار تلاش میکند تا به آنها دسترسی پیدا کند، کد جاوا اسکریپت مورد استفاده تنها بر روی لایههای وب روترهای وایرلس TP-Link کار میکند.”

بدافزار Switcher، روترها را از طریق دزدیدن DNS آلوده میکند.

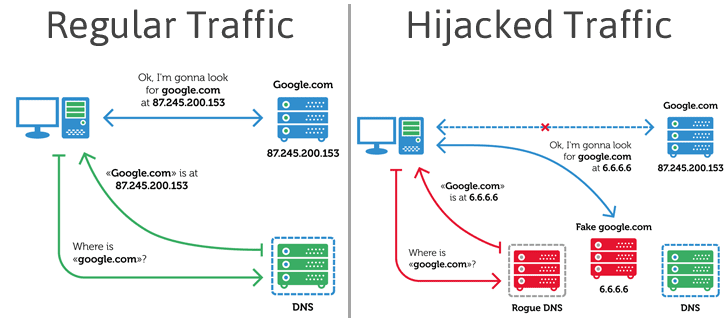

هنگام دسترسی به لایه مدیریتی وب، بدافزار Switcher، سرورهای DNS اولیه و ثانویه روتر را با آدرسهای IP ای که متعلق به سروهای DNS بدذات است و توسط مهاجمان کنترل میشود، جابجا میکند.

محققان میگویند که Switcher از سه آدرس IP مختلف به عنوان آدرس DNS اولیه استفاده میکند. این آدرسها شامل ۱۰۱٫۲۰۰٫۱۴۷٫۱۵۳، ۱۱۲٫۳۳٫۱۳٫۱۱ و ۱۲۰٫۷۶٫۲۴۹٫۵۹ هستند. یکی از این آدرسها به عنوان آدرس پیشفرض است و دو آدرس دیگر به عنوان تأمینکننده سرویس اینترنت تنظیم شدهاند.

با توجه به تغییر تنظیمات DNS روتر، تمامی ترافیک به وبسایتهای بدذات که توسط سرورهای مهاجمان میزبانی میشوند، انتقال مییابد. در حالت عادی این ترافیکها باید به سایتهای قانونی که قربانی به آنها دسترسی دارد منتقل شوند.

این بدافزار تمام شبکه را مورد هدف قرار میدهد و تمامی کاربران آن را چه شخصی و چه حقوقی در معرض خطر گسترهای از حملات از phishing گرفته تا infection ثانویه قرار میدهد.

یک حمله موفق به سختی قابل شناسایی شدن است و بدتر از این، نجات یافتن این تنظیمات جدید بعد از راهاندازی مجدد روتر است و حتی اگر rogue DNS غیرفعال باشد، سرور ثانویه DNS در دسترس خواهد بود تا حمله را ادامه دهد.

محققان توانستهاند به سرورهای command and control مهاجمان دسترسی داشته باشند و از طریق این سرورها فهمیدهاند که بدافزار Switcher تقریباً ۱۳۰۰ روتر را که بیشتر در کشور چین قرار دارند را در معرض خطر قرار داده و ترافیک آنها را از طریق شبکه آنها دزدیدهاند.

نکات پایانی

کاربران اندروید باید برنامههای مورد نیاز خود را فقط از طریق فروشگاه رسمی Google Play تهیه کنند.

این درست است که دانلود نرمافزارها از منابع دیگر همیشه منجر به دانلود یک بدافزار و یا ویروس نمیشود، اما مطمئناً این کار دارای ریسک بالایی است. بنابراین بهترین کار دوری کردن از در معرض قرار دادن دستگاهها و همچنین شبکههای متصل، نسبت به خطرات بدافزارها است.

شما همچنین میتوانید به بخش تنظیمات گوشی خود وارد شده و در بخش امنیت، گزینه Unknown sources را غیرفعال کنید.

علاوه بر این، کاربران اندروید همیشه باید نامهای کاربری و کلمات عبور پیشفرض روترهای خود را تغییر دهند تا اینکه بدافزارهایی نظیر Switcher یا Mirai، روترهای آنها را از طریق حمله brute-force در معرض خطر قرار ندهند.

منابع

[۱] https://securelist.com/blog/mobile/76969/switcher-android-joins-the-attack-the-router-club/

[۲] http://thehackernews.com/2016/12/android-dns-malware.html

(۱) malicious

(۲) router’s admin web interface

ثبت ديدگاه