هنگامیکه تبلیغ مربوط به کفش مورد علاقه خود را در یک وبسایت میبینید، حتی اگر آن وبسایت قانونی باشد، بر روی این تبلیغ کلیک نکنید. چراکه اینگونه تبلیغها نهتنها سیستم شما را، بلکه میتوانند تمامی دستگاههای متصل به شبکه شما را آلوده کنند.

چند روز پیش، یک گزارش مبنی بر یک کیت بهرهبردار منتشر شد که Stegano نامیده شده بود و کدهای مخرب را به صورت مخفیانه در تبلیغات قرار داده شده در سایتهای خبری معروف قرار میداد.

در حال حاضر، محققان دریافتند که مهاجمان، کاربران آنلاین را از طریق یک کیت بهرهبردار به نام DNSChanger مورد هدف قرار میدهند که درون تبلیغات قرار میگیرد و کدهای مخرب را به صورت مخفیانه در اطلاعات مربوط به عکسها قرار میدهد. DNSChanger همان بدافزاری بود که میلیونها کامپیوتر را در سرتاسر جهان در سال ۲۰۱۲ آلوده کرد.

DNSChanger از طریق تغییر دادن ورودیهای سرور DNS که متعلق به ISP ها یا سازمانها هستند، به سرورهای مخرب تحت کنترل مهاجم در کامپیوترهای آلوده شده کار میکند.

بنابراین، هنگامیکه یک کاربر دارای سیستم آلوده به یک وبسایت بر روی اینترنت (برای مثال فیسبوک) نگاه میکند، سرور DNS مخرب به شما میگوید که به یک سایت جعلی۱۱۱ بروید. مهاجمان همچنین میتوانند تبلیغات، نتایج جستجوهای غیرمستقیم و یا تلاش برای نصب دانلودهای drive-by را بر شما تحمیل کنند.

نگرانکنندهترین قسمت این است که مهاجمان از تهدیدهای گسترده موجود در کمپین malvertising که به تازگی بدافزار DNSChanger آنها را توسط روش Stegno گسترانیده بود، استفاده میکنند و به جای اینکه فقط سیستم شما را آلوده کنند، تمامی روترهای ناامن را آلوده کرده و تحت کنترل خود قرار میدهند.

محققان شرکت Proofpoint این کیت بهرهبردار DNSChanger را بر روی بیش از ۱۶۶ مدل از روترها کشف کردند[۱]. این کیت منحصر به فرد است چراکه روترهایی را مورد هدف قرار میدهد که از firmware های به روز رسانی نشده استفاده میکنند یا اینکه از کلمات عبور ضعیف استفاده میکنند.

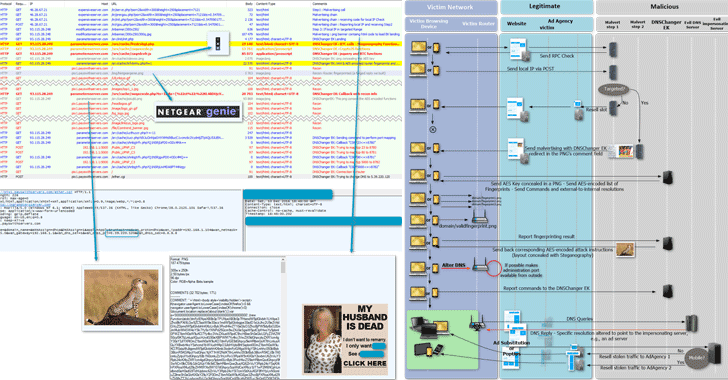

در اینجا چگونگی انجام این حمله توضیح داده میشود.

در ابتدا، تبلیغاتی در mainstream وبسایت مورد نظر که حاوی کد مخرب مخفی شده در اطلاعات عکسها هستند، قربانی را به وبسایتهایی که میزبان کیت بهرهبردار DNSChanger هستند، هدایت میکند.

هنگامی که روتر در معرض خطر قرار میگیرد، بدافزار DNSChanger خودش را تنظیم میکند تا از سرور DNS تحت کنترل مهاجم استفاده کند و به موجب آن بیشتر کامپیوترها و دستگاههای بر روی شبکه به جای آنکه دامنههای رسمی مورد تأیید را مشاهده کنند، سرورهای مخرب را مشاهده میکنند.

تبلیغاتی که شامل کد جاوا اسکریپت مخرب هستند، آدرس IP کاربر محلی را با راهاندازی یک درخواست WebRTC در یک سرور Mozilla STUN (ابزارهای پیمایش Session) آشکار میکنند.

سپس سرور STUN یک ping ارسال میکند که شامل آدرس IP و پورت کاربر است. چنانچه آدرس IP مورد هدف در گستره مورد هدف قرار داشته باشد، این هدف یک کد بهرهبردار مخفی شده قلابی در metadata یک عکس PNG دریافت میکند.

کد مخرب درنهایت بازدیدکنندگان را به یک وبسایت که میزبان DNSChanger است هدایت میکند، که از مرورگر کروم در ویندوز و اندروید استفاده میکند تا یک عکس مخفی شده دومی را توسط کد بهرهبردار روتر به کار گیرد.

محقق شرکت Proofpoint مینویسد[۱]: “این حمله توسط یک مدل روتر مشخص تعیین میشود که در هنگام فاز شناسایی تشخیص داده میشود. اگر هیچ بهرهبردار شناخته شدهای وجود نداشته باشد، این حمله تلاش میکند تا از اختیارات پیشفرض استفاده کند.”

لیست روترهای آلوده شده

این حمله ترافیک را پنهان میکند و روتری که در دسترس دارد را با ۱۶۶ تا fingerprint موجود مقایسه میکند تا بفهمد که هدف از یک روتر آسیبپذیر استفاده میکند یا نه. طبق گفته محققان، بعضی از روترهای آسیبپذیر شامل این موارد هستند:

- D-Link DSL-2740R

- NetGear WNDR3400v3 (and likely other models in this series)

- Netgear R6200

- COMTREND ADSL Router CT-5367 C01_R12

- Pirelli ADSL2/2+ Wireless Router P.DGA4001N

هنوز به طور کامل مشخص نشده است که چه تعداد کاربر در معرض اینگونه تبلیغات مخرب قرار گرفتهاند یا چه مدت است که این کمپین در حال اجراست، اما شرکت Proofprint میگوید که مهاجمانی که در این کمپین دست دارند اخیراً مسئول آلوده کردن بیش از یک میلیون نفر در روز بودهاند.

شرکت Proofprint نام هیچیک از شبکههای تبلیغاتی یا وبسایتهایی که اینگونه تبلیغات را نمایش میدهند فاش نکرده است.

به کاربران توصیه میشود که از به روز بودن firmware روترهای خود مطمئن باشند و همچنین آنها را مجهز به کلمات عبور قوی کنند. کاربران همچنین میتوانند دسترسی از راه دور را غیرفعال کنند، آدرس IP پیشفرض را تغییر دهند و یک سرور DNS مطمئن را مستقیماً در تنظیمات شبکه سیستمعامل قرار دهند.

منابع

[۱] https://www.proofpoint.com/us/threat-insight/post/home-routers-under-attack-malvertising-windows-android-devices

[۲] http://thehackernews.com/2016/12/dnschanger-router-malware.html

(۱) phishing site

ثبت ديدگاه