محققان امنیتی نسبت به یک کمپین بدافزاری در حال پیشرفت هشدار دادند که روترهای اینترنت را بهمنظور گسترانیدن یک بدافزار بانکی تحت اندروید در اختیار میگیرد. این بدافزار اطلاعات حساس کاربران، دادههای ورودی و کد مخفی مربوط به احراز هویت دومرحلهای را میدزدد.

بهمنظور فریب دادن قربانیان برای نصب بدافزارهای تحت اندروید، به نام Roaming Mantis، مهاجمان تنظیمات DNS را بر روی روترهای آسیبپذیر که ازلحاظ ایمنی ضعیف هستند؛ میدزدند[۱].

حمله دزدیدن DNS به مهاجمان اجازه میدهد[۲] تا در ترافیک مداخله کنند، تبلیغات سرکش(۱) را در صفحات وب تزریق کنند و کاربران را به صفحات فیشینگ هدایت کنند تا آنها فریب دهند تا اطلاعات حساسی مانند اطلاعات ورود به حساب کاربری، جزئیات حساب بانکی و موارد دیگر را به اشتراک بگذارند.

ربودن DNS روترها برای اهداف مخرب موضوع جدیدی نیست. پیشازاین ما در مورد گسترش یافتن DNSChanger و Switcher گزارش دادیم؛ هر دوی این بدافزارها با تغییر تنظیمات DNS روترهای بیسیم کار میکردند تا ترافیک را به وبسایتهای مخرب تحت کنترل مهاجمان منتقل کنند.

این کمپین جدید بدافزاری بهتازگی توسط محققان امنیتی در آزمایشگاه کاسپرسکی کشف شده است[۳] که عمدتاً از ماه فوریه امسال کاربران کشورهای آسیایی، ازجمله کره جنوبی، چین، بنگلادش و ژاپن را هدف قرار داده است.

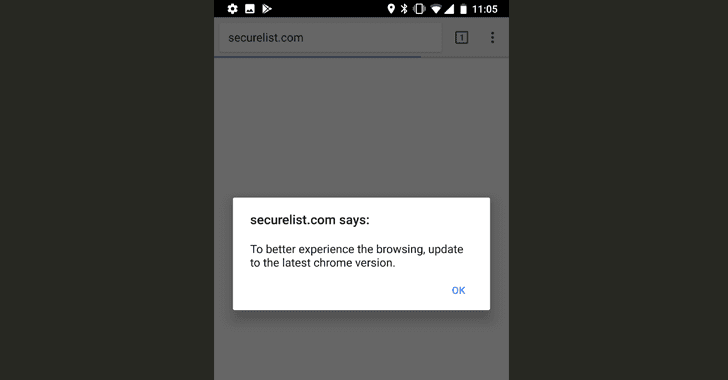

پس از اصلاح، تنظیمات DNS سرکش تنظیمشده توسط مهاجمان، قربانیان را به نسخههای تقلبی از وبسایتهای قانونی که آنها سعی در بازدیدشان دارند، هدایت میکند و یک پیام pop-up هشداردهنده ظاهر میشود که میگوید: “برای داشتن تجربه بهتر برای مرور صفحات، به آخرین نسخه کروم بهروزرسانی کنید.”

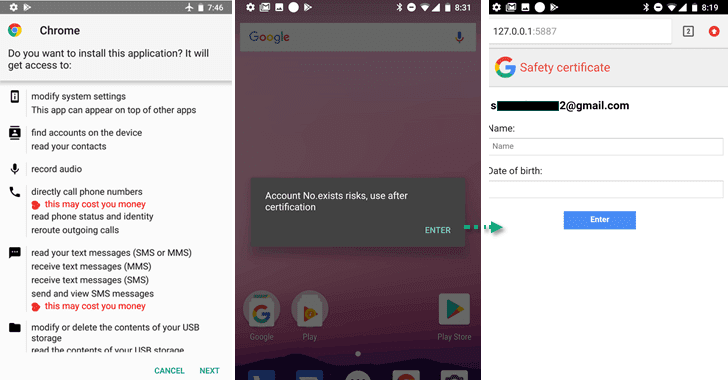

پسازآن برنامه بدافزاری Roaming Mantis را بهعنوان برنامه مرورگر Chrome برای اندروید دانلود میکند که اجازه دارد اطلاعات حساب دستگاه را مدیریت کند، SMS/MMS را مدیریت و تماس برقرار کند، صدا ضبط کند، منبع ذخیره خارجی را کنترل کند، بستهها را بررسی کند، با فایلهای سیستمی کار کند و غیره.

“تغییر مسیر منجر به نصب برنامههای تروجانی به نام facebook.apk و chrome.apk میشود که حاوی یک تروجان بانکی تحت اندروید است.”

اگر این برنامه مخرب نصب شود، بلافاصله پیامهای هشدار جعلی را نشان میدهد (که به انگلیسی شکسته شده نمایش داده میشود)، که اینطور خوانده میشود: “Account Numberexis risks، use after certification”.

Roaming Mantis پسازآن یک سرور وب محلی را در دستگاه مربوطه آغاز میکند و مرورگر وب را برای باز کردن یک نسخه جعلی از وبسایت گوگل باز میکند که از کاربران میخواهد نام و تاریخ تولدشان را در آن پر کنند.

برای متقاعد کردن کاربران به اینکه آنها این اطلاعات را به خودِ گوگل تحویل میدهند، صفحه جعلی شناسه کاربری پست الکترونیک جیمیل کاربران را که بر روی دستگاه آلوده اندروید آنها تنظیم شده است، همانطور که در اسکرینشاتها نشان داده شده است؛ نمایش میدهد.

محققان دراینباره گفتند: “پسازآنکه کاربر، نام و تاریخ تولد خود را وارد کرد، مرورگر به یک صفحه خالی در آدرس http://127.0.0.1:${random_port}/submit هدایت میشود. درست مانند صفحه توزیع، این بدافزار چهار زبان را پشتیبانی میکند: کرهای، چینی سنتی، ژاپنی و انگلیسی.”

ازآنجاکه برنامه بدافزاری Roaming Mantis قبلاً اجازه خواندن و نوشتن پیامک را بر روی دستگاه به دست آورده است، به مهاجمان اجازه میدهد تا کد تأیید مخفی که برای احراز هویت دومرحلهای کاربران است را سرقت کنند.

در حال تجزیهوتحلیل کدهای این بدافزار، پژوهشگران رجوع به برنامههای بانکی و برنامههای کاربردی بازی محبوب تلفن همراه در کره جنوبی را کشف کردند و همچنین یک تابع که تلاش میکند تشخیص دهد که آیا دستگاه آلوده root شده است یا نه.

محققان گفتند: “برای مهاجمان، این بدافزار قادر است نشان دهد که دستگاه توسط یک کاربر پیشرفته اندروید در حال استفاده است (یک سیگنال برای متوقف کردن فعالیتهای بدافزار در این دستگاه به مهاجم ارسال میشود.) و یا از سوی دیگر، دستگاه موردنظر فرصتی برای استفاده از دسترسی ریشه برای به دست آوردن دسترسی به کل سیستم است.”

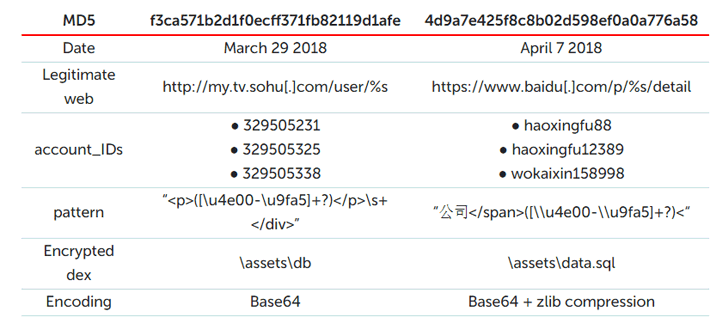

نکته جالب در مورد این بدافزار این است که از یک وبسایت رسانههای اجتماعی معروف چینی (my.tv.sohu.com) بهعنوان سرور فرمان و کنترل خود استفاده میکند و فقط از طریق بهروزرسانی پروفایلهای کاربری کنترلشده توسط مهاجم، دستورات را به دستگاههای آلوده ارسال میکند.

بر اساس دادههای Telemetry کاسپرسکی، بدافزار Roaming Mantis بیش از ۶۰۰۰ بار شناسایی شده است، هرچند این گزارش از ۱۵۰ کاربر منحصربهفرد بهدستآمده است.

به کاربران توصیه میشود که مطمئن شوند روترشان دارای آخرین نسخه سیستمعامل است و با یک رمز عبور قوی محافظت میشود.

شما همچنین باید ویژگی مدیریت از راه دورِ روتر را غیرفعال کنید و یک سرور DNS قابلاعتماد را به تنظیمات شبکه سیستمعامل hardcode کنید[۴].

منابع

[۱] https://apa.aut.ac.ir/?p=1915

[۲] https://thehackernews.com/2014/02/hackers-exploiting-router.html

[۳]https://securelist.com/roaming-mantis-uses-dns-hijacking-to-infect-android-smartphones/85178

[۴] https://thehackernews.com/2018/04/fastest-dns-service.html

[۵] https://thehackernews.com/2018/04/android-dns-hijack-malware.html

(۱) rogue

ثبت ديدگاه