حتی پس از تلاشهای بسیار توسط گوگل، برنامههای مخرب بهگونهای برنامهریزی میشوند تا سیستم محافظت ضد بدافزار فروشگاه رسمی گوگل را گول بزنند و کاربران را توسط این نرمافزارهای مخرب آلوده کنند.

یک مورد مشابه دیگر هنگامی اتفاق افتاد که حداقل ۵۰ برنامه بهگونهای مدیریت شدند تا راه خود را به فروشگاه رسمی گوگل باز کنند و بهطور موفقت آمیز بیش از ۴٫۲ میلیون بار دانلود شدند که این مورد یکی از بزرگترین حملات بدافزاری چند وقت اخیر بود.

شرکت امنیتی Check Point در روز ۱۴ سپتامبر ۲۰۱۷ یک گزارش منتشر کرد[۱] که در آن حداقل ۵۰ برنامهای که بهطور رایگان در فروشگاه رسمی گوگل قرار داشتند و بین ۱ تا ۴٫۲ میلیون بار قبل از پاک شدن توسط گوگل دانلود شده بودند، بهعنوان بدافزار معرفی شدند.

تمام این برنامهها دارای یک payload بدافزاری مخفی هستند که بهطور مخفیانه قربانیان را مجبور به ثبتنام در سرویسهای پرداخت آنلاین میکنند، پیامکهای جعلی را از تلفنهای هوشمند قربانیان ارسال میکنند و آنها را مجبور به پرداخت قبوض میکنند و تمامی این فعالیتها بدون آگاهی داشتن قربانی و یا اجازه گرفتن از او انجام میشود.

این بدافزار که توسط محققان شرکت Ckeck Point به دلیل کشف شدن در برنامه Lovely Wallpaper به نام ExpensiveWall نامگذاری شده است، بهصورت کاملاً مخفیانه در برنامههای رایگان ویرایش عکس و فیلم جاسازی شده است. این بدافزار از نوع جدید بدافزارهاست که آنتیویروس McAfee در اوایل سال جاری آنها را در فروشگاه رسمی گوگل کشف کرده بود[۲].

اما چیزی که بدافزار ExpensiveWall را نسبت به دیگر نسخهها متفاوت کرده است این موضوع است که این بدافزار از یک روش ابهامزدایی پیشرفته استفاده میکند که packed نامیده شده و کدهای مخرب را فشرده کرده و آنها را رمزنگاری میکند تا بتوانند از سیستم حفاظت ضد بدافزار گوگل عبور کنند.

شرکت Check Ponit دراینباره میگوید: محققان به گوگل در مورد این برنامههای مخرب در تاریخ ۷ اوت ۲۰۱۷ گزارش دادند و این غول نرمافزاری بهسرعت تمامی آنها را حذف کرد اما در عرض چند روز این بدافزار دوباره در فروشگاه رسمی گوگل پیدا شد و بیش از ۵۰۰۰ دستگاه را قبل از اینکه در چهار روز بعد برداشته شود، آلوده کرد.

بدافزار ExpensiveWall چگونه کار میکند؟

هنگامیکه یک برنامه که دارای بدافزار ExpensiveWall است بر روی سیستم قربانی دانلود میشود که محققان فکر میکنند از یک کیت توسعه نرمافزاری به نام GTK گرفته شده است، این برنامه مخرب از کاربر درخواست میکند تا به اینترنت دسترسی داشته باشد و بتواند پیامکها را ارسال یا دریافت کند.

دسترسی به اینترنت بهاینعلت توسط این بدافزار مورداستفاده قرار میگیرد که دستگاه فرد قربانی را به سرور C&C مهاجم متصل کرده و اطلاعات حساس دستگاه آلودهشده نظیر موقعیت مکانی، آدرسهای IP و MAC، شمارههای IMSI و IMEI را برای مهاجم ارسال کند.

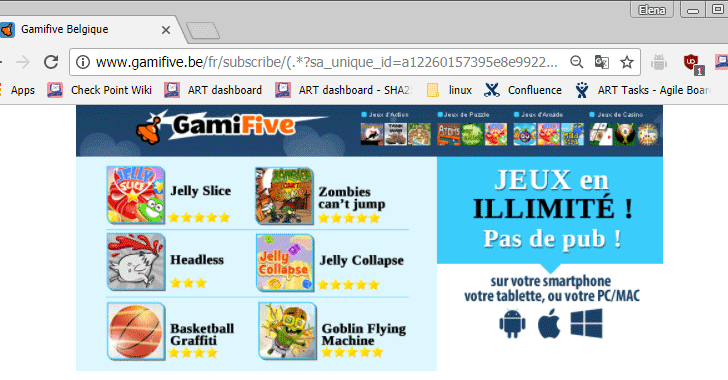

سرور C&C سپس برای بدافزار موردنظر یک URL را ارسال میکند که در یک پنجرهی WebView جاسازیشده باز میشود تا یک کد جاوا اسکریپت را دانلود کند که با ارسال پیامهای جعلی برای پرداخت صورتحسابها و بدون اطلاع آنها شروع میشود و از شماره قربانی برای ثبتنام خدمات پرداختی استفاده میکند.

بااینحال با توجه به گفته محققان شرکت Check Point هنوز مشخص نیست که چه مقدار سود توسط سیستم کلاهبرداری پیامکی ExpensiveWall جمعآوری شده است.

فروشگاه رسمی گوگل به مکانی برای بدافزارها تبدیل شده است.

هرروزه بدافزارهای تحت اندروید تکاملیافته و قابلیتهای آنها نظیر شناسایی نشدن پیشرفتهتر میشود و کشف آنها بر روی فروشگاه رسمی گوگل به یک امر کاملاً رایج تبدیل شده است.

ماه گذشته، بیش از ۵۰۰ برنامه تحت اندروید با قابلیتهای جاسوسی بر روی فروشگاه رسمی گوگل کشف شدند که بیش از ۱۰۰ میلیون بار دانلود شده بودند[۳].

در ماه جولای ۲۰۱۷، برنامه جاسوسی Lipizzan بر روی فروشگاه رسمی گوگل کشف شد که میتوانست اطلاعات زیادی را از کاربران بدزدد که شامل پیامکها، پستهای الکترونیک، تماسهای صوتی، تصاویر، موقعیت مکانی کاربر و دیگر دادهها میشد[۴].

در ماه ژوئن ۲۰۱۷، بیش از ۸۰۰ برنامه Xavier-laden بر روی فروشگاه رسمی گوگل کشف شدند که میلیونها بار دانلود شده بودند[۵] و در همین ماه محققان اولین بدافزار تزریق کد در ریشه را فروشگاه رسمی گوگل کشف کردند[۶].

یک ماه قبل از آن، محققان ۴۱ برنامه را در فروشگاه رسمی گوگل که در آنها بدافزار Judy پنهان شده بود را کشف کردند که ۳۶٫۵ میلیون دستگاه اندرویدی را با نرمافزار ad-click مخرب آلوده کرده بودند[۷].

در ماه آوریل ۲۰۱۷، بیش از ۴۰ برنامه دارای بدافزار و FalseGuide مخفی بر روی فروشگاه رسمی گوگل کشف شدند که ۲ میلیون کاربر را آلوده کردند[۸].

در اوایل سال جاری، محققان همچنین یک نوع جدید از بدافزار HummingBad را که HummingWhale نامگذاری شده است را کشف کردند که در بیش از ۲۰ برنامه در فروشگاه Google Play پنهان شده بودند و بیش از ۱۲ میلیون کاربر آنها را دانلود کرده بودند[۹].

چگونه باید از سیستمعامل اندروید خود در برابر چنین برنامههای بدافزاری محافظت کنید؟

حتی بعدازاینکه گوگل تمامی برنامههای دارای بدافزار جاسازی شده را از روی فروشگاه رسمی خود پاک کند، گوشی هوشمند شما همچنان نسبت به بدافزار ExpensiveWall آلوده است مگر آنکه شما بهطور مستقیم آن را از روی گوشی خود پاک کنید.

گوگل اخیراً یک ویژگی جدید به نام Play Protect را که از machine learning و آنالیز برنامهها استفاده میکند، ارائه کرده است تا بهطور خودکار برنامههای مخرب را از گوشیهای هوشمند بهمنظور جلوگیری از صدمات بیشتر پاک میکند[۱۰].

بااینحال، با توجه به گفته محققان شرکت Check Point، بسیاری از گوشیهای هوشمند از نسخههای قدیمی اندروید استفاده میکنند که این ویژگی را پشتیبانی نمیکنند و این امر بسیاری از کاربران را نسبت به حملات بدافزاری مشابه آسیبپذیر میکند.

همچنین به کاربران گوشیهای هوشمند شدیداً توصیه میشود که همیشه از یک برنامه ضدویروس مناسب استفاده کنند تا بتواند هر برنامه مخرب را قبل از اینکه دستگاه موردنظر را آلوده کند شناسایی و مسدود کند و همیشه سیستمعامل دستگاه و تمامی برنامهها را بهروزرسانی کنند.

منابع

[۱]https://blog.checkpoint.com/2017/09/14/expensivewall-dangerous-packed-malware-google-play-will-hit-wallet

[۲]https://securingtomorrow.mcafee.com/mcafee-labs/trojanized-photo-app-on-google-play-signs-up-users-for-premium-services

[۳] https://apa.aut.ac.ir/?p=2896

[۴] https://apa.aut.ac.ir/?p=2834

[۵] https://apa.aut.ac.ir/?p=2684

[۶] https://apa.aut.ac.ir/?p=2669

[۷] https://apa.aut.ac.ir/?p=2617

[۸] https://apa.aut.ac.ir/?p=2457

[۹] https://apa.aut.ac.ir/?p=2083

[۱۰] http://thehackernews.com/2017/05/google-play-protect-android.html

[۱۱] http://thehackernews.com/2017/09/blueborne-bluetooth-hacking.html

ثبت ديدگاه