یک بدافزار جدید root کردن اندروید با قابلیت غیرفعال کردن تنظمیات امنیتی دستگاه و اجرا کردن دستورات مخرب در زمینه، در فروشگاه آنلاین Google Play تشخیص داده شد.

این بدافزار به اندازه کافی باهوش است که بتواند مکانیزم امنیتی گوگل را توسط وانمود کردن به اینکه یک برنامه کاملاً غیر مخرب است، گول بزند و سپس موقتاً خود را یا یک نسخه مخرب جابهجا کند.

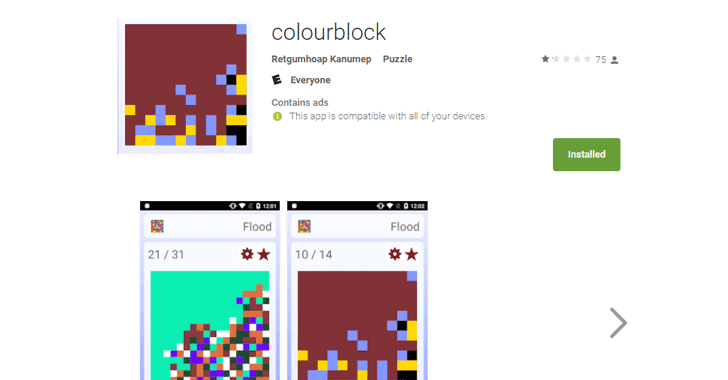

محققان امنیتی در Kaspersky Lab یک بدافزار جدید root کردن اندروید را کشف کردند[۱] که از طریق جا زدن خود بهعنوان یک بازی در فروشگاه آنلاین Google Play گسترش یافته است و خود را پشت یک بازی پازل به نام colourblock مخفی کرده است. این بازی پیش از آنکه از روی فروشگاه آنلاین حذف شود، حداقل ۵۰٫۰۰۰ بار دانلود شده است.

این بدافزار که Dvmap نامیده شده است، نوعی بدافزار root کردن اندروید است که تنظیمات امنیتی دستگاه را غیرفعال کرده تا بتواند نرمافزارهای مخرب دیگر را که متعلق به منابع شخص ثالث هستند بر روی سیستم موردنظر نصب کند و همچنین یک کد مخرب را بر روی کتابخانههای runtime دستگاه تزریق کند تا بتواند سطح دسترسی در حد ریشه پیدا کرده و بهطور دائم بر روی سیستم باقی بماند.

محققان میگویند: “برای دور زدن بررسیهای امنیتی فروشگاه آنلاین Google Play، سازندگان این بدافزار از یک روش بسیار جالب استفاده کردند: آنها یک نرمافزار بدون مشکل را بر روی این فروشگاه در آخر ماه مارس ۲۰۱۷ بارگذاری کرده و سپس آن را توسط یک نسخه مخرب و برای یک مدت کوتاه بهروزرسانی کردند. معمولاً آنها نسخه بدون مشکل این نرمافزار را در همان روز مجدداً بر روی فروشگاه آنلاین Google Play قرار میدادند. آنها این کار را حداقل ۵ بار و در بازه زمانی ۱۸ آوریل تا ۱۵ می ۲۰۱۷ انجام دادند.”

بدافزار Dvmap چگونه کار میکند؟

تروجان Dvmap بر روی هر دو نسخه ۳۲ بیتی و ۶۴ بیتی اندروید کار میکند و هنگامیکه بر روی سیستم مورد هدف نصب شود، تلاش میکند تا سطح دسترسی در حد ریشه بر روی دستگاه به دست آورد و سپس تلاش میکند تا ماژولهای مختلف را که شامل چند نوشته به زبان چینی همراه با یک برنامه مخرب به نام com.qualcmm.timeservices. است را بر روی سیستم نصب کند.

برای اطمینان حاصل کردن از اینکه این ماژول مخرب با اجازه سیستم اجرا شود، این بدافزار کتابخانههای runtime سیستم را بر اساس اینکه چه نسخهای از اندروید بر روی سیستم نصب شده است، دوباره بازنویسی میکند.

برای کامل شدن فرآیند نصب برنامه مخرب اشاره شده در بالا، این تروجان با داشتن اجازه سیستمی گزینه Verify Apps را خاموش کرده و تنظیمات سیستم را ویرایش میکند تا اجازه دهد نصب نرمافزارها از طریق فروشگاههای آنلاین شخص ثالث نیز انجام شود.

محققان میگویند: “علاوه بر این، تنها با اجرا کردن چند دستور، میتوان به نرمافزار com.qualcmm.timeservices بدون دخالت کاربر امتیازات مدیریتی داده شود. این روش، یک روش غیرمعقول برای به دست آوردن امتیازات مدیریتی است.”

این نرمافزار مخرب شخص ثالث مسئولیت اتصال دستگاه آلودهشده به سرور C&C مهاجم را دارد و کنترل کامل دستگاه را در دستان مهاجمان قرار میدهد.

اگرچه محققان میگویند که آنها متوجه هیچ دستوری که توسط دستگاههای آلودهشده اندروید دریافت شود نشدهاند، بنابراین این نامشخص است که چه نوع فایلهایی اجرا خواهد شد اما این فایلها میتوانند از انواع فایلهای مخرب یا تبلیغاتی باشند.

چگونه از خود در برابر بدافزار Dvmap محافظت کنیم؟

محققان همچنان در حال بررسی بدافزار Dvmap هستند اما در همین حال، به کاربرانی که بازی puzzle game in question را نصب کردهاند، توصیه میشود تا از دادههای دستگاه خود پشتیبان تهیه کرده و یک بازنشانی کامل دادهها به تنظیمات اولیه کارخانه را بهمنظور جلوگیری از آلوده شدن توسط این بدافزار، بر روی دستگاه خود اعمال کنند.

بهمنظور جلوگیری از آلوده شدن توسط چنین برنامههایی، همیشه باید نسبت به برنامههای مشکوک آگاه باشید، حتی اگر این برنامه را از فروشگاه رسمی Google Play دریافت کرده باشید. بهترین کار تنها دانلود برنامههای متعلق به برندهای معتبر است. علاوه بر این، همیشه به نظراتی که دیگر کاربران درباره یک نرمافزار دادهاند توجه داشته باشید.

همیشه قبل از نصب هرگونه نرمافزاری، مجوزهای آن را بررسی کنید و تنها مجوزهایی را در اختیار نرمافزار موردنظر قرار دهید که به اهداف نرمافزار موردنظر مرتبط باشد.

نکته آخر اینکه همیشه یک برنامه آنتیویروس مناسب و بهروز شده بر روی دستگاه خود داشته باشید که بتواند چنین بدافزارهایی را قبل از آلوده کردن سیستم شما تشخیص داده و بلاک کند.

منابع

[۱]https://securelist.com/78648/dvmap-the-first-android-malware-with-code-injection

[۲] http://thehackernews.com/2017/06/android-rooting-malware.html

ثبت ديدگاه