بیش از ۵۰۰ برنامه مختلف برپایه سیستمعامل اندروید که بیش از ۱۰۰ میلیون بار از فروشگاه رسمی گوگل دانلود شدهاند، توسط یک کتابخانه تبلیغاتی مخرب آلوده شدهاند که بهطور مخفیانه برنامههای جاسوسی را در بین کاربران توزیع میکند و میتواند عملیات خطرناکی انجام دهد.

ازآنجاکه ۹۰ درصد از برنامههای تحت اندروید بهطور رایگان قابل دانلود کردن از فروشگاه رسمی گوگل هستند، تبلیغات منبع اصلی درآمد برای توسعه دندگان یک برنامه است. در این مورد، آنها کتابخانه تبلیغاتی SDK و مربوط به اندروید را در برنامههایشان ادغام کردند که معمولاً بر روی عملکرد اصلی برنامه تأثیرگذار نیست.

اما محققان امنیتی در شرکت امنیت موبایل Lookout یک کیت توسعهدهنده نرمافزار یا همان SDK را کشف کردند[۱] که Igexin نامگذاری شده است که بر روی دستگاههای دارای سیستمعامل اندروید در حال گسترش برنامههای جاسوسی است.

نرمافزار تبلیغاتی مخرب Igexin که در بیش از ۵۰۰ برنامه در بازار رسمی گوگل مشاهده شده است، طراحی شده توسط یک شرکت چینی برای ارائه خدمات تبلیغاتی هدفمند به توسعهدهندگان نرمافزار است که بیشتر آنها شامل:

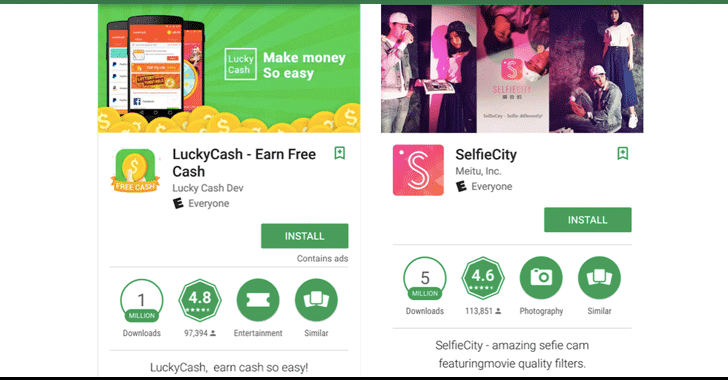

- بازیهایی برای نوجوانان با ۱۰۰ میلیون بار دانلود

- برنامههای مرتبط با اعلام آبوهوا با ۵ میلیون دانلود

- برنامههای ویرایش عکس با ۵ میلیون دانلود

- برنامههای رادیویی اینترنتی با ۱ میلیون دانلود

- برنامههای دیگر برای آموزش، سلامت و تناسباندام، مسافرت و شکلکها

شرکتهای تبلیغاتی چینی از کاربران دارای سیستمعامل اندروید جاسوسی میکنند.

Igexin SDK برای توسعهدهندگان نرمافزار طراحیشده است تا تبلیغات هدفمند را برای کاربرانشان ارائه دهند و از این راه کسب درآمد کنند. برای انجام این کار، SDK همچنین اطلاعات مربوط به کاربران را جمعآوری کرده تا به تبلیغات برپایه اینترنت کمک کند.

اما علاوه بر جمعآوری اطلاعات کاربران، محققان Lookout میگویند آنها کشف کردهاند که SDK بهطور مخربی عمل میکند. آنها این رفتار را پس از مشاهده ارتباط برنامههای برپایه Igexin با آدرسهای IP مشکوک کشف کردند که از این طریق یک بدافزار را به دستگاههایی که در حال استفاده از این برنامهها هستند، انتقال میدهند.

محققان در این رابطه اینگونه توضیح میدهند: “ما مشاهده کردیم که یک برنامه فایلهای رمز شده و دارای حجم زیاد را پس از ایجاد یک سری از درخواستهای اولیه به یک REST API در http://sdk[.]open[.]phone[.]igexin.com/api.php دانلود میکند که درنهایت توسط Igexin ad SDK مورداستفاده قرار میگیرد. این نوع ترافیک اغلب نتیجه اینگونه نرمافزارهای مخرب است که بعدازاینکه برنامه تمیز اولیه نصب شد، شروع به دانلود و اجرای کد میکنند تا از شناسایی شدن جلوگیری کنند.”

بعدازاینکه بدافزار به دستگاه موردنظر منتقل شد، SDK میتواند اطلاعات مربوط به کاربر موردنظر را از روی دستگاهش جمعآوری کند و همچنین میتواند افزونههای دیگر را بر روی دستگاه مربوطه نصب کند که این افزونههای میتوانند اطلاعات مربوط به تماسها یا دیگر فعالیتهای کاربر را جمعآوری کنند.

چگونه از سیستمعامل اندروید خود در برابر چنین بدافزارهایی محافظت کنید؟

در حال حاضر گوگل تمامی برنامههایی که از rogue SDK استفاده میکردند را از فروشگاه رسمی خود پاک کرده است، اما کسانی که در حال حاضر این برنامهها را بر روی گوشی خود نصب کردند، باید از این امر اطمینان حاصل کنند که Google Play Protect بر روی گوشی آنها نصب است[۲].

Play Protect یک ویژگی امنیتی گوگل است که از فراگیری ماشین و آنالیز برنامه استفاده میکند تا برنامههای مخرب را از روی گوشیهای هوشمند کاربران حذف کرده تا از خطرات احتمالی در پیش رو جلوگیری کند.

بهعلاوه، به کاربران شدیداً توصیه میشود که همیشه یک آنتیویروس خوب بر روی سیستم خود نصب داشته باشند که بتواند برنامههای مخرب را قبل از اینکه سیستم شمارا آلوده کنند تشخیص داده و بلاک کند. همچنین همیشه این آنتیویروس را بهروز نگه دارید.

بدافزارهای تحت سیستمعامل اندروید در حال پیشرفت هستند و هرروزه قابلیتهای پیچیده به آنها اضافه میشود که قابلیت شناسایی شدن آنها را مشکلتر میکند. ماه گذشته، اولین بدافزار دارای سیستمعامل اندروید باقابلیت تزریق کد کشف شد[۳].

چند روز پسازآن، محققان یک کتابخانه تبلیغاتی مخرب SDK و تحت سیستمعامل اندروید را کشف کردند که Xavier نامیده شده بود و بر روی بیش از ۸۰۰ برنامه مختلف نصب شده بود که بیش از میلیونها بار از فروشگاه رسمی گوگل دانلود شده بود[۴].

منابع

[۱] https://blog.lookout.com/igexin-malicious-sdk

[۲] http://thehackernews.com/2017/05/google-play-protect-android.html

[۳] http://thehackernews.com/2017/06/android-rooting-malware.html

[۴] https://apa.aut.ac.ir/?p=2684

[۵] http://thehackernews.com/2017/08/android-spyware-malware.html

ثبت ديدگاه