یک بدافزار بر پایه اندروید که بیش از ۱۰ میلیون دستگاه دارای سیستمعامل اندروید را در سال گذشته در سراسر جهان آلوده کرده بود و چیزی در حدود ۳۰۰٫۰۰۰ دلار آمریکا در هر ماه درآمد کسب کرده بود، دوباره بازگشته است.

محققان امنیتی یک نوع متفاوت از بدافزار HummingBad را کشف کردهاند که در بیش ۲۰ برنامه اندرویدی در Google Play Store به صورت مخفیانه وجود دارد.

این برنامههای آلوده شده در حال حاضر توسط بیش از ۱۲ میلیون کاربر پیش از آنکه تیم امنیتی گوگل این برنامهها را از Play Store حذف کند، دانلود شدهاند.

این بدافزار که توسط تیم امنیتی شرکت Check Point به نام HummingWhale نامگذاری شده است، نوعی بدافزار نسل جدید است که از روشهای جدید cutting-edge استفاده میکند که به نرمافزار بدذات اجازه میدهد تا با آگهیهای تبلیغاتی تقلبی خیلی بهتر از قبل رابطه برقرار کرده و برای توسعهدهندگان اینگونه نرمافزارها درآمدزایی میکند.

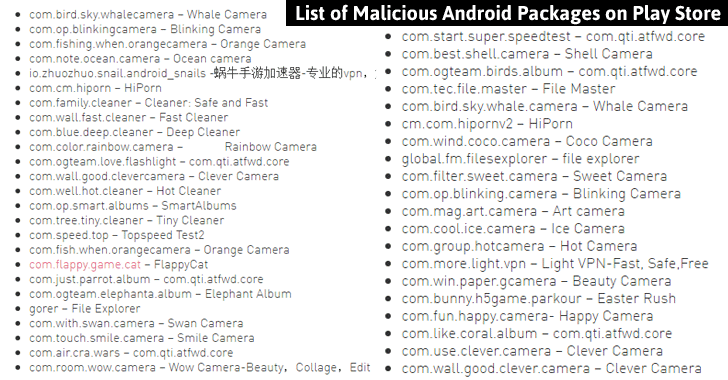

محققان شرکت Check Point گفتهاند که برنامههایی که توسط بدافزار HummingWhale آلوده شدهاند تحت نام توسعهدهندگان تقلبی چینی بر روی Play Store منتشر شده بودند و دارای ساختار مشترک com.[name].camera بودند اما دارای یک رفتار استارتاپی مشکوک بودند.

محققان شرکت Check Point در وبلاگ خود نوشتهاند[۱]: “این بدافزار چندین رخداد را بر روی boot با نام TIME_TICK، SCREEN_OFF و INSTALL_REFERRER رجیستر کرده که در این زمینه مشکوک به نظر میرسند.”

بدافزار HummingWhale برنامههای مخرب را در یک ماشین مجازی اجرا میکند.

بدافزار HummingWhale نسبت به نسخه قبلی این بدافزار یعنی HummingBad گولزنندهتر است، چراکه از یک فایل بسته نرمافزار اندروید(۷) مبدل استفاده میکند که به عنوان یک dropper عمل کرده که توسط آن نرمافزارهای دیگر را بر روی گوشی هوشمند فرد قربانی دانلود و اجرا میکند.

اگرکه فرد قربانی متوجه این فرآیند شده و این فرآیند را متوقف کند، فایل APK خود را در یک ماشین مجازی قرار میدهد که شناسایی آن را سختتر میکند.

Dropper، کاربر را مجبور به استفاده از یک افزونه اندرویدی میکند که توسط شرکت امنیتی چینی معروف یعنی Qihoo 360 ساخته شده است و از این طریق برنامههای مخرب را بر روی یک ماشین مجازی بارگذاری میکند و به بدافزار HummingWhale اجازه میدهد تا دیگر نرمافزارها را بدون اجازه گرفتن از فرد قربانی نصب کند و فعالیتهای مخرب خود را از این طریق پنهان میکند تا در نهایت در Google Play قرار گیرد.

محققان میگویند: “این فایل .apk به عنوان یک dropper عمل میکند و برای دانلود و اجرا کردن نرمافزارهای اضافی استفاده میشود، این روش مشابه تکنیکی است که توسط نسخه قبلی این بدافزار یعنی HummingBad مورد استفاده قرار میگرفت. با این حال، این بدافزار جدید پا را فراتر نهاده و از یک افزونه اندرویدی به نام DroidPlugin استفاده میکند که اصالتاً توسط Qihoo 360 توسعه یافته است تا برنامههای جعلی و گولزننده را بر روی یک ماشین مجازی آپلود کند.”

بدافزار HummingWhale بدون نیاز به Root کردن دستگاه دارای سیستمعامل اندروید اجرا میشود.

به علت وجود ماشین مجازی، بدافزار HummingWhale دیگر نیاز به root کردن دستگاههای اندروید بر خلاف نسخه قبلی آن نداشته و میتواند هر تعداد نرمافزار گولزننده یا مخرب را بر روی دستگاه فرد قربانی نصب کند بدون اینکه باعث ایجاد بار اضافی بر روی گوشی هوشمند فرد قربانی شود.

هنگامی که قربانی آلوده شد، سرور command and control آگهیهای تبلیغاتی جعلی و برنامههای مخرب را برای قربانی ارسال میکند، که در یک ماشین مجازی اجرا میشوند و سپس یک ID ارجاعدهنده تقلبی تولید کرده و به منظور کلاهبرداری از کاربران خاص توسط آگهیهای تبلیغاتی جعلی از آن استفاده کرده و درآمدزایی میکند.

مشابه نسخه اصلی بدافزار HummingBad، هدف بدافزار HummingWhale به دست آوردن پول زیاد از طریق آگهیهای تبلیغاتی جعلی و نصب برنامههای تقلبی است.

علاوه بر این تواناییهای مخرب، بدافزار HummingWhale همچنین تلاش میکند تا اعتبار خود را در Google Play Store توسط استفاده کردن از رتبهبندیها و نظرات جعلی افزایش دهند و این کار مشابه روشی است که در گذشته توسط بدافزار Gooligan مورد استفاده قرار میگرفت[۲].

منابع

[۱] http://blog.checkpoint.com/2017/01/23/hummingbad-returns/

[۲] https://apa.aut.ac.ir/?p=1849

[۳] http://thehackernews.com/2017/01/hummingbad-android-malware.html

(۱) Android application package (APK)

ثبت ديدگاه