ماه گذشته حمله گسترده[۱] باجگیر افزار WannaCry مایکروسافت را مجبورکرد تا بهروزرسانیهای امنیتی را علیه بهرهبردار EternalBlue در SMB برای نسخههای بدون حمایت ویندوز منتشر کند[۲]، اما این شرکت سه بهرهبردار روز صفر دیگر در ویندوز را بدون وصله باقی گذاشته بود[۳].

EternalBlue یک نقص در بخش SMB در ویندوز بود که توسط گروه Shadow Brokers در ماه آوریل ۲۰۱۷ در اختیار عموم قرار گرفت[۴] و سپس توسط باجگیر افزار WannaCry از آن سوءاستفاده شد و نزدیک به ۳۰۰٫۰۰۰ کامپیوتر در بیش از ۱۵۰ کشور در ۷۲ ساعت آلوده شد.

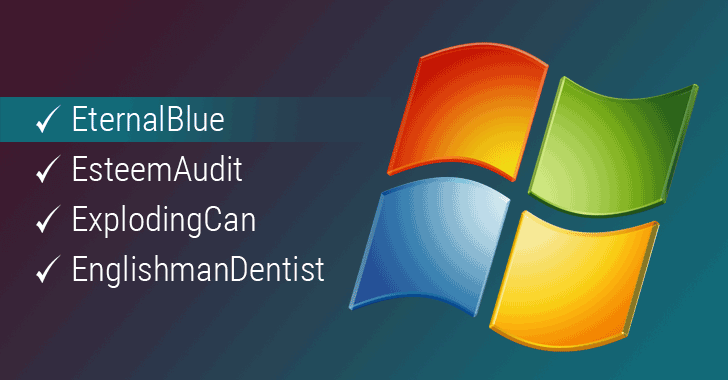

مدت کوتاهی پس از انتشار WannaCry، گزارش شد که سه بهرهبردار وصله نشده در ویندوز با نامهای EsteemAudit ،ExplodingCan و EnglishmanDentist وجود دارند که در حال بهرهبرداری شدن توسط افراد و گروههای مهاجم تحت حمایت دولتها در سطح اینترنت هستند.

مخصوصاً بهرهبردار EsteemAudit یکی از خطرناکترین ابزارهای مورد حمله قرار دادن ویندوز است[۵] که سرویسدهنده پروتکل دسکتاپ راه دور را بر روی دستگاههای دارای ویندوز ایکس پی و سرور ۲۰۰۳ هدف قرار میدهد. همچنین بهرهبردارهای ExplodingCan که در IIS نسخه ۶ وجود داشتند و بهرهبردارهای EnglishmanDentist در سرورهای Microsoft Exchange قرار دارند.

اما در حال حاضر مایکروسافت بهروزرسانیهای امنیتی رایگان را برای نسخههایی از ویندوز و محصولاتی که دیگر حمایت نمیشوند را نیز منتشر کرده است که شامل ویندوز ایکس پی و سرور ۲۰۰۳ نیز میشود تا تمامی سه آسیبپذیری یادشده در این سیستمعاملها نیز برطرف شود و موج حملات مخرب سایبری مانند WannaCry متوقف شود.

بر طبق آخرین گزارش منتشرشده توسط مایکروسافت[۶]، وصلههای حیاتی سطح پایین برای سه بهرهبردار ویندوزی منتشر شدند تا خطر حملات سایبری مخرب توسط سازمانهای دولتی که به مهاجمان تحت حمایت دولت معروف هستند، کاسته شود.

این وصلههای امنیتی برای ویندوز ایکس پی، ویستا و سرور ۲۰۰۳ شامل وصلههایی برای سه بهرهبرداری هستند که ادعا میشود توسط NSA مورد استفاده قرار میگرفتند و این در حالی است که هیچکدام از این سه بهرهبردار با نامهای EsteemAudit ،ExplodingCan و EnglishmanDentist بر روی ویندوزهای تحت حمایت مایکروسافت قابل پیادهسازی نیستند.

برخلاف وصلههای منظمی که در روزهای سهشنبه و توسط مایکروسافت منتشر میشوند و بهطور خودکار از طریق مکانیزم Windows Update در تمامی دستگاهها قابلدسترسی هستند، این وصلههای سطح پایین باید دانلود شده و بهصورت دستی بر روی سیستمعامل موردنظر اعمال شوند.

این بهروزرسانیها در بخش دانلود وبسایت شرکت مایکروسافت قرار داده شدهاند و همچنین شما میتوانید آنها را در گزارش منتشر شده توسط این شرکت نیز پیدا کنید[۷].

بدون شک این حرکت مایکروسافت مبنی بر محافظت از مشتریانش توسط منتشر کردن بهروزرسانیهای امنیتی برای محصولاتی که دیگر مورد پشتیبانی این شرکت نیستند، قابلتحسین است اما این حرکت میتواند منجر به این شود که کاربران همچنان از نسخههایی از ویندوز استفاده کنند که ۱۴ سال از عمر آنها میگذرد و دارای پتانسیل مورد حمله واقع شدن در برابر بسیاری از خطرات احتمالی هستند.

و ازآنجاکه مایکروسافت همچنان آسیبپذیریهای بسیار مهم را در ویندوز ایکس پی و سرور ۲۰۰۳ برطرف میکند، فرآیند کنار گذاشتن این سیستمعاملها توسط کاربران و رو آوردن به نسخههای جدیدتر ویندوز بسیار سخت میشود.

اگرچه، Eric Doerr که مدیرکل مرکز پاسخ امنیتی شرکت مایکروسافت است در یک گزارش جداگانه گفته است که این وصلهها فقط برای آسیبپذیریهایی که ریسک بسیار بالایی دارند و اخیراً توسط گروههای تحت حمایت دولت و افشاسازیهای اخیر مورد بهرهبرداری قرار گرفتهاند، منتشر شدند[۸].

او گفته است: “تصمیم امروز ما مبنی بر انتشار این بهروزرسانیهای امنیتی برای سیستمهایی که دیگر مورد پشتیبانی نیستند نباید یک تخطی از سیاستهای استاندارد ما در سرویسدهی محسوب شود. بر اساس ارزیابی انجام شده توسط مهندسین امنیتی شرکت، ما این تصمیم را گرفتیم تا بهروزرسانیهای اخیر را بهطور گستردهتری در دسترس کاربران قرار دهیم.”

اگرچهDoerr به کاربران شدیداً توصیه کرده است که از محصولات مایکروسافت که پشتیبانی میشوند استفاده کنند که بهطور قابل ملاحظهای ایمنتر نسبت به بهرهبرداریها هستند و به کاربران هشدار داده است که در آینده در انتظار انتشار بهروزرسانیهای امنیتی برای محصولاتی که دیگر تحت پشتیبانی این شرکت قرار ندارند، نباشند.

در همین حال، در حین انتشار وصلهای که در روز سهشنبه و توسط این شرکت منتشر شد، مایکروسافت بهروزرسانیهای امنیتی را برای وصله کردن نزدیک به ۱۰۰ نقص در نسخههای مختلف سیستمعامل ویندوز و همچنین نرمافزارها منتشر کرد که دو آسیبپذیری در سطح اینترنت نیز مورد بهرهبرداری قرار گرفته بود.

تمامی بهروزرسانیهای امنیتی منتشرشده بهصورت خودکار و در مکانیزم Windows Update برای کاربرانی که از نسخههای تحت حمایت مایکروسافت استفاده میکنند، قرار داده شدهاند که این نسخهها شامل ویندوزهای ۷، ۸٫۱، ۱۰ و نسخههای ویندوز سرور ۲۰۰۸ به بعد میشوند.

گروه هکری Shadow Brokers که ادعا کرده بود تعداد زیادی از ابزارهای تهاجم را از گروه Equation در NSA دزدیده است نیز قول داده است که تعداد بیشتری از آسیبپذیریهای روز صفر و بهرهبردارها را از این ماه در اختیار عموم قرار دهد[۹].

منابع

[۱] https://apa.aut.ac.ir/?p=2580

[۲] https://apa.aut.ac.ir/?p=2544

[۳] https://apa.aut.ac.ir/?p=2601

[۴] https://apa.aut.ac.ir/?p=2538

[۵] https://apa.aut.ac.ir/?p=2611

[۶]https://blogs.windows.com/windowsexperience/2017/06/13/microsoft-releases-additional-updates-protect-potential-nation-state-activity/#OIkOk6Iq0Otxhxfa.97

[۷]https://support.microsoft.com/en-us/help/4025687/microsoft-security-advisory-4025685-guidance-for-older-platforms

[۸]https://blogs.technet.microsoft.com/msrc/2017/06/13/june-2017-security-update-release

[۹] https://apa.aut.ac.ir/?p=2601

[۱۰] http://thehackernews.com/2017/06/important-windows-updates.html

ثبت ديدگاه