یک گروه واسط دسترسی اولیه که بهعنوان Prophet Spider ردیابی میشود، به مجموعهای از فعالیتهای مخرب مرتبط شده است که از آسیبپذیری Log4Shell در سرورهای VMware Horizon وصلهنشده بهرهبرداری میکند.

یک گروه واسط دسترسی اولیه که بهعنوان Prophet Spider ردیابی میشود، به مجموعهای از فعالیتهای مخرب مرتبط شده است که از آسیبپذیری Log4Shell در سرورهای VMware Horizon وصلهنشده بهرهبرداری میکند.

بر اساس تحقیقات جدیدی[۱] که در ۲۶ ژانویه ۲۰۲۲ توسط تیمهای BlackBerry Research و Intelligence and Incident Response (IR) منتشر شده است، یک بازیگر جرائم سایبری بهصورت فرصتطلبانه از این نقص استفاده میکند تا یک payload مرحله دوم را روی سیستمهای قربانی دانلود کند.

محمولههای مشاهدهشده شامل ماینرهای ارزهای دیجیتال، Cobalt Strike Beacons و پوستههای وب هستند که توصیه قبلی سرویس سلامت ملی بریتانیا (NHS) را تأیید میکند که زنگ خطر را در مورد بهرهبرداری فعال از آسیبپذیریها در سرورهای VMware Horizon برای حذف پوستههای وب مخرب و ایجاد پایداری در شبکههای آسیبدیده برای حملات بعدی، به صدا درمیآورد[۲].

Log4Shell نامی است که برای اشاره به بهرهبرداری استفاده میشود که بر کتابخانه محبوب Apache Log4j تأثیر میگذارد[۳] که منجر به اجرای کد از راه دور با ثبت یک رشته ساختهشده خاص میشود. از زمان افشای عمومی این نقص در ماه گذشته، عوامل تهدید سریعاً این بردار حمله جدید را برای انواع کمپینهای نفوذ عملیاتی کردند تا کنترل کامل سرورهای آسیبدیده را به دست آورند.

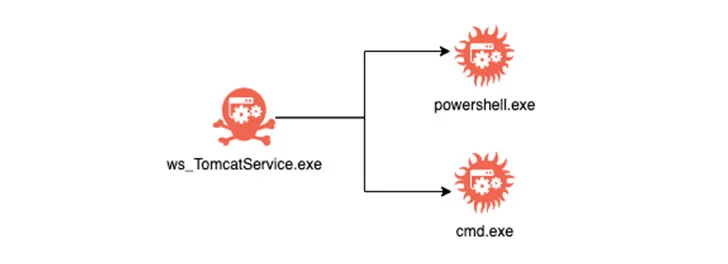

BlackBerry گفت که نمونههایی از تاکتیکها، تکنیکها و رویههای انعکاسی بهرهبرداری (TTP) را مشاهده کرده است که قبلاً به کارتل Prophet Spider eCrime نسبت داده شده بود، ازجمله استفاده از مسیر پوشه “C:\Windows\Temp\7fde” برای ذخیره فایلهای مخرب و “wget.bin” قابلاجرا برای fetch باینریهای اضافی و همچنین همپوشانی در زیرساخت مورداستفاده توسط این گروه.

CrowdStrike در اوت ۲۰۲۱ خاطرنشان کرد[۴]: « Prophet Spiderاساساً از طریق به خطر انداختن سرورهای وب آسیبپذیر به قربانیان دسترسی پیدا میکند و از انواع ابزارهای با شیوع کم برای دستیابی به اهداف عملیاتی برای دسترسی به محیطهای هدف استفاده میکند.»

مانند بسیاری دیگر از واسطهای دسترسی اولیه، این پایگاهها به بالاترین پیشنهاد در انجمنهای زیرزمینی واقع در dark web فروخته میشوند، که سپس از این دسترسی برای استقرار باجگیر افزار استفاده میکنند. Prophet Spider حداقل از ماه می ۲۰۱۷ فعال بوده است.

این حملات با فاصلهی یکماهه از اولین باری است که سیستمهای دارای اینترنت که VMware Horizon را اجرا میکنند با استفاده از بهرهبردارهای Log4Shell موردحمله قرار گیرند. در اوایل این ماه، مایکروسافت یک اپراتور مستقر در چین که با نام DEV-0401 ردیابی شده بود[۵]، را به دلیل استقرار یک نوع باجگیر افزار جدید به نام NightSky در سرورهای در معرض خطر فراخواند.

حمله به سرورهای Horizon همچنین VMware را بر آن داشت تا از مشتریان خود بخواهد که فوراً این وصلهها را اعمال کنند[۶]. این ارائهدهنده خدمات مجازیسازی هشدار داد[۷]: پیامدهای این آسیبپذیری برای هر سیستمی، بهویژه سیستمهایی که ترافیک اینترنت باز را میپذیرند، جدی است.

Tony Lee، معاون عملیات فنی خدمات جهانی در BlackBerry، گفت: «وقتی یک گروه واسط دسترسی به یک آسیبپذیری که دامنه آن بسیار ناشناخته است علاقه نشان میدهد، این نشانه خوبی است که مهاجمان ارزش قابلتوجهی در بهرهبرداری از آن میبینند».

Lee افزود: «احتمالاً ما همچنان شاهد کاوش گروههای جنایی در فرصتهای آسیبپذیری Log4Shell خواهیم بود، بنابراین این یک بردار حمله است که مدافعان باید در برابر آن هوشیاری دائمی داشته باشند».

منابع

[۱] https://blogs.blackberry.com/en/2022/01/log4u-shell4me

[۲] https://apa.aut.ac.ir/?p=8609

[۳] https://apa.aut.ac.ir/?p=8517

[۴] https://www.crowdstrike.com/blog/prophet-spider-exploits-oracle-weblogic-to-facilitate-ransomware-activity

[۵] https://thehackernews.com/2022/01/iranian-hackers-exploit-log4j.html

[۶] https://www.vmware.com/security/advisories/VMSA-2021-0028.html

[۷] https://core.vmware.com/vmsa-2021-0028-questions-answers-faq

[۸] https://thehackernews.com/2022/01/initial-access-broker-involved-in.html

ثبت ديدگاه