بنیاد نرمافزار آپاچی راهحلهایی را منتشر کرده است که حاوی یک آسیبپذیری روز صفر است که بهطور فعال مورد بهرهبرداری قرار میگیرد[۱] که بر کتابخانه پرکاربرد لاگ مبتنی بر جاوا Apache Log4j تأثیر میگذارد که میتواند برای اجرای کدهای مخرب و امکان کنترل کامل سیستمهای آسیبپذیر به سلاح تبدیل شود.

این مشکل که بهعنوان CVE-2021-44228 و با نامهای Log4Shell یا LogJam شناسایی میشود[۲]، مربوط به موردی از اجرای کد از راه دور و احراز هویت نشده (RCE) در هر برنامهای است که از ابزار منبع باز استفاده میکند و برLog4j نسخه ۲ بتا تا ۲٫۱۴ تأثیر میگذارد. این اشکال در سیستم رتبهبندی CVSS امتیاز کامل ۱۰ از ۱۰ را کسب کرده است که نشاندهنده شدت این آسیبپذیری است.

بنیاد آپاچی در توصیهای گفت[۳]: مهاجمی که میتواند پیامهای گزارش یا پارامترهای پیام گزارش را کنترل کند، میتواند کد دلخواه بارگیری شده از سرورهای LDAP را زمانی که جایگزینی جستجوی پیام فعال است، اجرا کند [۴]. “از Log4j نسخه ۲٫۱۵٫۰ به بعد، این رفتار بهطور پیشفرض غیرفعال شده است.”

این بهرهبرداری را میتوان با یک رشته متن به دست آورد، که میتواند یک برنامه کاربردی را برای دسترسی به یک میزبان خارجی مخرب درصورتیکه از طریق نمونهی آسیبپذیر Log4j ثبت شود، راهاندازی کند و عملاً به حریف این امکان را میدهد که یک payload را از یک سرور راه دور بازیابی کند و آن را بهصورت محلی اجرا کند. سازندگان این پروژه به Chen Zhaojun از تیم امنیت ابری Alibaba بهمنظور به کشف این مشکل اعتبار دادند.

Log4j بهعنوان یک بسته ورود به سیستم در انواع نرمافزارهای مختلف محبوب[۵] توسط تعدادی از سازندگان[۶] ازجمله Amazon، Apple iCloud، Cisco، Cloudflare، ElasticSearch، Red Hat، Steam، Tesla، Twitter و بازیهای ویدیویی مانند Minecraft استفاده میشود[۷-۱۰]. در مورد دومی، مهاجمان توانستهاند بهسادگی با چسباندن یک پیام ساختهشده خاص در جعبه چت، RCE را در سرورهای Minecraft به دست آورند [۱۱].

یک سطح حمله بزرگ

Bharat Jogi، مدیر ارشد آسیبپذیریها و امضا در Qualys دراینباره میگوید: «آسیبپذیری روز صفر آپاچی Log4j احتمالاً حیاتیترین آسیبپذیری است که امسال دیدهایم. Log4j یک کتابخانه فراگیر است که توسط میلیونها برنامه جاوا برای ثبت پیامهای خطا استفاده میشود. بهرهبرداری از این آسیبپذیری راحت است.»

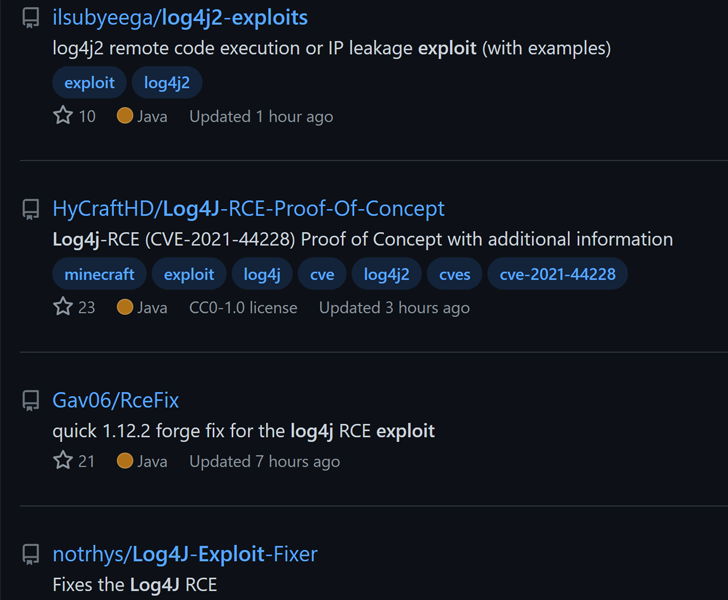

شرکتهای امنیت سایبری BitDefender، Cisco Talos، Huntress Labs و Sonatype همگی[۱۲-۱۵] شواهدی مبنی بر اسکن انبوه[۱۶] برنامههای کاربردی آسیبدیده در سطح اینترنت برای سرورهای آسیبپذیر و حملات ثبتشده علیه شبکههای Honeypot آنها پس از در دسترس بودن[۱۷] یک بهرهبردار اثبات ادعا (PoC) را تائید کردهاند[۱۸]. Ilkka Turunen از Sonatype گفت: “این یک حمله با مهارت کم است که اجرای آن بسیار ساده است.”

GreyNoise، این نقص را به Shellshock تشبیه کرد[۱۹] و گفت که فعالیت مخربی را مشاهده کرده است [۲۰] که این آسیبپذیری را در ۹ دسامبر ۲۰۲۱ مورد هدف قرار میدهد. شرکت زیرساخت وب Cloudflare خاطرنشان کرد[۲۱] که تقریباً ۲۰۰۰۰ درخواست بهرهبرداری در دقیقه را در حدود ساعت ۶:۰۰ بعدازظهر به وقت UTC در روز جمعه ۱۰ دسامبر ۲۰۲۱ مسدود کرده است که بیشتر تلاشهای بهرهبرداری از کانادا، ایالاتمتحده، هلند، فرانسه و بریتانیا آغاز شده بود.

با توجه به سهولت بهرهبرداری و رواج Log4j در فناوری اطلاعات سازمانی و DevOps، انتظار میرود این حملات در سطح اینترنت[۲۲] با هدف سرورهای حساس در روزهای آینده افزایش یابد و رسیدگی فوری به این نقص ضروری است. شرکت امنیت سایبری Cybereason نیز اصلاحی به نام «Logout4Shell» منتشر کرده است[۲۳] که با استفاده از خود آسیبپذیری برای پیکربندی مجدد logger و جلوگیری از بهرهبرداری بیشتر از حمله، این نقص را برطرف میکند.

Marcus Hutchins، کارشناس امنیتی در توییتی گفت[۲۴]: “این آسیبپذیری Log4j (CVE-2021-44228) بسیار بد است. میلیونها برنامه از Log4j برای ورود به سیستم استفاده میکنند و تنها کاری که مهاجم باید انجام دهد این است که برنامه را وادار کند تا یک رشته خاص را ثبت کند.”

منابع

[۱] https://twitter.com/DTCERT/status/1469258597930614787

[۲] https://www.cert.govt.nz/it-specialists/advisories/log4j-rce-0-day-actively-exploited

[۳] https://en.wikipedia.org/wiki/Lightweight_Directory_Access_Protocol

[۴] https://nvd.nist.gov/vuln/detail/CVE-2021-44228

[۵] https://github.com/YfryTchsGD/Log4jAttackSurface

[۶] https://www.lunasec.io/docs/blog/log4j-zero-day

[۷] https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-apache-log4j-qRuKNEbd

[۸] https://blog.cloudflare.com/how-cloudflare-security-responded-to-log4j2-vulnerability

[۹] https://access.redhat.com/security/vulnerabilities/RHSB-2021-009

[۱۰] https://twitter.com/Minecraft/status/1469303202864582658

[۱۱] https://twitter.com/MalwareTechBlog/status/1469290238702874625

[۱۲] https://www.bitdefender.com/blog/labs/bitdefender-honeypots-signal-active-log4shell-0-day-attacks-underway-patch-immediately

[۱۳] https://blog.talosintelligence.com/2021/12/apache-log4j-rce-vulnerability.html

[۱۴] https://www.huntress.com/blog/rapid-response-critical-rce-vulnerability-is-affecting-java

[۱۵] https://blog.sonatype.com/a-new-0-day-log4j-vulnerability-discovered-in-the-wild

[۱۶] https://twitter.com/bad_packets/status/1469225135504650240

[۱۷] https://github.com/tangxiaofeng7/apache-log4j-poc

[۱۸] https://twitter.com/artsploit/status/1469245422153699329

[۱۹] https://en.wikipedia.org/wiki/Shellshock_(software_bug)

[۲۰] https://www.greynoise.io/blog/apache-log4j-vulnerability-CVE-2021-44228

[۲۱] https://blog.cloudflare.com/actual-cve-2021-44228-payloads-captured-in-the-wild

[۲۲] https://www.greynoise.io/viz/query/?gnql=tags%3A%22Apache%20Log4j%20RCE%20Attempt%22

[۲۳] https://github.com/Cybereason/Logout4Shell

[۲۴] https://twitter.com/MalwareTechBlog/status/1469289471463944198

[۲۵] https://thehackernews.com/2021/12/extremely-critical-log4j-vulnerability.html

ثبت ديدگاه