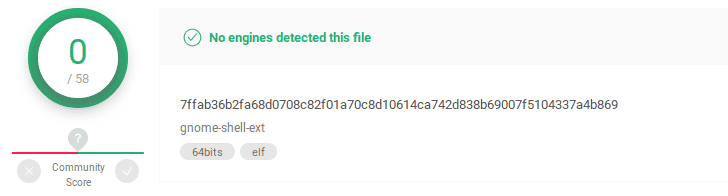

محققان امنیتی یک نرمافزار جاسوسی نادر تحت لینوکس را کشف کردهاند که در حال حاضر بهطور کامل توسط تمام محصولات نرمافزاری امنیتی مانند آنتیویروسها کاملاً نادیده گرفته شده است که شامل ویژگیهای کمتر دیدهشده در مقایسه با بیشتر دژافزارهای تحت لینوکس است.

محققان امنیتی یک نرمافزار جاسوسی نادر تحت لینوکس را کشف کردهاند که در حال حاضر بهطور کامل توسط تمام محصولات نرمافزاری امنیتی مانند آنتیویروسها کاملاً نادیده گرفته شده است که شامل ویژگیهای کمتر دیدهشده در مقایسه با بیشتر دژافزارهای تحت لینوکس است.

این یک واقعیت شناختهشده است که تعداد بسیار کمی از انواع دژافزارهای لینوکس در مقایسه با ویروسهای تحت ویندوز وجود دارد و این موضوع به دلیل معماری اصلی آن و همچنین به دلیل سهم بازار کم آن و همچنین این موضوع که بسیاری از آنها دارای ویژگیهای گستردهای نیستند.

در سالهای اخیر، حتی پس از افشای آسیبپذیریهای حیاتی در انواع سیستمعاملها و نرمافزارهای لینوکس، مجرمان سایبری نتوانستند در حملات خود از آنها استفاده کنند.

در عوض، تعداد زیادی از دژافزارها که اکوسیستم لینوکس را هدف قرار میدهند، عمدتاً به حملات mining ارزهای دیجیتالی برای به دست آوردن سود[۱] و ایجاد باتنتهای DDoS با ربودن سرورهای آسیبپذیر متمرکز هستند [۲].

بااینحال، محققان شرکت امنیتی Intezer Labs اخیراً یک پیادهسازی در پشتی جدید لینوکس را کشف کردند که به نظر میرسد درحالتوسعه و آزمایش مراحل است، اما در حال حاضر شامل چندین ماژول موذی برای جاسوسی روی کاربران دسکتاپ لینوکس است.

EvilGnome: نرمافزار جاسوسی جدید تحت لینوکس

این دژافزار که EvilGnome نامیده شده است، طراحی شده است تا از دسکتاپ اسکرینشات بگیرد، فایلها را سرقت کند، صدا را از میکروفون کاربر ضبط کرده و همچنین ماژولهای موذی مرحله دوم را دانلود و اجرا میکند.

بر اساس گزارش جدید که Intezer Labs با The Hacker News به اشتراک گذاشته است[۳]، نمونهی EvilGnome که در VirusTotal کشف کرده، همچنین دارای یک قابلیت Keylogger ناتمام است، که نشان میدهد توسط برنامهنویس بهاشتباه و بهطور آنلاین بارگذاری شده است.

دژافزار EvilGnome خود را بهعنوان یک برنامه افزودنی GNOME قانونی جا زده است، که برنامهای است که اجازه میدهد کاربران لینوکس قابلیت استفاده از دسکتاپ خود را گسترش دهند.

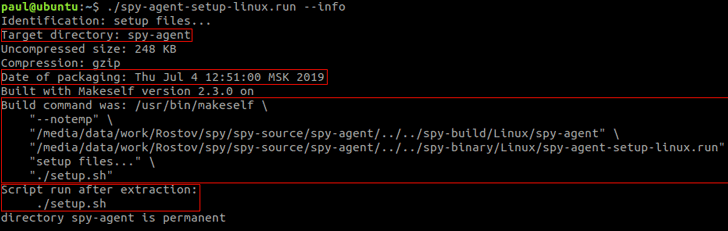

به گفته محققان، این پیادهسازی بهصورت یک اسکریپت shell بایگانی استخراج میشود که با makeself ایجاد میشود، که یک اسکریپت shell کوچک است که یک آرشیو tar فشرده که self-extractable است را از یک دایرکتوری ایجاد میکند.

پیادهسازی لینوکس همچنان روی یک سیستم مورد هدف با استفاده از crontab، مشابه برنامه زمانبندی task ویندوز و دادههای کاربر دزدیدهشده را به یک سرور کنترلشده توسط مهاجم ارسال میکند.

محققان دراینباره گفتند: “پایداری با رجیستر کردن gnome-shell-ext.sh برای هر دقیقه در crontab به دست میآید. درنهایت، اسکریپت gnome-shell-ext.sh را اجرا میکند که بهنوبهی خود باعث اجرای اصلی gnome-shell-ext میشود.”

ماژولهای نرمافزار جاسوسی Gnome

عامل جاسوسی EvilGnome شامل پنج ماژول موذی به نام Shooters است که در زیر توضیح دادهشدهاند:

ShooterSound – این ماژول از PulseAudio برای ضبط صدا از میکروفون کاربر استفاده میکند و دادهها را به سرور فرمان و کنترل اپراتور ارسال میکند.

ShooterImage – این ماژول از کتابخانه Cairo منبع باز استفاده میکند تا اسکرینشاتها را بگیرد و آنها را روی سرور C&C آپلود کند. این کار با باز کردن یک اتصال به سرور XOrg Display، که پشتیبانی از دسکتاپ Gnome است، انجام میشود.

ShooterFile – این ماژول از یک لیست فیلتر بهمنظور اسکن فایلهای سیستمی برای فایلهای تازه ایجادشده استفاده میکند و آنها را به سرور C&C ارسال میکند.

ShooterPing – این ماژول دستورات جدیدی از سرور C&C دریافت میکند مانند دانلود و اجرای فایلهای جدید، تنظیم فیلترهای جدید برای اسکن فایلها، دانلود و تنظیم تنظیمات runtime جدید، exfiltrate خروجی ذخیرهشده به سرور C&C و جلوگیری هر ماژول shooter از اجرا شدن

ShooterKey – این ماژول پیادهسازی نشده و مورداستفاده قرار نمیگیرد، که بهاحتمالزیاد یک ماژول keylogging ناتمام است.

بهطور قابلتوجهی، تمام ماژولهای فوق دادههای خروجی را رمزنگاری میکنند و دستورات دریافت شده از سرور C&C را با کلید RC5 از نوع =sdg62_AS.sa $ die3، با استفاده از یک نسخه اصلاحشده از یک کتابخانه منبع باز روسی، رمزگذاری میکنند.

ارتباط احتمالی b/w EvilGnome و گروه هکری Gamameron

علاوه بر این، محققان همچنین ارتباط بین گروه EvilGnome و Gamaredon، یک گروه روسی را که از حداقل سال ۲۰۱۳ فعال بوده است، شناسایی کردهاند[۴] که افرادی را که در دولت اوکراین کار میکنند، هدف قرار داده است.

در زیر، برخی از شباهتها بین گروه EvilGnome و Gamaredon شرح داده شده است:

- EvilGnomeاز ارائهدهندهی میزبانی وب استفاده میکند که توسط گروه Gamearonبرای سالها استفاده میشده است و همچنان نیز توسط آن استفاده میشود.

- EvilGnomeهمچنین روی یک آدرس IPکه توسط گروه Gamearonدر دو ماه پیش کنترل میشد عمل میکند.

- مهاجمان EvilGnome همچنین از TTLD ‘.space’ برای دامنههایشان استفاده میکنند، همانند گروه Gamareon

- EvilGnomeاز تکنیکها و ماژولهایی مانند استفاده از SFX، ماندن روی سیستمها توسط task schedulerو استفاده از ابزارهای سرقت اطلاعات استفاده میکند که مشابه ابزارهای ویندوزی Gamerateonاست.

چگونه بدافزار EvilGnome را شناسایی کنیم؟

برای بررسی اینکه آیا سیستم لینوکس شما با نرمافزار جاسوسی EvilGnome آلوده شده است یا نه، میتوانید فایل اجرایی gnome-shell-ext را در پوشه ~/.cache/gnome-software/gnome-shell-extensions جستجو کنید.

محققان دراینباره نتیجه گرفتند: “ما بر این باوریم که این یک نسخه آزمایشی است. ما پیشبینی میکنیم که نسخههای جدیدتر در آینده مورد کشف و بررسی قرار گیرند، که میتواند بهطور بالقوه موجب نگرانی بیشتر در مورد عملیات این گروه شود.”

ازآنجاییکه محصولات امنیتی و آنتیویروسها در حال حاضر قادر به شناسایی بدافزار EvilGnome نیستند، محققان توصیه میکنند که مدیران لینوکس آدرسهای IP فرماندهی و کنترلی را که در بخش IOS وبلاگ Intezer نوشتهشدهاند، مسدود کنند.

منابع

[۱] https://apa.aut.ac.ir/?p=2108

[۲] https://apa.aut.ac.ir/?p=6234

[۳] https://www.intezer.com/blog-evilgnome-rare-malware-spying-on-linux-desktop-users

[۴] https://unit42.paloaltonetworks.com/unit-42-title-gamaredon-group-toolset-evolution

[۵] https://thehackernews.com/2019/07/linux-gnome-spyware.html

ثبت ديدگاه