محققان امنیتی سایبری از حداقل دو شرکت در تاریخ ۲۱ ژوئن ۲۰۱۹ جزئیات جدیدی از یک دژافزار را که سیستمهای ویندوز و macOS را با یک دژافزار mining ارزهای دیجیتالی مبتنی بر لینوکس هدف قرار میدهد، منتشر کردند.

این موضوع ممکن است عجیب باشد اما درست است.

این حمله که از نرمافزارهای شبیهسازی بر پایهی command-line روی سیستمهای هدف استفاده میکند تا بهطور مخفیانه یک image از Tiny Core Linux OS را بوت کند که حاوی یک نرمافزار mining ارزهای دیجیتالی از نوع hacker-activated است. این حمله LoudMiner و یا Bird Miner نامگذاری شده است.

در حقیقت این موضوع جالب است که از یک شبیهساز برای اجرای دژافزارهای single-platform روی cross-platform ها استفاده شود.

این دژافزار توسط محققانی در ESET و Malwarebytes کشف شد[۱و۲]. در حقیقت مهاجمان این دژافزار را با استفاده از نرمافزار سرقت شده و کرک شدهی Virtual Studio Technology در اینترنت و از طریق شبکهی تورنت از ماه اوت سال ۲۰۱۸ توزیع کردهاند.

برنامههای VST دارای صدا، جلوه، synthesizer ها و دیگر ویژگیهای پیشرفته ویرایش هستند که متخصصان حرفهای صوتی میتوانند توسط آنها یک موسیقی را ایجاد کنند.

محققان ESET دراینباره میگویند: “با توجه به ماهیت برنامههای کاربردی موردنظر، جالبتوجه است که هدف آنها مربوط به تولیدات صوتی است؛ بنابراین ماشینهایی که این دژافزار روی آن نصب میشود باید دارای قدرت پردازش خوب و مصرف CPU بالا باشند و کاربران نیز نباید از این موضوع تعجب کنند.”

محققان نسخههای موذی متعددی نزدیک به ۱۳۷ برنامه مربوط به VST را پیدا کردهاند، ۴۲ مورد از آنها برای ویندوز و ۹۵ مورد برای پلتفرم macOS، ازجمله Propellerhead Reason، Ableton Live، Sylenth1، Nexus، Reaktor 6 و AutoTune.

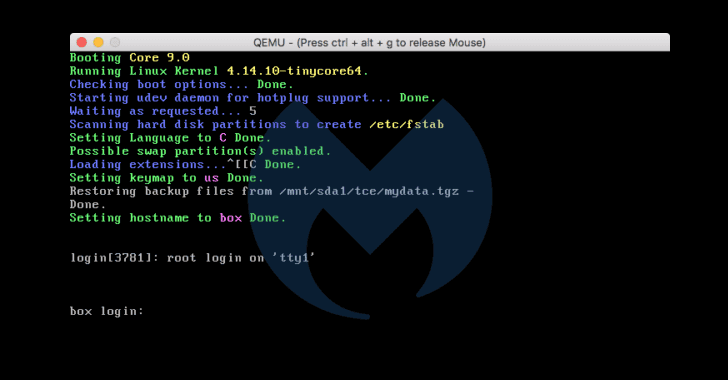

برای سیستمهای macOS، این نرمافزار اسکریپتهای چندگانه پوسته را اجرا میکند و از ابزار منبع باز Quick Emulator(1) برای راهاندازی سیستمعامل لینوکس مجازی استفاده میکند و برای ویندوز نیز از VirtualBox برای شبیهسازی استفاده میکند.

پس از نصب و فعال شدن، این دژافزار با نصب فایلهای اضافی، سطح دسترسی خود را روی سیستم افزایش داده و سپس ماشینهای مجازی را در پسزمینه راهاندازی میکند.

این imageهای سیستمعامل لینوکس توسط مهاجمان از قبل پیکربندی شدهاند تا بهطور خودکار در هنگام بالا آمدن سیستم و بدون نیاز به ورود کاربر، نرمافزارهای mining ارزهای دیجیتالی را راهاندازی کنند و به سرورهای فرماندهی و کنترل هکرها متصل شوند.

محققان ESET دراینباره گفتند: “فایل OVF موجود در image لینوکس، تنظیمات سختافزاری دستگاه مجازی را توصیف میکند: از ۱ گیگابایت رم و ۲ هستهی پردازنده استفاده میکند (با حداکثر استفادهی ۹۰ درصد).”

“image لینوکس یعنی Tiny Core Linux نسخهی ۹ پیکربندی شده است تا XMRig را اجرا کند، همچنین بعضی از فایلها و اسکریپتها را نیز بهمنظور بهروز نگهداشتن مداوم mining اجرا میکند.”

این دژافزار “میتواند دو image را درآنواحد اجرا کند، که هرکدام با ۱۲۸ مگابایت رم و یک هسته پردازنده را در اختیار میگیرند” بهمنظور اینکه عملیات mining بهطور همزمان انجام شود.

Malwarebytes دراینباره گفت: “علاوه بر این، این واقعیت که این دژافزار دو miner جداگانه را اجرا میکند (هرکدام از فایل image 130 مگابایتی Qemu خودشان در حال اجرا هستند) بدین معنی است که این دژافزارها بهمراتب بیشتر از منابع موردنیاز خود را مصرف میکنند.”

این حمله یکی دیگر از دلایلی است که نشان میدهد شما هرگز نباید به نرمافزارهای غیررسمی و سرقت شده در اینترنت اعتماد کنید.

منابع

[۱] https://www.welivesecurity.com/2019/06/20/loudminer-mining-cracked-vst-software

[۲]https://blog.malwarebytes.com/mac/2019/06/new-mac-cryptominer-malwarebytes-detects-as-bird-miner-runs-by-emulating-linux

[۳] https://thehackernews.com/2019/06/emulated-malware.html

(۱) QEMU

ثبت ديدگاه