یک تروجان جدید در سطح اینترنت کشف شده است که دستگاههای بر پایه سیستمعامل لینوکس را به پروکسی سرور تبدیل میکند و مهاجمان از آنها استفاده میکنند تا هویت خود را در هنگام انجام حملات سایبری از سیستمهای ربوده شده، مخفی نگه دارند.

این تروجان که Linux.Proxy.10 نامگذاری شده است[۱]، برای اولین بار در اواخر سال ۲۰۱۶ توسط محققینی از شرکت امنیتی روسی Doctor Web مشاهده شد که بعد از آن بیش از هزاران دستگاه در معرض خطر را تا انتهای ماه جاری (ژانویه ۲۰۱۷) شناسایی کردند. البته این تروجان همچنان در حال فعالیت و شکار دستگاههای دارای سیستمعامل لینوکس در سراسر جهان است.

بر طبق گفته محققان، این تروجان بهخودیخود دارای هیچ ماژول بهرهبرداری نیست تا به دستگاههای لینوکس حمله کند؛ بهجای آن، مهاجمان از دیگر تروجانها و روشها استفاده میکنند تا دستگاهها را در مرحله اول در معرض خطر قرار دهند و سپس یک حساب کاربری جدید که داری یک backdoor ورودی است ایجاد میکنند که از نام کاربری ‘mother’ و کلمه عبور ‘f*****’ استفاده میکند.

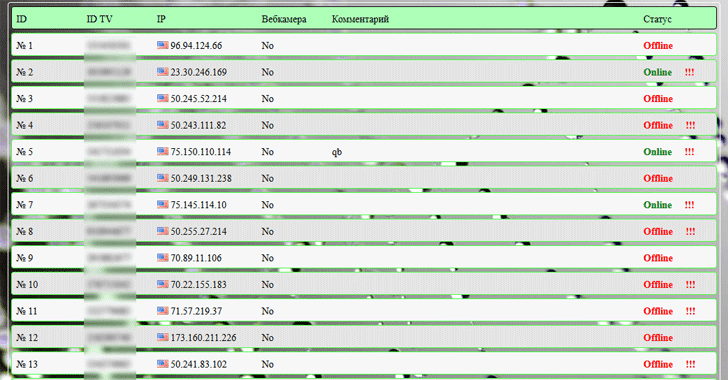

از آنجاکه backdoor و مهاجم لیست تمامی دستگاههای لینوکس در معرض خطر قرار گرفته را در اختیار دارند، از طریق پروتکل SSH وارد آنها شده و با استفاده از بدافزار Linux.Proxy.10 پروکسی سرور SOCKS5 را نصب میکنند.

این بدافزار تحت لینوکس دارای پیچیدگی زیادی نبود تا اینکه از یک منبع کد freeware که مربوط به سرور Satanic Socks بود استفاده کرد تا یک پروکسی را نصب کند.

بر طبق گفته این شرکت امنیتی، هزاران دستگاه بر پایه لینوکس در حال حاضر و توسط این تروجان آلوده شدهاند.

علاوه بر این، یک سرور مشابه که متعلق به مجرمان سایبری است که بدافزار Linux.Proxy.10 را گسترش دادند نه تنها شامل لیست دستگاههای در معرض خطر است بلکه میزبان نوعی کنترل پنل است که مربوط به یک نرمافزار مانیتورینگ Spy-Agent computer میشود. همچنین این سرور شامل یک بدافزار ویندوزی است که از یک خانواده معروف تروجانهای spyware است که به نام BackDoor.TeamViewer شناخته میشوند.

این اولین باری نیست که همچنین بدافزار تحت لینوکسی کشف میشود.

در طی یک سال گذشته، محققان امنیتی ESET یک بدافزار مشابه را کشف کردند که به نام Moose نامگذاری شده بود [۲] که قابلیت تبدیل دستگاههای لینوکسی را به پروکسی سرور داشت که از آنها برای راهاندازی تعداد زیادی از حسابهای کاربری جعلی بر روی شبکههای اجتماعی مانند اینستاگرام و توییتر استفاده کرده بود.

به کاربران و مدیران لینوکس پیشنهاد میشود که امنیت SSH را توسط محدود کردن یا غیرفعال کردن دسترسیِ root از راه دور از طریق SSH افزایش دهند. اگر در حال حاضر سیستم شما در معرض خطر قرار گرفته است، به صورت منظم بر روی ورود کاربران جدید نظارت داشته باشید.

منابع

[۱] http://news.drweb.com/show/?i=11115&c=5&lng=en&p=0

[۲] http://thehackernews.com/2017/01/linux-proxy-malware.html

ثبت ديدگاه