استفاده از آسیبپذیریهای اخیراً کشفشده و حتی آسیبپذیریهای وصله شده در میان مجرمان سایبری رایج شده است و این موارد به یکی از شاخصهای اصلی حمله برای تهدیدات روزمره مانند crypto-mining، phishing و باجگیر افزار تبدیل شدهاند.

همانطور که انتظار میرفت، یک آسیبپذیری حیاتی اخیراً کشفشده در Oracle WebLogic Server که بهطور گستردهای مورداستفاده قرار میگیرد، در حال حاضر بهطور فعال مورد بهرهبرداری قرار گرفته است تا یک نسخه از یک باجگیر افزار که تابهحال دیده نشده است و محققان آن را Sodinokibi نامگذاری کردند را در سطح اینترنت منتشر کند.

در اواخر هفتهی گذشته، پایگاه خبری Hacker News در مورد یک آسیبپذیری حیاتی اجرای کد از راه دور و از نوع deserialization در Oracle WebLogic Server خبری را منتشر کرد[۱]، که میتواند به مهاجمان اجازه دهد تا از راه دور دستورات دلخواه خود را روی سرورهای آسیبپذیر و فقط با ارسال یک درخواست HTTP دستکاریشدهی خاص و بدون نیاز به هیچ مجوزی، اجرا کنند.

برای برطرف کردن این آسیبپذیری (CVE-2019-2725)، که روی تمام نسخههای نرمافزار Oracle WebLogic تأثیرگذار است و نمره ۹٫۸ از ۱۰ را به دست آورده است، اوراکل در تاریخ ۲۶ آوریل ۲۰۱۹ یک بهروزرسانی امنیتی را در خارج از برنامههای زمانبندی خود برای انتشار بهروزرسانیها؛ منتشر کرد[۲]. فقط یک روز بعد از عمومی شدن این آسیبپذیری، چندین حمله که از این آسیبپذیری بهرهبرداری کرده بودند، در سطح اینترنت مشاهده شد.

طبق گفته محققان امنیتی سیسکو از تیم تحقیقاتی Cisco Talos، یک گروه ناشناختهی هکری از ۲۵ آوریل ۲۰۱۹ از این آسیبپذیری بهرهبرداری میکنند تا سرورهای آسیبپذیر را با یک نوع جدید از باجگیر افزارها آلوده کنند.

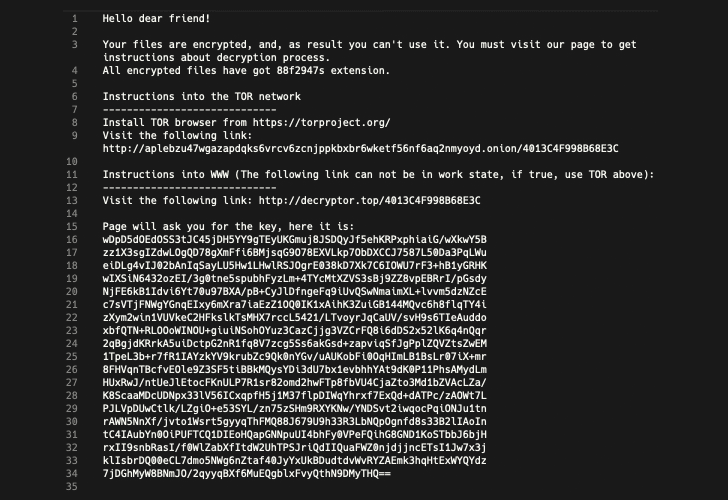

Sodinokibi یک نوع خطرناک از باجگیر افزارهاست که برای رمزگذاری فایلها در یک دایرکتوری کاربر طراحی شده است و پسازآن shadow copy backups را از سیستم در تلاش برای جلوگیری از اینکه قربانیان اطلاعات خود را بدون پرداخت باج درخواستی بازیابی کنند، پاک میکند.

به هیچ تعاملی برای نصب این باجگیر افزار نیاز نیست.

ازآنجاکه مهاجمان از یک آسیبپذیری اجرای کد از راه دور در WebLogic Server بهرهبرداری میکنند، برخلاف حملات باجگیر افزارهای معمولی، پیادهسازی باجگیر افزار Sodinokibi نیاز به هیچ تعاملی از سوی کاربر ندارد.

محققان در یک پست وبلاگ دراینباره توضیح میدهند[۳]: “ازلحاظ تاریخی، اغلب انواع باجگیر افزارها به نوعی تعامل با کاربر نیاز دارند، مثلاً یک کاربر باید پیوستی که به یک پیام پست الکترونیک ضمیمه شده است را باز کند، روی یک لینک موذی کلیک کرده یا یک دژافزار را روی دستگاه خود اجرا کند.”

“در این مورد، مهاجمان بهراحتی از آسیبپذیری Oracle WebLogic بهرهبرداری کرده و باعث میشوند که سرور آسیبدیده یک نسخه از این باجگیر افزار را از آدرسهای IP تحت کنترل مهاجم دانلود کند.”

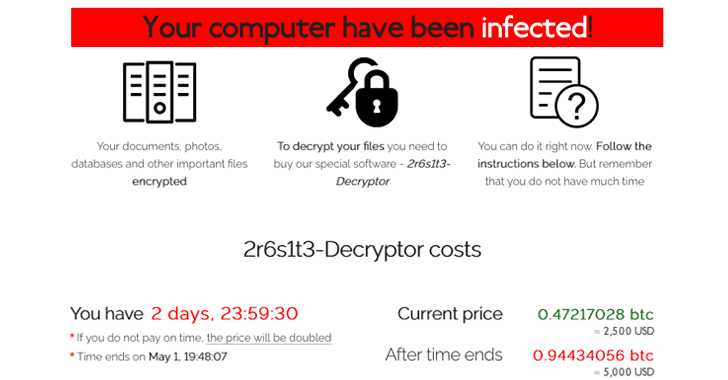

پسازاینکه باجگیر افزار دانلود شد، Sodenokibi سیستمهای قربانی را رمزگذاری میکند و یک یادداشت باجخواهی را ارسال میکند که مبلغ ۲۵۰۰ دلار را بهصورت بیت کوین درخواست میکند. اگر مبلغ درخواستی در مهلت پرداختشده که بین ۲ تا ۶ روز متغیر است، واریز نشود، این مبلغ دو برابر (۵۰۰۰ دلار) خواهد شد.

هکرها همچنین باجگیر افزار GandCrab را نیز نصب میکنند.

محققان همچنین خاطرنشان ساختند که تقریباً هشت ساعت پس از پیادهسازی Sodinokibi روی یک سیستم آلوده، مهاجمان از یک آسیبپذیری WebLogic Server مشابه برای نصب نوع دیگری از یک باجگیر افزار شناختهشده به نام GandCrab نسخه ۵٫۲ بهرهبرداری میکنند[۴].

محققان دراینباره میگویند: “ما این موضوع را عجیب میبینیم که مهاجمان تصمیم میگیرند که مجوزهای اضافی و مختلفی را برای یک هدف مشابه توزیع کنند. Sodinokibi نوع جدیدی از باجگیر افزارهاست، شاید مهاجمان احساس کردند که تلاشهای اولیه آنها ناموفق بوده است و هنوز هم با توزیع Gandcrab به دنبال پول نقد هستند.”

این مهاجمان از ۱۷ آوریل ۲۰۱۹ تاکنون از آسیبپذیری Oracle WebLogic Server در سطح اینترنت بهمنظور توزیع miner های ارزهای رمزنگاریشده و دیگر انواع دژافزارها بهرهبرداری کردهاند[۵و۶].

WebLogic Server یک نرمافزار چندمنظوره مبتنی بر جاوا و چندلایه است که بهطورمعمول توسط شرکتها برای پشتیبانی از برنامههای سازمانی استفاده میشود، که این امر موجب شده است که این نرمافزار اغلب هدف حملهکنندگانی باشد که تلاش میکنند عملیات موذی نظیر توزیع miner های ارزهای رمزنگاریشده و باجگیر افزارها را علیه سازمانها پیادهسازی کنند.

سازمانهایی که از Oracle WebLogic Server استفاده میکنند باید اطمینان حاصل کنند که نرمافزارهای خود را به آخرین نسخه از این نرمافزار ارتقا دهند.

منابع

[۱] https://apa.aut.ac.ir/?p=6098

[۲] https://www.oracle.com/technetwork/security-advisory/alert-cve-2019-2725-5466295.html

[۳] https://blog.talosintelligence.com/2019/04/sodinokibi-ransomware-exploits-weblogic.html

[۴] https://apa.aut.ac.ir/?p=5810

[۵] https://isc.sans.edu/diary/Update+about+Weblogic+CVE-2019-2725+%28Exploits+Used+in+the+Wild%2C+Patch+Status%29/24890

[۶] https://devcentral.f5.com/articles/oracle-weblogic-deserialization-remote-code-execution-34185

[۷] https://thehackernews.com/2019/05/dell-computer-hacking.html

ثبت ديدگاه