محققان امنیتی دو کمپین مخرب جداگانه را کشف کردهاند که یکی از آنها تروجان سرقت دادههای Ursnif و باجگیر افزار GandCrab را در سطح اینترنت پخش میکند، درحالیکه کمپین دوم قربانیان را تنها با تروجان Ursnif آلوده میکند.

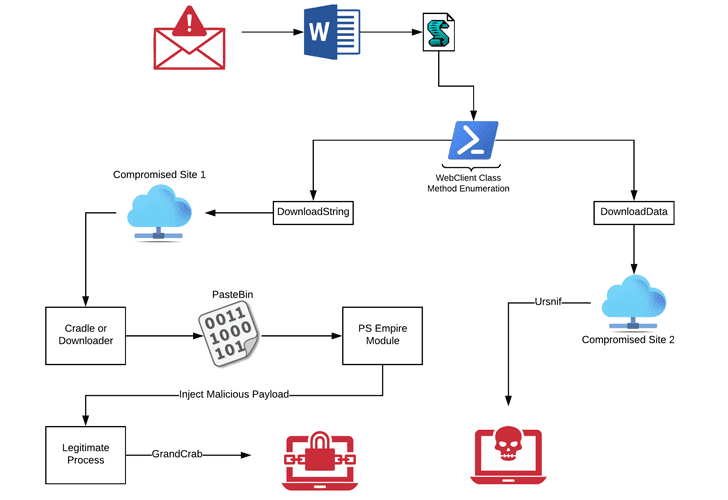

هرچند به نظر میرسد که هردوی این کمپینهای دژافزاری توسط دو گروه سایبری مجزا اداره میشوند، اما شباهتهای بسیاری در آنها دیده شده است. هردوی حملات از طریق پستهای الکترونیکی فیشینگ که حاوی یک سند MS Word هستند که ماکروهای موذی در آنها جاسازی شده است گسترش مییابند و سپس از Powershell برای انتقال دژافزار بدون فایل(۱) استفاده میکنند.

Ursnif یک تروجان سرقت اطلاعات است که بهطورمعمول اطلاعات حساس را از رایانههای آسیبدیده و در معرض خطر میدزدد. این تروجان قابلیت جمعآوری اطلاعات حسابهای بانکی، فعالیتهای انجامشده، جمعآوری keystroke ها، اطلاعات سیستم و پردازش، و پیادهسازی درهای پشتی اضافی را دارد.

MS Docs + ماکروهای VBS = آلودگی Ursnif و GandCrab

اولین کمپین دژافزاری، که دو نوع تهدید دژافزاری را گسترش میداد توسط محققان امنیتی در Carbon Black کشف شد که آنها تقریباً ۱۸۰ نوع از اسناد MS Word را در سطح اینترنت کشف کردند[۱] که کاربران را با ماکروهای VBS موذی هدف قرار داده بودند.

این ماکروی VBS موذی اگر با موفقیت اجرا شود، یک اسکریپت PowerShell را اجرا میکند و سپس از یک سری تکنیکها برای دانلود و اجرای Ursnif و GandCrab روی سیستمهای هدف استفاده میکند.

اسکریپت PowerShell در base64 رمزگذاری(۲) شده است که مرحلۀ بعدی آلودگی را اجرا میکند و مسئولیت بارگیری payloadهای دژافزار اصلی را بر عهده دارد که میتواند سیستم را در معرض خطر قرار دهد.

اولین payload، یک PowerShell تکخطی است که معماری سیستم هدف را ارزیابی میکند و سپس مطابق آن یک payload اضافی را از وبسایت Pastebin دانلود میکند که در حافظه اجرا میشود و باعث میشود تکنیکهای ضدویروس سنتی برای شناسایی فعالیتهای آن دچار مشکل شوند.

محققان Carbon Black دراینباره گفتند: “این اسکریپت PowerShell یک نسخه از ماژول Empire Invoke-PSInject است که بسیار جزئی تغییر کرده است. این اسکریپت یک فایل PE جاسازیشده را میگیرد که بر پایه base64 رمزگذاری شده و آن را به فرآیند PowerShell تزریق میکند.”

پسازآن، payload نهایی یک نوع از باجگیر افزار GandCrab را روی سیستم قربانی نصب میکند و فایلهای آنها را درون سیستم خودشان قفل میکند تا برای باز کردنشان آنها مجبور به پرداخت ارز دیجیتالی شوند.

در ضمن، این دژافزار یک Ursnif قابلاجرا شدن را از یک سرور از راه دور دانلود میکند و هنگامیکه اجرا شود، کلیدهای فشردهشده در سیستم را ذخیره کرده، ترافیک مرورگر وب را برای جمعآوری دادهها نظارت میکند و سپس این دادهها را به سرور فرمان و کنترل (C&C) مهاجم ارسال میکند.

محققان دراینباره گفتند: “بااینحال، تعداد زیادی از نسخههای گوناگون Ursnif بر روی سایت Bevendbrec [.] com در طول این کمپین میزبانی میشدند. Carbon Black توانست حدود ۱۲۰ نوع مختلف از Ursnif را که در حوزههای Iscondist [.] com و Bevendbrec [.] com میزبانی میشدند، کشف کند.”

پروندههای مایکروسافت آفیس + ماکروهای VBS = دژافزار سرقت اطلاعات Ursnif

بهطور مشابه، دومین دژافزار که توسط محققان امنیتی در Cisco Talos کشف شد[۲] از یک سند مایکروسافت ورد سوءاستفاده میکند که حاوی یک ماکروی VBA موذی است تا نوع دیگری از دژافزار Ursnif را انتقال دهد.

این حمله دژافزاری همچنین سیستمهای مورد هدف را در چندین مرحله در معرض خطر قرار میدهد، از پستهای الکترونیکی فیشینگ آغازشده و به اجرای دستورات PowerShell موذی برای به دست آوردن پایداری بدون فایل ختم میشود و درنهایت ویروس کامپیوتری سرقت اطلاعات Ursnif روی سیستم دانلود و نصب میشود.

“سه بخش مجزای فرمان [PowerShell] وجود دارد. قسمت اول یک تابع را ایجاد میکند که بعدها برای رمزگشایی PowerShell رمزگذاری شده با base64 استفاده میشود. قسمت دوم یک آرایه یک بایتی حاوی یک DLL موذی ر ایجاد میکند.”

“بخش سوم، تابع رمزگشایی base64 را که در قسمت اول ایجاد شده است، با یک رشته کدگذاری base64 بهعنوان پارامتر تابع اجرا میکند. سپس PowerShell رمزگشاییشده و بازگشت دادهشده توسط تابع کوتاه شده Invoke-Expression اجرا میشود.”

هنگامیکه بر روی کامپیوتر قربانی اجرا میشود، این دژافزار اطلاعات را از سیستم جمعآوری میکند، آنها را در فرمت فایل CAB قرار میدهد، و سپس آنها را به سرور فرمان و کنترل خود از طریق یک اتصال ایمن HTTPS ارسال میکند.

محققان Talos، لیستی از شاخصهای در معرض خطر (IOCs)، همراه با اسامی فایلهای payload قرار دادهشده روی دستگاههای به خطر افتاده را در وبلاگ خود منتشر کردند که میتواند به شناسایی و جلوگیری از دژافزار Ursnif کمک کند.

منابع

[۱] https://www.carbonblack.com/2019/01/24/carbon-black-tau-threatsight-analysis-gandcrab-and-ursnif-campaign

[۲] https://blog.talosintelligence.com/2019/01/amp-tracks-ursnif.html

[۳] https://thehackernews.com/2019/01/microsoft-gandcrab-ursnif.html

(۱) Fileless malware

(۲) encoded

ثبت ديدگاه