یک گروه از محققان امنیت سایبری در تاریخ ۲۵ آوریل ۲۰۱۹ با انتشار یک خبر به شرکتهای بزرگ در ارتباط با یک آسیبپذیری روز صفر بسیار حیاتی در نرمافزار Oracle WebLogic server هشدار دادند که ممکن است برخی از مهاجمان از آن در سطح اینترنت بهرهبرداری کرده باشند.

Oracle WebLogic یک نرمافزار از نوعapplication server و مقیاسپذیر(۱)، مبتنی بر جاوا و چندلایهی(۲) سازمانی است که اجازه میدهد تا کسبوکارها بهسرعت محصولات و خدمات جدید خود را در cloud پیادهسازی کنند. این نرمافزار در هر دو محیط cloud و محیطهای رایج محبوب است.

در این گزارش آمده است که Oracle WebLogic حاوی یک آسیبپذیری حیاتی اجرای کد از راه دور و از نوع deserialization است که روی تمامی نسخههای این نرمافزار تأثیرگذار است و میتواند در صورت فعال بودن اجزای wls9_async_response.war و wls-wsat.war بهرهبرداری شود.

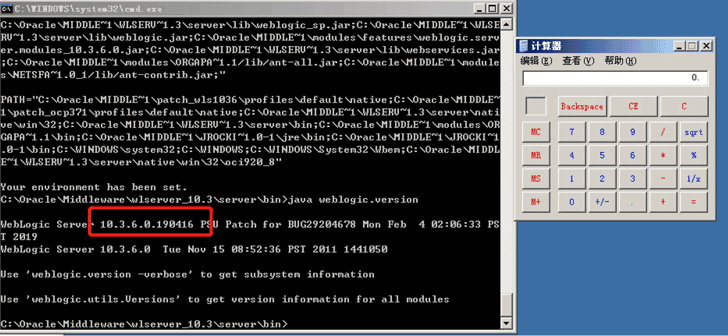

این آسیبپذیری که توسط محققانی از KnownSec 404 کشفشده است[۱]، اجازه میدهد تا مهاجمان از راه دور دستورات دلخواه خود را روی سرورهای آسیبدیده و فقط با ارسال یک درخواست HTTP دستکاریشدهی خاص و بدون نیاز به هیچ مجوزی، اجرا کنند.

CNVD(3) دراینباره گفت[۲]: “ازآنجاکه بسته WAR دارای نقصی در deserializing اطلاعات ورودی است، یک مهاجم میتواند با فرستادن یک درخواست HTTP موذی بهدقت ساختهشده، مجوز سرور مورد هدف را به دست آورد و دستورات خود را از راه دور و بدون نیاز به هیچ احراز هویتی اجرا کند.”

این محققان همچنین جزئیات این آسیبپذیری روز صفر را که با عنوان CNVD-C-2019-48814 شناخته میشود را با تیمOracle به اشتراک گذاشتند، اما این شرکت هنوز هیچ وصلهای را برای آن منتشر نکرده است. نسخههای Oracle WebLogic که تحت تأثیر این آسیبپذیری هستند عبا تند از:

- WebLogic 10.X

- WebLogic 12.1.3

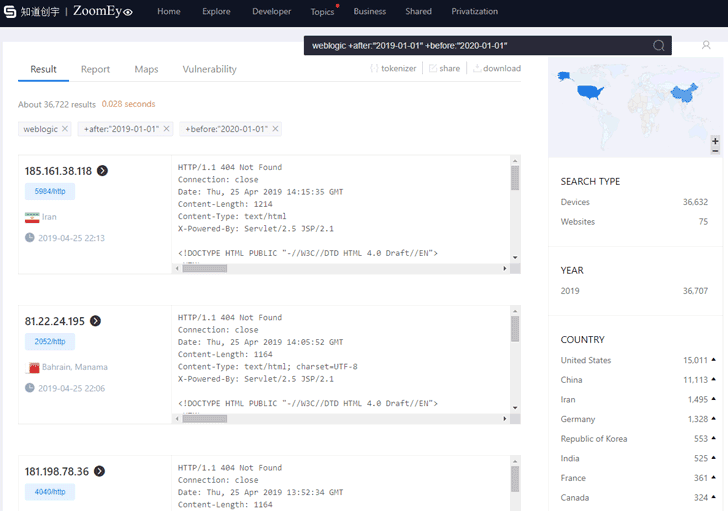

با توجه به موتور جستجوگر ZoomEye، بیش از ۳۶،۰۰۰ سرور WebLogic در اینترنت بهصورت عمومی قابلدسترسی هستند[۳]، هرچند ناشناخته است که کدامیک از این سرورها دارای اجزای آسیبپذیر فعال هستند.

حداکثر تعداد سرورهای WebLogic Oracle در ایالاتمتحده و چین، و تعداد کمتری از آنها در ایران، آلمان، هند و دیگر کشورها مستقر هستند.

ازآنجاکه اوراکل هر ۳ ماه یکبار بهروزرسانیهای امنیتی را منتشر میکند و در ماه جاری بهروزرسانی خود را منتشر کرده است[۴]، این آسیبپذیری روز صفر بهاحتمالزیاد بهزودی برطرف نخواهد شد (حداقل تا قبل از ماه جولای) مگر اینکه این شرکت تصمیم به انتشار بهروزرسانیهای موردنظر در خارج از دورهی زمانبندی خود کند.

بنابراین، تا زمانی که این شرکت بهروزرسانی موردنظر را برای رفع آسیبپذیری کشفشده منتشر کند، به مدیران سرور بهشدت توصیه میشود که بهمنظور جلوگیری از بهرهبرداری این آسیبپذیری روی سیستمهای خود، در بخش تنظیمات یکی از دو تغییر زیر را اعمال کنند:

- پیدا کردن و حذف war، wls-wsat.war و راهاندازی مجدد سرویس Weblogic

- جلوگیری از دسترسی به مسیرهای URL/_async/* و / wls-wsat/* از طریق کنترل خطمشی دسترسی(۴)

ازآنجاکه سرورهای Oracle WebLogic اغلب مورد هدف مهاجمان هستند، هیچ تعجبی وجود نخواهد داشت اگر مهاجمان قبلاً از این آسیبپذیری روز صفر بهرهبرداری کرده و سپس از سرورهای آسیبپذیر برای اهداف خود استفاده کرده باشند.

منابع

[۱]https://medium.com/@knownseczoomeye/knownsec-404-team-oracle-weblogic-deserialization-rce-vulnerability-0day-alert-90dd9a79ae93

[۲] http://www.cnvd.org.cn/webinfo/show/4999

[۳] https://www.zoomeye.org/searchResult?q=weblogic

[۴] https://www.oracle.com/technetwork/security-advisory/cpuapr2019-5072813.html

[۵] https://thehackernews.com/2019/04/oracle-weblogic-hacking.html

(۱) scalable

(۲) multi-tier

(۳) Chinese National Information Security Vulnerability Sharing Platform

(۴) access policy control

ثبت ديدگاه