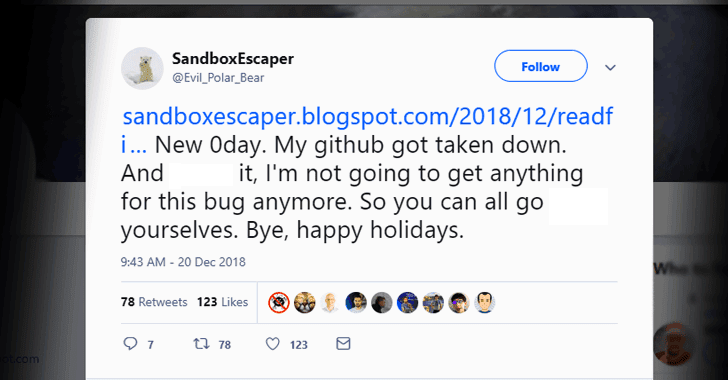

یک محقق امنیتی با نام مستعار SandboxEscaper در توییتر و در تاریخ ۲۰ دسامبر ۲۰۱۸، یک بهرهبردار اثبات ادعا را برای یک آسیبپذیری صفر-روزه جدید که روی سیستمعامل مایکروسافت ویندوز تأثیر میگذارد، منتشر کرد[۱].

SandboxEscaper همان محققی است که قبلاً بهرهبردارهایی را برای دو آسیبپذیری صفر-روزه در ویندوز بهطور عمومی افشا کرده بود و تمام کاربران ویندوز را نسبت به حمله مهاجمان آسیبپذیر کرده بود تا زمانی که مایکروسافت آنها را وصله کرد.

این آسیبپذیری صفر-روزه وصله نشده در ویندوز که بهتازگی منتشر شده است[۲]، یک مسئله خواندن فایل دلخواه است که میتواند به یک کاربر با کمترین امتیاز یا یک برنامه موذی اجازه دهد تا محتویات هر فایلی بر روی یک کامپیوتر دارای ویندوز مورد هدف را بخواند که در غیر این صورت فقط توسط یک کاربر با اختیارات سطح مدیر قابل انجام است.

این آسیبپذیری صفر-روزه در تابع “MsiAdvertiseProduct” ویندوز قرار دارد که مسئول تولید یک “اسکریپت تبلیغاتی یا تبلیغ یک محصول به کامپیوتر است و installer را قادر میسازد تا یک اسکریپت رجیستری و اطلاعات shortcut که برای اختصاص یا انتشار یک محصول استفاده میشود را بنویسید.”

به گفته این محقق، با توجه به تصدیق نامناسب، این تابع آسیبدیده میتواند مورد سوءاستفاده قرار گیرد تا سرویس installer را مجبور به ساخت یک کپی از هر فایلی بهعنوان مجوز سیستم کند و محتوای آن را بخواند، که درنتیجه باعث میشود فایل دلخواه، آسیبپذیری را بخواند.

این محقق گفت: “حتی بدون بردار شمارش، این هنوز یک خبر بد است، زیرا بسیاری از نرمافزارهای document مانند آفیس، درواقع پروندهها را در مکانهای static نگه میدارند که حاوی مسیر کامل و نام فایلهای اسناد اخیراً باز شده است.”

“بنابراین با خواندن فایل ها مانند این میتوانید نام فایلهای اسناد ایجادشده توسط سایر کاربران را به دست آورید. سیستم فایل در حقیقت یک spiderweb است و مراجع مربوط به فایلهای ایجادشده توسط کاربر میتواند در همهجا پیدا شود. بنابراین نداشتن یک اشکال بردار شمارش، مسئلهی خاصی نیست.”

علاوه بر به اشتراکگذاری اثبات ویدئوییِ این آسیبپذیری[۳]، SandboxEscaper همچنین یک لینک به یک صفحه Github ارائه داد[۴] که بهرهبردار اثبات ادعا را برای سومین آسیبپذیری صفر-روزه در ویندوز در اختیار عموم قرار داد، اما حساب GitHub این محقق از آن زمان حذف شده است.

این سومین بار در چند ماه گذشته است که SandboxEscaper یک آسیبپذیری صفر-روزه ویندوز را در اختیار عموم قرار داده است.

در ماه اکتبر ۲۰۱۸، SandboxEscaper یک بهرهبردار اثبات ادعا را برای یک آسیبپذیری تشدید امتیاز در Microsoft Data Sharing منتشر کرد که به کاربران دارای اختیارات پایین اجازه میداد تا فایلهای حیاتی سیستم را از یک سیستم مورد هدف دارای سیستمعامل ویندوز حذف کنند[۵].

در اواخر ماه اوت ۲۰۱۸، این محقق جزئیات و بهرهبردار اثبات ادعا را برای یک نقص تشدید اختیارات محلی در Microsoft Task Scheduler در ویندوز منتشر کرد که به علت خطا در مدیریت سرویس Advanced Local Procedure Call مورد بهرهبرداری قرارگرفته بود[۶].

مدت کوتاهی پس از انتشار این بهرهبردار اثبات ادعا، این آسیبپذیری صفر-روزه بهطور فعال در سطح اینترنت مورد بهرهبرداری قرار گرفت، قبل از اینکه مایکروسافت آن را در سپتامبر ۲۰۱۸ وصله کند[۷].

منابع

[۱] https://sandboxescaper.blogspot.com/2018/12/readfile-0day.html

[۲] https://twitter.com/Evil_Polar_Bear/status/1075605011105767424

[۳] https://youtu.be/x4P2H64GI1o

[۴] https://github.com/SandboxEscaper/randomrepo/blob/master/Readfile.rar

[۵] https://apa.aut.ac.ir/?p=5631

[۶] https://apa.aut.ac.ir/?p=5489

[۷] https://apa.aut.ac.ir/?p=5506

[۸] https://thehackernews.com/2018/12/windows-zero-day-exploit.html

ثبت ديدگاه