یک محقق امنیتی با نام توییتری SandboxEscaper که دو ماه قبل یک بهرهبردار روز صفر را درMicrosoft Windows Task Scheduler بهطور عمومی افشار کرده بود[۱]، در تاریخ ۲۲ اکتبر ۲۰۱۸ یک بهرهبردار اثبات ادعای دیگر را برای یک آسیبپذیری روز صفر در ویندوز منتشر کرد.

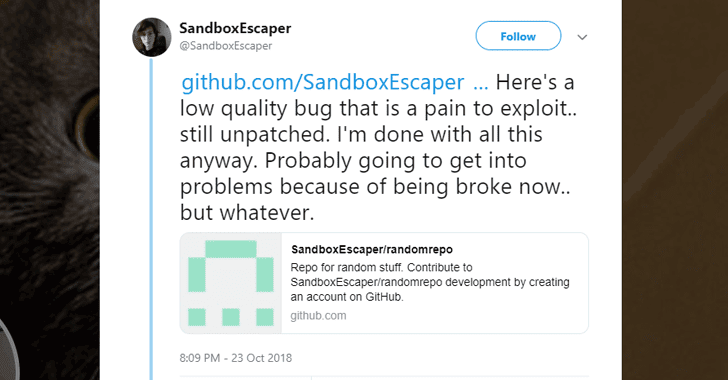

SandboxEscaper یک لینک در یک صفحه Github پست کرد[۲] که در آن یک بهرهبردار اثبات ادعا برای این آسیبپذیری قرار داشت که یک نقص بالا بردن سطح اختیارات را که در سرویس اشتراک داده مایکروسافت یا dssvc.dll قرار داشت را نشان میداد.

سرویس اشتراک داده(۱) مایکروسافت یک سرویس محلی است که بهعنوان یک حساب کاربری LocalSystem با سطح اختیارات گسترده اجرا میشود و نوعی مرتب کردن دادهها(۲) را بین برنامهها تأمین میکند.

این نقص میتواند به یک مهاجم دارای اختیارات سطح پایین اجازه دهد تا امتیازات خود را بر روی سیستم مورد هدف افزایش دهد، هرچند که کد بهرهبردار PoC (Deletebug.exe) که توسط این محقق منتشر شد، تنها اجازه میدهد یک کاربر دارای اختیارات سطح پایین فایلهای حیاتی سیستم را حذف کند که در غیر این صورت فقط از طریق یک حساب کاربری دارای امتیازات سطح بالا امکانپذیر است.

این محقق دراینباره مینویسد: “این همان اشکالی نیست که من درگذشته به آن اشاره کرده بودم، این نقص اجازه نوشتن بر روی فایلها را نمیدهد و درواقع آنها را حذف میکند. به این معنی که شما میتوانید فایلهای Dll برنامهها را حذف کنید. همچنین میتواند موارد مورداستفاده توسط خدمات سیستمی c: \windows\temp را پاک کرده یا برباید.”

ازآنجاکه سرویس اشتراک داده مایکروسافت در ویندوز ۱۰ و نسخههای اخیر ویندوز سرور معرفی شده است، این آسیبپذیری بر روی نسخههای قدیمیتر سیستمعاملهای ویندوز شامل ۷ یا ۸٫۱ تأثیرگذار نیست.

بهرهبردار PoC بهطور موفقیتآمیز بر روی سیستم[۳] وصله شده ویندوز ۱۰ با آخرین بهروزرسانیهای امنیتی منتشرشده[۴] در اکتبر ۲۰۱۸، سرور ۲۰۱۶ و سرور ۲۰۱۹ آزمایش شده است، اما ما توصیه نمیکنیم که این PoC را اجرا کنید، زیرا میتواند سیستمعامل شما را دچار crash کند.

این دومین بار در کمتر از دو ماه است که SandboxEscaper یک آسیبپذیری روز صفر در ویندوز را منتشر کرده است.

در اواخر ماه اوت ۲۰۱۸، این محقق جزئیات و بهرهبردار PoC را برای یک آسیبپذیری بالا بردن سطح اختیارات در Microsoft Windows Task Scheduler به علت خطا در اداره سرویس ALPC(3) منتشر کرد.

بلافاصله پس از انتشار این PoC برای نقص روز صفر قبلی بر روی ویندوز، این بهرهبردار بهطور فعال و قبل از اینکه مایکروسافت این نقص را در بهروزرسانی سپتامبر ۲۰۱۸ برطرف کند[۵]، در سطح اینترنت مورد بهرهبرداری قرار گرفت.

SandboxEscaper یکبار دیگر تمام کاربران ویندوز را نسبت به حمله هکرها آسیبپذیر کرده است تا وصلههای امنیتی جدید مایکروسافت در تاریخ ۱۳ نوامبر ۲۰۱۸ منتشر شود.

منابع

[۱] https://apa.aut.ac.ir/?p=5489

[۲] https://twitter.com/SandboxEscaper/status/1054744201244692485

[۳] https://twitter.com/wdormann/status/1054801400910307328

[۴] https://apa.aut.ac.ir/?p=5556

[۵] https://apa.aut.ac.ir/?p=5506

[۶] https://thehackernews.com/2018/10/windows-zero-day-exploit.html

(۱) The Data Sharing Service

(۲) brokering

(۳) Advanced Local Procedure Call

ثبت ديدگاه