یک محقق امنیتی جزئیات یک آسیبپذیری روز صفر از قبل شناختهشده در سیستمعامل ویندوز مایکروسافت را افشا کرده است که میتواند به یک کاربر محلی یا یک برنامه موذی کمک کند تا اختیارات قانونی دستگاه هدفِ موردنظر را به دست آورد.

تأیید شده است که این نقص روز صفر بر روی یک سیستم ۶۴ بیتی کاملاً وصله شدهی دارای ویندوز ۱۰ تأثیرگذار است.

این آسیبپذیری یک مسئله بالا بردن اختیارات است که در برنامه زمانبندی وظیفه ویندوز قرار دارد و به دلیل خطا در مدیریت سیستمهای فراخوانی روش محلی پیشرفته(۱) رخ میدهد.

فراخوانی روش محلی پیشرفته یک مکانیزم داخلی است که فقط برای اجزای سیستمعامل ویندوز در دسترس است که انتقال اطلاعات با سرعت بالا و ایمن را بین یک یا چند فرایند، در حالت کاربر آسان میکند.

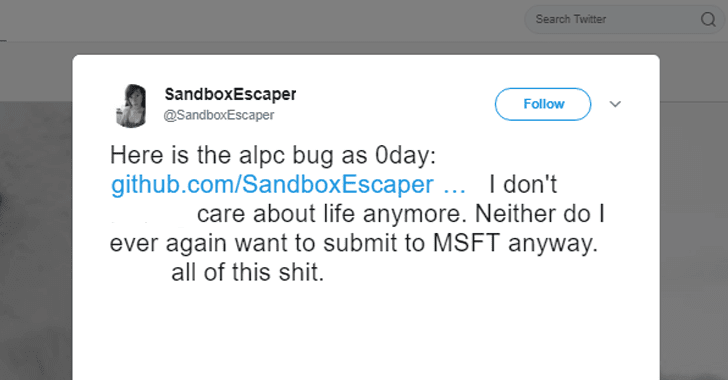

افشای این آسیبپذیری روز صفر در تاریخ ۲۷ اوت ۲۰۱۸ توسط یک کاربر توییتر با نام مستعار SandboxEscaper صورت گرفت و همچنین یک لینک را به یک صفحه Github ارائه داد که یک بهرهبردار اثبات ادعا (PoC)[1] نیز برای این آسیبپذیری بالا بردن اختیارات در ویندوز در آن ارائه داده بود.

توییت SandboxEscaper بدین شرح بود که اکنون پاک شده است[۲]: “در اینجا اشکال alpc بهعنوان روز صفر قرار داده شده است: https://t.co/m1T3wDSvPX من دیگر به زندگی اهمیت نمیدهم. من دوباره مجبور نیستم در MSFT چیزی را ارسال کنم.”

این آسیبپذیری روز صفر بهخوبی بر روی سیستمعامل ویندوز ۱۰ کاملاً وصله شدهی ۶۴ بیتی کار میکند.

مدت کوتاهی پسازآن، تحلیلگر آسیبپذیری در CERT/CC یعنی Will Dormann اعتبار این اشکال روز صفر را تأیید و توییت کرد[۳]:

“من تأیید کردهام که این آسیبپذیری بهخوبی بر روی سیستمعامل ویندوز ۱۰ از نوع ۶۴ بیتی کار میکند.”

بر اساس یک مطلب کوتاه منتشرشده[۴] توسط CERT/CC، این نقص روز صفر، اگر بهرهبرداری شود، میتواند به کاربران محلی اجازه دهد تا اختیارات بالایی به دست آورند.

ازآنجاییکه رابط ALPC یک سیستم محلی است، تأثیر این آسیبپذیری با امتیاز CVSS به ۶٫۴ تا ۶٫۸ محدود میشود، اما بهرهبردار PoC که توسط این محقق منتشر شد، بهطور بالقوه میتواند به نویسندگان دژافزار کمک کند تا کاربران ویندوز را هدف قرار دهند.

SandboxEscaper مایکروسافت را نسبت به این آسیبپذیری روز صفر مطلع نکرده و تمام کاربران ویندوز را نسبت به حمله مهاجمان آسیبپذیر کرده است تا زمانی که یک وصله امنیتی توسط این غول تکنولوژی برای حل این مسئله منتشر شود.

مایکروسافت احتمالاً این آسیبپذیری را در وصله امنیتی ماه جولای ۲۰۱۸ که در روز سهشنبه ۱۱ سپتامبر منتشر میشود، وصله میکند.

CERT/CC یادآوری میکند که در حال حاضر از هیچ راهحل عملی برای برطرف کردن این اشکال روز صفر اطلاعی ندارد.

منابع

[۱] https://github.com/SandboxEscaper/randomrepo/blob/master/PoC-LPE.rar

[۲] https://web.archive.org/web/20180827225642/https://twitter.com/sandboxescaper/status/1034125195148255235

[۳] https://twitter.com/wdormann/status/1034201023278198784

[۴] https://www.kb.cert.org/vuls/id/906424

[۵] https://thehackernews.com/2018/08/windows-zero-day-exploit.html

(۱) Advanced Local Procedure Call (ALPC)

ثبت ديدگاه