نوع جدیدی از باجگیر افزارها بهسرعت در سراسر چین در حال گسترش یافتن است و بیش از ۱۰۰،۰۰۰ کامپیوتر را در چهار روز گذشته درنتیجه یک حمله زنجیره-تأمین(۱) آلوده کرده است و تعداد کاربران آلودهشده بهطور مداوم در هر ساعت در حال افزایش است.

نکته جالب در ارتباط با این باجگیر افزار این است که برخلاف دژافزارهای از نوع باجگیر افزار، این ویروس جدید باج درخواستی خود را در واحد بیتکوین از قربانیان تقاضا نمیکند.

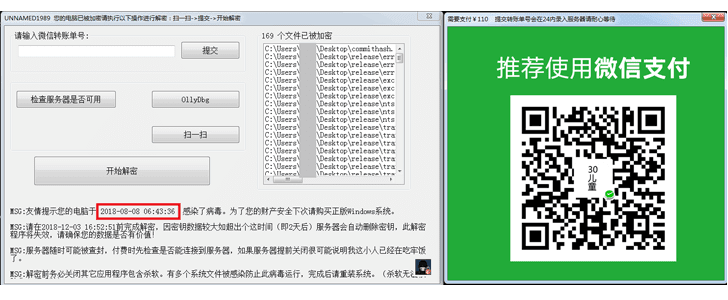

در عوض، مهاجمان از قربانیان درخواست پرداخت ۱۱۰ یوان (تقریباً ۱۶ دلار) بهعنوان باج و با استفاده از WeChat Pay را میکنند. این قابلیت پرداخت در حقیقت توسط محبوبترین برنامه پیامرسان چینی یعنی WeChat ارائه شده است.

باجگیر افزار و سارق کلمه عبور– برخلاف باجگیر افزارهای WannaCry و NotPetya که باعث ایجاد هرجومرج در جهان در سال گذشته شدند[۱و۲] ، این باجگیر افزار جدید تنها کاربران چینی را هدف است.

این باجگیر افزار همچنین دارای توانایی اضافی برای سرقت گذرواژه حساب کاربران برای Alipay، سرویس پست الکترونیک NetEase 163 ،Baidu Cloud Disk ،Jingdong (JD.com) ،Taobao ،Tmall، AliWangWang و وبسایتهای QQ است.

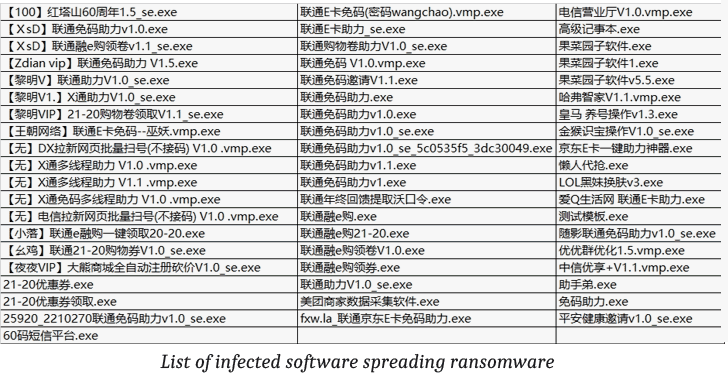

یک حمله زنجیره تأمین – بر اساس گفته شرکت امنیت سایبری و آنتیویروس چینی Velvet Security مهاجمان یک کد موذی را به نرمافزار برنامهنویسی EasyLanguage که توسط تعداد زیادی از توسعهدهندگان نرمافزار استفاده میشود، اضافه کردند[۳].

این نرمافزار برنامهنویسی موذی ویرایش شده بهگونهای طراحی شده است که کد این باجگیر افزار را به هر نرمافزاری که از طریق آن کامپایل شده باشد، تزریق میکند. این در حقیقت نمونه دیگری از یک حمله زنجیره تأمین نرمافزار برای پخش کردن ویروس با سرعت بالاست.

بیش از ۱۰۰٫۰۰۰ کاربر چینی که هرکدام از برنامههای آلودهشدهی لیست شده در بالا را نصب کردهاند، سیستمهای خود را به خطر انداختهاند. این باجگیر افزار تمام فایلهای سیستم آلوده را بهجز فایلهای با پسوند gif، exe و tmp extensions رمزگذاری میکند.

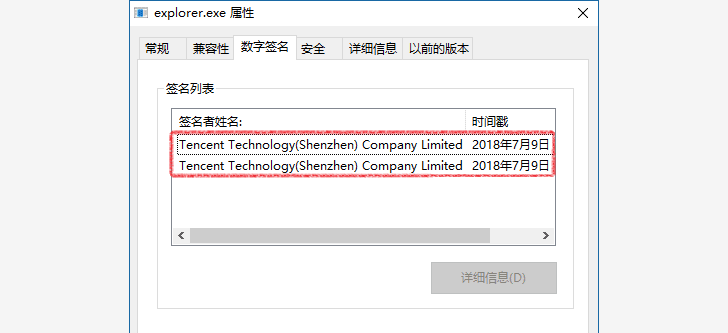

استفاده از امضای دیجیتال سرقت شده – برای دفاع در برابر برنامههای آنتیویروس، مهاجمان کد موذی خود را با استفاده از یک امضای دیجیتالی قابلاعتماد از طرف Tencent Technologies امضا کردند و از رمزگذاری اطلاعات در برخی از دایرکتوریهای خاص مانند Tencent Games، League of Legends، tmp، rtl، و program خودداری کردند.

پس از رمزگذاری، این باجگیر افزار یک یادداشت را نمایش میدهد و از کاربران میخواهد برای دریافت کلید رمزگشایی ۱۱۰ یوان بهحساب WeChat مهاجم ظرف مدت ۳ روز پرداخت کنند.

اگر در زمان تعیینشده باج درخواستی پرداخت نشود، این دژافزار تهدید میکند که کلید رمزگشایی را از سرور از راه دورِ فرمان و کنترل خود حذف میکند.

علاوه بر رمزگذاری فایلهای کاربر، این باجگیر افزار همچنین بهصورت مخفیانه اطلاعات ورود کاربران را برای وب سایتهای محبوب چینی و حسابهای رسانههای اجتماعی سرقت میکند و آنها را به یک سرور از راه دور ارسال میکند.

این باجگیر افزار همچنین اطلاعات سیستم شامل مدل پردازنده، رزولوشن صفحه، اطلاعات شبکه و فهرست نرمافزار نصبشده را جمعآوری میکند.

این باجگیر افزار ضعیف، شکسته(۲) شده است – محققان امنیتی سایبری در چین بر این باورند که این باجگیر افزار بهصورت ضعیف برنامهریزی شده است و مهاجمان در مورد روند رمزنگاری آن دروغ گفتند.

یادداشت این باجگیر افزار میگوید که فایلهای کاربران با استفاده از الگوریتم رمزگذاری DES رمزگذاری شدهاند اما درواقع این باجگیر افزار رمزنگاری دادهها را با استفاده از یک دنباله XOR که دارای ایمنی کمتری است انجام داده است و یک کپی از کلید رمزگشایی را بهصورت محلی بر روی سیستم قربانی در یک پوشه در مکان زیر ذخیره میکند:

%user%\AppData\Roaming\unname_1989\dataFile\appCfg.cfg

با استفاده از این اطلاعات، تیم امنیتی Velvet یک ابزار رمزگشایی رایگان برای این باجگیر افزار را ایجاد و منتشر کرده است[۴] که بهراحتی میتواند فایلهای رمزگذاری شده برای قربانیان باز کند بدون اینکه آنها مجبور به پرداخت هرگونه باج شوند.

محققان همچنین موفق به شکستن و دسترسی به سرورهای پایگاه داده MySQL و سرورهای فرمان و کنترل مهاجمان شدند و هزاران اطلاعات کاربری که در آنها ذخیره شده بود را استخراج کردند.

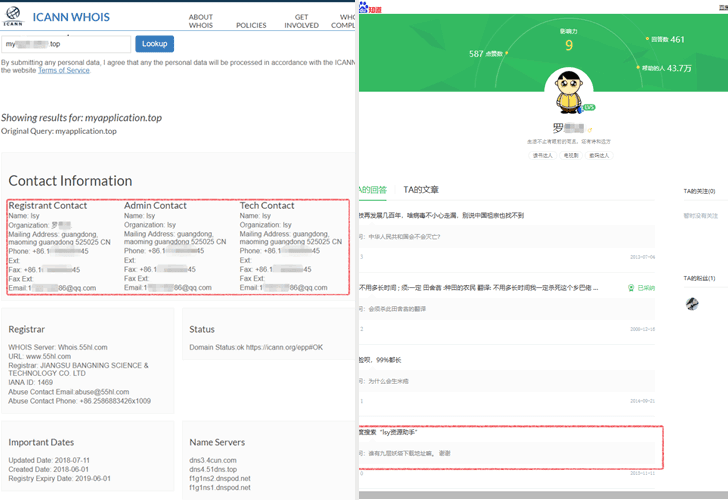

چه کسی پشت حمله این باجگیر افزار است؟ با استفاده از اطلاعات موجود در دسترس عموم، محققان یک مظنون را به نام Luo پیدا کردهاند که یک برنامهنویس نرمافزار حرفهای است و برنامههای کاربردی مانند Assistant Assistant LSY و LSY classic alarm v1.1 را نوشته است.

شمارهحساب QQ، شماره تلفن، شناسه Alipay و شناسههای پست الکترونیک این شخص مطابق با اطلاعاتی است که محققان با دنبال کردن حساب WeChat مهاجم جمعآوری کردهاند.

پس از مطلع شدن از این تهدید، WeChat همچنین حساب مهاجمان در سرویس خود را که برای دریافت پرداخت باج مورداستفاده قرار میگرفتند، به حالت تعلیق درآورده است.

محققان Velvet همچنین به سازمانهای مجری قانون در چین نیز برای تحقیقات بیشتر به همراه تمام اطلاعات دریافتی اطلاعرسانی کردند.

منابع

[۱] https://apa.aut.ac.ir/?p=2580

[۲] https://apa.aut.ac.ir/?p=2723

[۳] https://www.huorong.cn/info/1543934825174.html

[۴] https://www.huorong.cn/info/1543706624172.html

[۵] https://thehackernews.com/2018/12/china-ransomware-wechat.html

(۱) supply-chain

(۲) Crack

ثبت ديدگاه