گوگل اطلاعیههای جدیدی برای فروشگاه وب کروم خود ارائه کرده است که هدف آن ایمن کردن و شفافسازی هرچه بیشتر افزونههای کروم برای کاربران آنها است.

طی چند سال گذشته، افزایش قابلتوجهی در تعداد افزونههای موذی را شاهد بودیم[۱] که به نظر میرسید قابلیتهای مفیدی را ارائه میدهند، درحالیکه اسکریپتهای موذی پنهان در پسزمینه و بدون اطلاع کاربر اجرا میشوند.

بااینحال، بهترین بخش این است که گوگل از این مسائل آگاه است و بهطور فعال کار کرده تا روش مدیریت مرورگر وب کروم بر روی افزونهها را تغییر دهد.

در اوایل سال ۲۰۱۸، گوگل افزونههایی را که از اسکریپتهای mining ارزهای رمزنگاریشده استفاده میکردند را ممنوع کرد[۲] و سپس در ماه ژوئن ۲۰۱۸، این شرکت بهطور کامل نصبِ inline افزونههای کروم را غیرفعال کرد[۳]. این شرکت همچنین از فناوریهای یادگیری ماشین برای تشخیص و جلوگیری از افزونههای موذی استفاده کرده است.

برای انجام یک حرکت روبهجلو، گوگل روز دوشنبه ۱ اکتبر ۲۰۱۸ پنج تغییر عمده را رونمایی کرد[۴] که به کاربران کنترل بیشتری بر روی مجوزهای خاص میدهد، اقدامات امنیتی را اعمال و اکوسیستم را شفافتر میکند.

در اینجا تغییرات جدید گوگل در نسخه ۷۰ کروم آورده شده است، که قرار است در اواخر ماه اکتبر ۲۰۱۸ عرضه شود تا افزونهها را بیشتر ایمن کند.

۱) مجوزهای میزبان جدید برای افزونههای کروم

تاکنون، اگر یک افزونه درخواستی برای خواندن، نوشتن و تغییر دادن دادهها بر روی تمام وبسایتها داشته باشد، گزینهای وجود ندارد که کاربران بتواند بهطور صریح فهرستی از سایتهای مجاز یا غیرمجاز را برای دادن این اجازه، دستهبندی کنند.

James Wagner مدیر تولید افزونهها در کروم دراینباره میگوید: “درحالیکه مجوزهای میزبان هزاران مورد از پروندههای استفاده گسترده از افزونههای قدرتمند و خلاق را فعال کرده است، اما آنها همچنین منجر به طیف وسیعی از سوءاستفادهها، هم بهصورت موذیانه و هم بهصورت غیرعمدی خواهند شد. زیرا آنها به افزونهها اجازه میدهند که بهطور خودکار دادهها را در وبسایتها خوانده و تغییر دهند.”

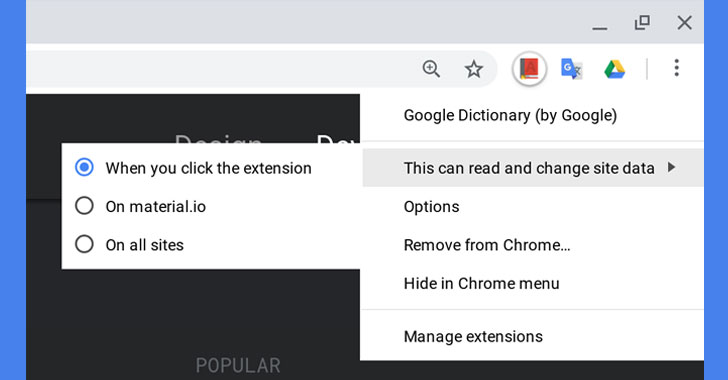

بااینحال، با انتشار نسخه ۷۰ مرورگر کروم (که در حال حاضر نسخه بتای آن عرضه شده است)، کاربران قادر خواهند بود کنترل کنند که چه زمانی و چگونه افزونههای کروم میتوانند به دادههای یک سایت دسترسی پیدا کنند، به آنها اجازه میدهد دسترسی برای همه سایتها را محدود کنند و در صورت لزوم دسترسی موقت به یک وبسایت خاص را تأمین کنند، یا مجوزها را برای یک مجموعه خاص از وبسایتها یا تمام سایتها فعال کنند.

همانطور که در تصویر بالا نشان داده شده است، راست کلیک بر روی یک افزونه نسخه ۷۰ کروم، یک منوی جدید را نشان میدهد که کاربران را قادر میسازد تا اجازه دهند که افزونه موردنظر “دادههای سایت موردنظر را خوانده یا تغییر دهد”. اگر چنین باشد، شما میتوانید یک گزینه را از بین گزینههای «هنگامیکه روی افزونه کلیک کنید»، «در وبسایت فعلی» یا «در همه سایتها» انتخاب کنید.

به توسعهدهندگان افزونههای کروم توصیه میشود که این تغییرات را در اسرع وقت بر روی محصولات خود اعمال کنند.

۲) گوگل کد Obfuscation را برای افزونههای کروم ممنوع کرده است.

این موضوع بر هیچکس پوشیده نیست که حتی پس از تمام اقدامات امنیتی در یک مکان، افزونههای کروم موذی راهی را برای دسترسی به فروشگاه وب کروم پیدا میکنند.

دلیل Obfuscation چیست؟ این تکنیک عمدتاً با هدف حفاظت از مالکیت فکری توسعهدهندگان نرمافزار ایجاد شده است که برنامهها را برای درک، شناسایی یا تجزیهوتحلیل سختتر میکند.

بااینحال، نویسندگان دژافزار اغلب از تکنیکهای بستهبندی یا Obfuscation استفاده میکنند تا کار اسکنرهای خودکار گوگل برای بررسی گسترش و تشخیص یا تجزیهوتحلیل کد موذی دشوار شود.

طبق گفته گوگل، بیش از ۷۰ درصد از “افزونههای موذی و نقضکننده سیاستها” که بلاک میشوند، شامل کد Obfuscation هستند. بااینحال، با کروم نسخه ۷۰، فروشگاه وب کروم دیگر اجازه نخواهد داد افزونههای با کد Obfuscation به این فروشگاه وارد شوند.

گوگل همچنین استدلال میکند که Obfuscation کد برای محافظت از کد توسعهدهندگان در برابر مهندسی معکوس واقعاً کافی نیست، زیرا کد جاوا اسکریپت همیشه در یک دستگاه کاربر بهصورت محلی اجرا میشود. همچنین، کدهایی که بهآسانی قابلدسترسی باشند، کارایی را افزایش میدهند.

تأییدیههای افزونه جدید به فروشگاه وب کروم نباید شامل کدهای Obfuscation شروعشده بهصورت فوری باشد و توسعهدهندگان برای خالی کردن افزونههای کروم از کدهای Obfuscation، ۹۰ روز وقت دارند، چه درون بسته یک افزونه باشد و چه از طریق وب بیرون آورده شده باشد.

۳) تصدیق دو-مرحلهای اجباری برای توسعهدهندگان

سال گذشته، شاهد موج جدیدی از حملات فیشینگ با هدف ربودن افزونههای مرورگر محبوب از طریق فیشینگ، و پسازآن بهروزرسانی آنها با کدهای موذی و گسترش دادن آنها به دهها میلیون نفر از کاربران بودیم[۵].

تصدیق دو-مرحلهای میتواند از این اتفاق جلوگیری کند. با شروع از ژانویه ۲۰۱۸، گوگل از توسعهدهندگان خواسته است تا تصدیق دو-مرحلهای را در حسابهای فروشگاه وب کروم خود فعال کنند[۶] تا خطر اینکه هکرها کنترل افزونههای آنها را در اختیار گیرند، کاهش یابد[۷].

Wagner دراینباره میگوید: “اگر افزونه شما محبوب شود، میتواند مهاجمانی که میخواهند آن را توسط ربودن حساب کاربری شما سرقت کنند، به سمت خود جذب کند[۸] و تصدیق ۲-مرحلهای یک لایه اضافی امنیتی با نیاز به یک گام تصدیق هویت ثانویه از گوشی شما و یا یک کلید امنیت فیزیکی است.”

۴) فرآیند بررسی افزونههای جدید

با کروم ۷۰، گوگل نیز شروع به بررسی دقیقتری از افزونههایی میکند که «مجوزهای قدرتمند» را درخواست میکنند.

علاوه بر این، این شرکت همچنین با دقت شروع به نظارت بر افزونهها با استفاده از یک کد از راه دور میزبان برای نشان دادن سریع تغییرات موذی کرده است[۹].

۵) نسخه Manifest جدید یعنی ۳ برای افزونههای کروم

گوگل همچنین قصد دارد تا نسخه جدیدی از نسخه Manifest پلتفرم افزونهها را (نسخه ۳) معرفی کند که هدف آن «تضمین امنیت، حفظ حریم خصوصی و عملکرد بیشتر» است.

گوگل نسخه ۳ Manifest را در سال ۲۰۱۹ معرفی خواهد کرد که محدوده API های آن را محدود میکند، مکانیزمهای کنترل را برای کاربران آسانتر میکند و از قابلیتهای وب جدید مانند Service Workers بهعنوان یک فرایند پسزمینه جدید پشتیبانی میکند.

با بیش از ۱۸۰،۰۰۰ افزونه در فروشگاه وب کروم، گوگل معتقد است که این تغییرات جدید باعث میشود بازدید از وب برای میلیونها کاربر امنتر شود.

منابع

[۱] https://apa.aut.ac.ir/?p=5242

[۲] https://apa.aut.ac.ir/?p=5433

[۳] https://thehackernews.com/2018/06/chrome-extension-intallation.html

[۴] https://security.googleblog.com/2018/10/trustworthy-chrome-extensions-by-default.html

[۵] https://thehackernews.com/2017/08/chrome-extension-for-web-developers.html

[۶] https://myaccount.google.com/signinoptions/two-step-verification/enroll-welcome

[۷] https://thehackernews.com/2018/09/mega-file-upload-chrome-extension.html

[۸] https://thehackernews.com/2017/07/chrome-extention-hacking-adware.html

[۹] https://thehackernews.com/2018/05/chrome-facebook-malware.html

[۱۰] https://thehackernews.com/2018/10/google-chrome-extensions-security.html

ثبت ديدگاه