باجگیر افزارها تبدیل به یک بازار سیاه چند میلیون دلاری برای مجرمان سایبری شدهاند و SamSam مثال خوبی برای اثبات این موضوع است.

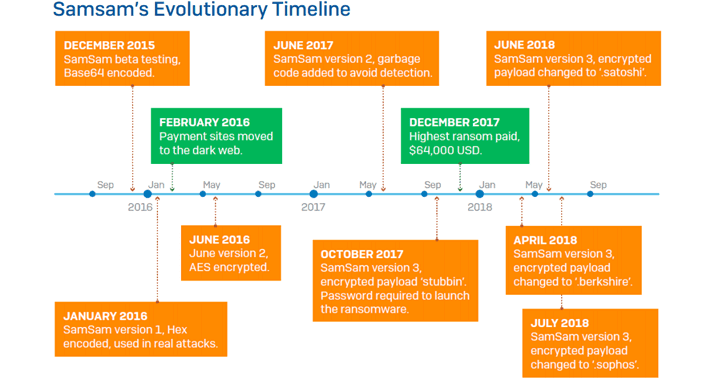

تحقیقات جدید نشان داد که باجگیر افزار SamSam تقریباً ۶ میلیون دلار از قربانیان خود از دسامبر ۲۰۱۵ تاکنون اخاذی کرده است. دسامبر ۲۰۱۵ زمانی بود که گروه سایبری پشت این باجگیر افزار شروع به توزیع این دژافزار در سطح اینترنت کرد.

محققان در Sophos آدرسهای بیتکوین متعلق به این مهاجمان را که در یادداشتهای باجخواهی در هر نسخه SamSam قرار داشت را ردیابی کردهاند و دریافتند که مهاجمان بیش از ۵٫۹ میلیون دلار از ۲۳۳ قربانی دریافت کردهاند و سود آنها همچنان در حال افزایش است و چیزی حدود ۳۰۰٫۰۰۰ دلار در ماه است.

در گزارش جدید منتشرشده توسط Sophos آمده است[۱]: “در کل، اکنون ۱۵۷ آدرس منحصربهفرد را شناسایی کردهایم که پرداختهای بهعنوان باج را دریافت کردهاندنداان و همچنین ۸۹ آدرس که برای یادداشتهای باجخواهی و فایلهای نمونه مورداستفاده قرارگرفتهاند که تاکنون پرداختی به آنها انجام نشده است.”

حملات باجگیر افزار SamSam

آنچه SamSam را از دیگر انواع باجگیر افزار متمایز میکند این است که SamSam از طریق روش بدون برنامهریزی کمپینهای پست الکترونیکِ اسپم توزیع نمیشود؛ بهجای آن، مهاجمان هدفهای بالقوه را انتخاب میکنند و سیستمهای آنها را بهصورت دستی آلوده میکنند.

حملهکنندگان ابتدا RDP را بر روی یک سیستم در معرض خطر قرار میدهند، یا با انجام حمله brute force یا با استفاده از خریداری اطلاعات حسابهای کاربری دزدیدهشده از dark web و سپس تلاش میکنند بهصورت استراتژیک باجگیر افزار SamSam را در سراسر شبکه با بهرهبرداری از آسیبپذیریها در سایر سیستمها پیادهسازی کنند.

SamSam برخلاف دیگر باجگیر افزارهای شناختهشده مانند [۱]WannaCry و [۲]NotPetya ، دارای هیچگونه ویژگیهای کرم-مانند(۱) یا ویروس برای گسترش خود نمیباشد. در عوض، این باجگیر افزار به افراد واقعی برای گسترش خود متکی است.

هنگامیکه آنها در کل شبکه هستند، این باجگیر افزار دادههای سیستم را رمزگذاری میکند و در عوضِ کلیدهای رمزگشایی، تقاضای پرداخت مبلغ زیادی باج در واحد بیتکوین (معمولاً بیش از ۵۰،۰۰۰ دلار است که بسیار بالاتر از حد طبیعی است) میکند.

“یک سیستم چندلایه(۲) اولویتبندی اطمینان حاصل میکند که این باجگیر افزار ابتدا اطلاعات ارزشمند را رمزگذاری میکند، اما درنهایت نیز همهچیز را که در لیست بسیار کوتاه فایلهای مربوط به سیستمعامل ویندوز نیست را نیز رمزگذاری میکند.”

“این روش دارای مزایای متعددی است: بهعنوان یک حمله دستی(۳)، هیچگونه خطری خارج شدن کنترل گسترش یافتن آن را تهدید نمیکند. همچنین به مهاجم اجازه میدهد تا اهداف را گلچین کند؛ با دانستن اینکه کدام کامپیوتر رمزگذاری شده است.”

باجگیر افزار SamSam اهداف خود را با دقت انتخاب میکند.

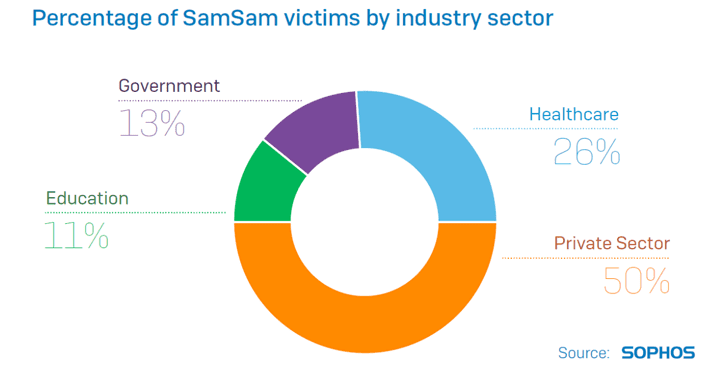

SamSam از دسامبر ۲۰۱۵ بهطور قابلتوجهی برخی از سازمانهای بزرگ، ازجمله دولت شهر آتلانتا، وزارت حملونقل کلرادو، چندین بیمارستان[۴] و مؤسسات آموزشی[۵] مانند دانشگاه ایالتی Mississippi Valley را هدف قرار داده است.

تاکنون، بزرگترین باجی که یک قربانی پرداخت کرده است، به ارزش ۶۴۰۰۰ دلار است که به میزان قابلتوجهی در مقایسه با دیگر خانوادههای باجگیر افزار زیاد است.

ازآنجاییکه قربانیان SamSam گزینه دیگری برای بازگرداندن فایلهای رمزگذاری شده خود نمیبینند، درصد قابلتوجهی از قربانیان باج درخواستی را پرداخت میکنند و این کار این حمله را مؤثرتر میکند.

به گفته Sophos، ۷۴ درصد از سازمانهای قربانیِ شناختهشده توسط شرکتهای امنیتی در ایالاتمتحده، کانادا، انگلستان و خاورمیانه شناسایی شدهاند.

برای محافظت در برابر چنین تهدیدی، به کاربران و سازمانها توصیه میشود که از فایلهای مهم خود پشتیبان منظم انجام دهند، از تصدیق هویت چندمرحلهای استفاده کنند، دسترسی به RDP را بر روی پورت ۳۳۸۹ محدود کنند و همیشه سیستمها و نرمافزارهای خود را بهروز نگه دارند.

منابع

[۱]https://www.sophos.com/en-us/medialibrary/PDFs/technical-papers/SamSam-The-Almost-Six-Million-Dollar-Ransomware.pdf

[۲] https://apa.aut.ac.ir/?p=2580

[۳] https://apa.aut.ac.ir/?p=2723

[۴] https://thehackernews.com/2016/04/hospital-ransomware.html

[۵] https://thehackernews.com/2016/06/university-ransomware.html

[۶] https://thehackernews.com/2018/07/samsam-ransomware-attacks.html

(۱) worm-like

(۲) multi-tiered

(۳) manual

ثبت ديدگاه