دژافزار امضاشده دیجیتالی در سالهای اخیر بهمنظور مخفی کردن نیتهای موذیانه بسیار رایج شده است[۱].

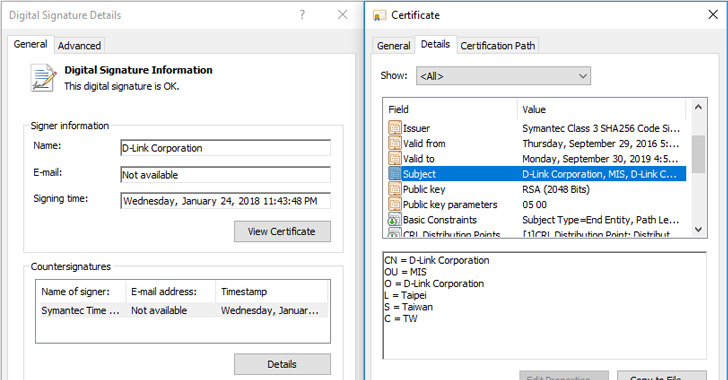

محققان امنیتی یک کمپین جدید دژافزاری را شناسایی کردهاند که از گواهیهای دیجیتال معتبر دزدیدهشده از شرکتهای فنآوری تایوانی، ازجمله D-Link بهمنظور امضای دژافزار خود و تبدیل آنها به برنامههای قانونی سوءاستفاده میکنند.

همانطور که میدانید، گواهینامههای دیجیتالی که توسط یک مرجع صدور گواهی مورد اعتماد(۱) (CA) صادر میشوند، بهصورت رمزنگاری(۲) برنامهها و نرمافزارهای کامپیوتری را امضا میکنند که توسط رایانه شما برای اجرای این برنامهها بدون هیچ پیام هشداری مورد اعتماد قرار میگیرند.

بااینحال، نویسندگان دژافزار و هکرها که همیشه در جستجوی تکنیکهای پیشرفته برای دور زدن راهحلهای امنیتی هستند، در سالهای اخیر از گواهینامههای دیجیتالی قابلاعتماد سوءاستفاده کردهاند.

هکرها از گواهینامههای امضاشدهی در معرض خطر(۳) مرتبط با فروشندگان نرمافزارهای قابلاعتماد استفاده میکنند که کد موذی خود را امضا کنند تا احتمال اینکه دژافزارِ آنها در شبکههای سازمانی مورد هدف و دستگاههای مصرفی(۴) شناسایی شود، کاهش یابد.

محققان امنیتی از ESET اخیراً دو خانواده دژافزار را شناسایی کردند[۲] که قبلاً در اختیار گروه سایبری جاسوسی BlackTech بوده و با استفاده از گواهیهای دیجیتالی معتبر متعلق به تولیدکننده تجهیزات شبکه D-Link و یک شرکت امنیتی تایوانی دیگر به نام Changing Information Technology امضا میشدند.

اولین دژافزار که Plead نامیده میشود، یک درپشتی کنترل از راه دور است که برای سرقت اسناد محرمانه و جاسوسی بر روی کاربران طراحی شده است.

دومین دژافزار همچنین یک دزد کلمه عبور[۳] است که برای جمعآوری کلمات عبور ذخیرهشده از گوگل کروم، مایکروسافت اینترنت اکسپلورر، Microsoft Outlook و موزیلا فایرفاکس طراحی شده است.

محققان به هر دو شرکت D-link و Changing Information Technology در مورد این موضوع هشدار دادند و این شرکتها گواهینامههای دیجیتالی آسیبپذیر را در تاریخ ۳ ژوئیه و ۴ ژوئیه ۲۰۱۸ لغو کردند.

ازآنجاییکه اکثر نرمافزارهای آنتیویروس نمیتوانند اعتبار گواهی را حتی زمانی که شرکتها امضاء گواهینامه خود را لغو کنند، بررسی کنند؛ هکرهای BlackTech همچنان از گواهیهای مشابه برای امضای ابزارهای موذی خود استفاده میکنند.

محققان دراینباره گفتند: “توانایی در معرض خطر قرار دادن چندین شرکت فناوری تایوانی و استفاده مجدد از گواهینامههای امضای آنها در حملات نشان میدهد که این گروه بسیار متخصص و متمرکز بر روی این موضوع هستند.”

این اولین بار نیست که هکرها از گواهی معتبر برای امضای دژافزار خود استفاده کردهاند. کرم Stuxnet که در سال ۲۰۰۳ تأسیسات پردازش هستهای ایران را مورد هدف قرار داد نیز از گواهیهای دیجیتال معتبر استفاده کرد [۴].

همچنین، حمله CCleaner در سال ۲۰۱۷ که هکرها نرمافزار اصلی CCleaner را دانلودهای آلودهشده جایگزین کرده بودند به علت بهروزرسانی نرمافزار، بهصورت دیجیتالی امضاشده امکانپذیر شد[۵].

منابع

[۱] https://thehackernews.com/2017/11/malware-digital-certificate.html

[۲]https://www.welivesecurity.com/2018/07/09/certificates-stolen-taiwanese-tech-companies-plead-malware-campaign

[۳] https://apa.aut.ac.ir/?p=3074

[۴] https://thehackernews.com/2014/06/stuxnet-like-havex-malware-strikes.html

[۵] https://apa.aut.ac.ir/?p=3056

[۶] https://thehackernews.com/2018/07/digital-certificate-malware.html

(۱) trusted certificate authority

(۲) cryptographically

(۳) compromised

(۴) consumer

ثبت ديدگاه