به نظر میرسد هکرهای خبره روش انجام عملیات هدفمند سایبری خود را تغییر داده و بهجای سرمایهگذاری بر روی آسیبپذیریهای روز صفر و توسعه بدافزارها؛ شروع به استفاده از بدافزارهای تولیدشده بهصورت آماده مانند script kiddies کردند.

این امکان وجود دارد که این یک حرکت هوشمندانه از طرف مهاجمان تحت حمایت دولتها باشد تا بدین طریق از شناسایی شدن توسط دیگران جلوگیری کنند.

محققان امنیتی از چندین شرکت امنیتی، ازجمله Arbor Networks و FireEye، بهطور مستقل مجموعهای از کمپینهای بدافزاری را کشف کردند که بهطور عمده صنایع هوافضا، پیمانکاران بخش دفاعی و بخشهای تولیدی را در کشورهای مختلف ازجمله ایالاتمتحده، تایلند، کره جنوبی و هند مورد هدف قرار دادهاند[۱و۲].

چه چیزی در این میان مشترک است؟ تمامی این حملات که توسط گروههای هکری مختلف انجام میشود، درنهایت بدافزاری از نوع دزدیدن کلمه عبور و دادهها به نام FormBook را بر روی سیستمهای مورد هدف نصب میکنند.

FormBook یک بدافزار از نوع “بدافزار بهعنوان سرویس(۱)” است که یک بدافزار مقرونبهصرفه و از نوع دزدیدن اطلاعات است که در بیشتر وبسایتهایی که در زمینه هک فعالیت میکنند از سال ۲۰۱۶ تبلیغ میشود.

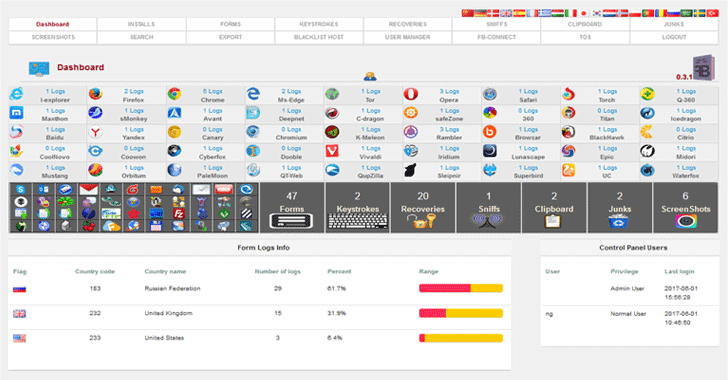

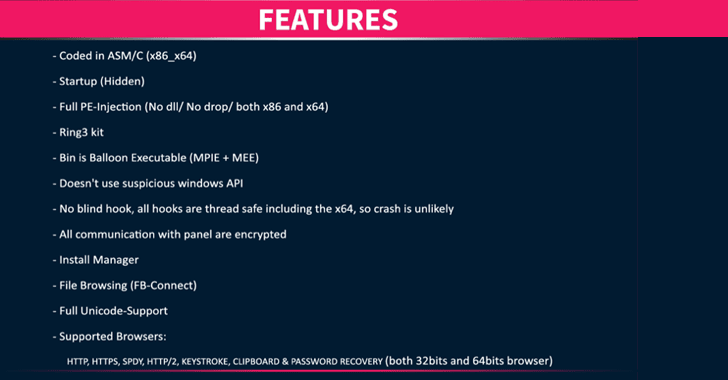

هر کسی میتواند بدافزار FormBook را تنها با قیمت ۲۹ دلار در هفته یا ۵۰ دلار در ماه اجاره کند، که این بدافزار گسترهای از قابلیتهای جاسوسی پیشرفته را بر روی ماشینهای مورد هدف ارائه میدهد که شامل ثبت کلیدهای فشردهشده توسط کاربر، دزدیدن کلمه عبور، استراق سمع شبکه، ذخیره تصویر دسکتاپ، دزدیدن فرمهای وب و غیره میشود.

بر طبق گفته محققان، مهاجمان در هر کمپینی عمدتاً از پستهای الکترونیک بهمنظور گسترانیدن بدافزار FormBook و توسط افزودن یک ضمیمه به شکلهای مختلف (شامل یک PDF حاوی لینکهای دانلود مخرب، فایلهای XLS یا DOC به همراه macorsهای مخرب و فایلهای آرشیویZIP ،RAR ، ACE و ISO شامل payloadهای مخرب) در پست الکترونیک مربوطه استفاده میکنند.

هنگامیکه این بدافزار بر روی یک سیستم هدف نصب میشود، خود را به فرآیندهای مختلف تزریق میکند و شروع به ذخیره کلیدهای فشردهشده و استخراج کلمات عبور ذخیرهشده و سایر اطلاعات حساس از برنامههای مختلف (ازجمله Google Chrome، فایرفاکس، اسکایپ، Safari ،Vivaldi، Q-360 ،Microsoft Outlook ،Mozilla Thunderbird ،۳D-FTP ،FileZilla و WinSCP) میکند.

FormBook بهطور مداوم تمام دادههای سرقت شده را به یک سرور فرماندهی و کنترلِ(۲) از راه دور (C2) ارسال میکند و همچنین اجازه میدهد تا مهاجم دستورات دیگری را بر روی سیستم هدف اجرا کند، ازجمله فرایندهای روشن کردن، خاموش کردن و راهاندازی مجدد سیستم و سرقت کوکیها.

FireEye میگوید: “یکی از جالبترین ویژگیهای این بدافزار این است که ماژول ntdll.dll ویندوز را از روی دیسک میخواند، بهطور مستقیم عملکردهای صادراتی آن را فرا میخواند و مکانیزمهای مونیتور کردن API را بیتأثیر میکند. نویسنده بدافزار این روش را “روش جزیره لاگوس “مینامد (که گفته میشود از یک rootkit userland با همین نام گرفته شده است).”

بر طبق گفته محققان، همچنین دیده شده است که در چند هفته گذشته FormBook شروع به دانلود خانوادههای دیگر بدافزارها نظیر NanoCore کرده است.

مهاجمان همچنین میتوانند از دادههایی که بهطور موفقیتآمیز و توسط FormBook جمعآوریشدهاند بهمنظور انجام دیگر فعالیتهای محرمانه نظیر سرقت هویت، کلاهبرداریهای از نوع phishing، کلاهبرداریهای بانکی و اخاذی استفاده کنند.

FormBook نه بدافزار پیچیدهای است و نه تشخیص دادن آن توسط نرمافزارهای تشخیصی مشکل است، بنابراین بهترین راه برای محافظت از خود در برابر این بدافزار، داشتن یک نرمافزار آنتیویروس خوب بر سیستم است و البته باید همیشه آن را بهروز نگه دارید.

منابع

[۱] https://www.arbornetworks.com/blog/asert/formidable-formbook-form-grabber

[۲]https://www.fireeye.com/blog/threat-research/2017/10/formbook-malware-distribution-campaigns.html

[۳] https://thehackernews.com/2017/10/formbook-password-stealer.html

(۱) malware-as-as-service

(۲) command and control

ثبت ديدگاه