گروهی از هکرهای ناشناخته که از سرور دانلود CCleaner برای گسترانیدن یک نسخه مخرب از این نرمافزار محبوب بهینهسازی سیستم استفاده کرده بودند، حداقل ۲۰ شرکت بزرگ بینالمللی فناوری را با استفاده از یک payload دومرحلهای هدف قرار دادند.

در اوایل هفته جاری، هنگامیکه مورد حمله واقع شدن CCleaner گزارش شد[۱]، محققان به کاربران اطمینان دادند که این بدافزار هیچگونه مرحله ثانویهای نداشته و کاربران آلوده شده میتوانند بهسادگی و با بهروزرسانی نرمافزار خود از دست این نرمافزار مخرب خلاص شوند.

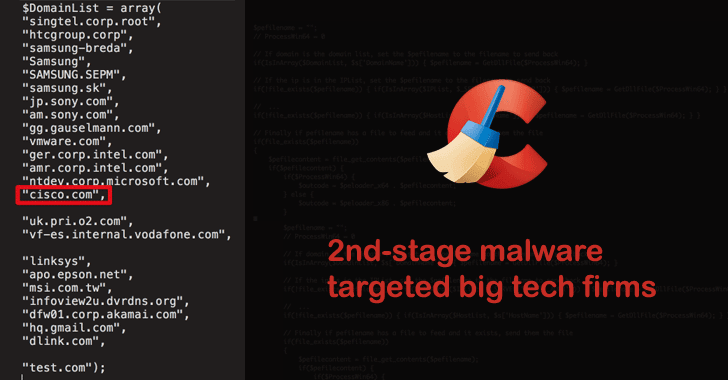

بااینحال، در جریان تجزیهوتحلیل سرور C2 متعلق به مهاجمان، که با نسخههای مخرب CCleaner در ارتباط است، محققان امنیتی از گروه Talos شرکت سیسکو، شواهدی از یک payload ثانویه (GeeSetup_x86.dll، یک ماژول در پشتی سبکوزن) کشف کردند[۲] که به یک لیست خاص از رایانهها و بر پایه نامهای دامنه محلی تحویل داده میشد.

شرکتهای آلودهشده

بر اساس یک لیست از پیش تعریفشده در تنظیمات سرور C2، این حمله بهمنظور پیدا کردن رایانهها در داخل شبکههای شرکتهای فنآوری بزرگ و انتقال payload ثانویه، طراحی شده بود. شرکتهای هدف شامل این موارد هستند:

- Microsoft

- Cisco

- Intel

- Samsung

- Sony

- HTC

- Linksys

- D-Link

- Akamai

- VMware

در این پایگاه داده، محققان فهرستی نزدیک به ۷۰۰٫۰۰۰ دستگاه دارای در پشتی را که آلوده به نسخه مخرب CCleaner یا همان مرحله اول payload بودند پیدا کردند. همچنین محققان ۲۰ ماشین که به payload ثانویه آلوده بودند را نیز کشف کردند تا بتوانند پایگاه قویتری بر روی آنها ایجاد کنند.

هکرهای CCleaner بهطور خاص این ۲۰ ماشین را بر اساس نام دامنه خود، آدرسهای IP و نام میزبان انتخاب کردند. محققان بر این باورند که بدافزار ثانویه احتمالاً برای جاسوسیهای صنعتی طراحی شده است.

بدافزار CCleaner به یک گروه هکری چینی متصل است.

به گفته محققانِ شرکت کاسپرسکی، بدافزار CCleaner در برخی از کدها با کدهای ابزارهای هکِ استفادهشده توسط یک گروه هک چینی پیشرفته به نام Axiom، که به نامهای APT17، گروه ۷۲، DeputyDog ،Tailgater Team ،Hidden Lynx یا AuroraPanda نیز شناخته میشود، مشترک است.

مدیرکل تحقیقات و تجزیهوتحلیل جهانی در آزمایشگاه کاسپرسکی دراینباره گفته است[۳]: “تروجان تزریقشده به CCleaner، با ابزارهای مختلفی که توسط یکی از گروههای APT از Axiom APT ‘umbrella’ استفاده میشود، دارای کدهای مشترک است.”

محققان سیسکو همچنین یادآور میشوند که یک فایل پیکربندی روی سرور مهاجم برای منطقه زمانی چین تنظیم شده است که نشان میدهد چین میتواند منبع حمله CCleaner باشد. بااینحال، این شواهد تنها برای اثبات این موضوع کافی نیست.

محققان Talos همچنین گفتهاند که آنها قبلاً به شرکتهای فنآوری آلودهشده در مورد این نفوذ احتمالی اطلاع دادهاند.

پاک کردن نسخه مخرب CCleaner از روی سیستم کمکی نمیکند.

تنها حذف کردن نرمافزار CCleaner از روی سیستمهای آلودهشده برای خلاص شدن از دست payload ثانویه این بدافزار کافی نخواهد بود و سرور C2 مهاجمان همچنان فعال است.

بنابراین، به شرکتهای تحت تأثیر که کامپیوترهایشان توسط نسخه مخرب CCleaner آلوده شده است، بهشدت توصیه میشود تا سیستمهای خود را توسط نسخههای پشتیبان به قبل از آلوده شدن توسط نسخه مخرب برگردانند.

محققان در این رابطه میگویند: “این یافتهها نیز توصیههای قبلی ما را پشتیبانی و تقویت میکنند که کسانی که تحت تأثیر این حمله زنجیره تأمین قرار گرفتهاند نباید بهراحتی نسخه آسیبدیده CCleaner را حذف یا به آخرین نسخه ارتقاء دهند اما باید از پشتیبان گیری یا سیستمهای reimage استفاده کنند تا اطمینان حاصل شود که آنها نهتنها نسخه دارای در پشتی CCleaner، بلکه هرگونه نرمافزار مخرب دیگری که ممکن است در سیستم قرار داشته باشد را از بین بردهاند.”

نسخه ۳۲ بیتی و تحت ویندوز CCleaner v5.33.6162 و CCleaner Cloud v1.07.3191 توسط نرمافزارهای مخرب تحت تأثیر قرار گرفته است و کاربران آسیبدیده باید نرمافزار خود را به نسخه ۵٫۳۴ یا بالاتر ارتقا دهند [۴].

منابع

[۱] https://apa.aut.ac.ir/?p=3046

[۲] http://blog.talosintelligence.com/2017/09/ccleaner-c2-concern.html

[۳] https://twitter.com/craiu/status/910059453948579840

[۴] https://www.piriform.com/ccleaner/download

[۵] http://thehackernews.com/2017/09/ccleaner-malware-hacking.html

ثبت ديدگاه