محققان امنیتی یک دژافزار را کشف کردهاند که سیستمها را با یک miner ارزهای رمزنگاریشده یا یک باجگیرافزار آلوده میکند، بسته به اینکه کدام یک از این دو میتواند سودآورتر باشد.

درحالیکه باجگیرافزار[۱] نوعی دژافزار است که کامپیوتر شما را قفل میکند و از دسترسی شما به دادههای رمزگذاری شده جلوگیری میکند تا زمانی که شما یک مبلغ باج برای دریافت کلید رمزگشایی موردنیاز برای رمزگشایی فایلهای خود پرداخت کنید، minerهای ارزهای رمزنگاریشده[۲] از قدرت پردازنده سیستم آلوده برای mine کردن ارزهای دیجیتال استفاده میکنند[۳].

هر دو حملات مبتنی بر mining ارزهای رمزنگاریشده و باجگیرافزار تاکنون جزو تهدیدهای بزرگ در سال جاری بودند و شباهتهای زیادی دارند، مانند اینکه هر دو حمله غیر پیچیده(۱) هستند، برای به دست آوردن پول از کاربران غیر هدفمند مورداستفاده قرار میگیرند و شامل ارزهای دیجیتال میشوند.

بااینحال، ازآنجاکه قفلکردن کامپیوتر برای باجگیری درصورتیکه قربانیان نیازی به دادههایشان نداشته باشند، همیشه پرداخت پول را تضمین نمیکند؛ در ماههای گذشته مجرمان سایبری بهعنوان یک روش استخراج پول از طریقِ کامپیوترِ قربانیان بیشتر به mining ارزهای رمزنگاریشده گرایش پیدا کردهاند.

محققان در شرکت امنیتی کاسپرسکی یک نوع جدید از خانواده باج گیرافزارهای Rakhni را کشف کردهاند[۴] که در حال حاضر ارتقا یافته است تا توانایی mining ارزهای رمزنگاریشده را نیز داشته باشد.

دژافزار Rakhni به زبان برنامهنویسی Delphi نوشته شده است و با استفاده از فایل MS word بهعنوان ضمیمهی پستهای الکترونیکِ از نوع phishing گسترش مییابد که اگر باز شود، قربانی را مجبور میکند که سند موردنظر را ذخیره و ویرایش آن را فعال کند.

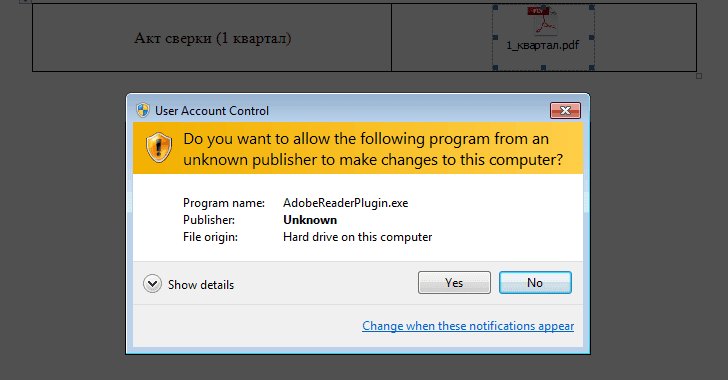

این سند حاوی یک آیکون PDF است که اگر بر روی آن کلیک شود، یک فایل اجرایی موذی بر روی کامپیوتر قربانی اجرا میشود و بلافاصله پس از اجرا یک پیام جعلی را نمایش میدهد و قربانیان را فریب میدهد که یک فایل سیستمی برای باز کردن این سند موردنیاز است.

چگونه این دژافزار تصمیم میگیرد که چه کاری انجام دهد؟

بااینحال، در پسزمینه، این دژافزار بسیاری از بررسیهای anti-VM و anti-sandbox را انجام میدهد تا تصمیم بگیرد که آیا میتواند بدون شناسایی شدن سیستم را آلوده کند یا نه. در صورت برقرار بودن تمامی شرایط، این دژافزار سپس بررسیهای بیشتر را برای payload آلودهکننده نهایی که یک باجگیر افزار باشد یا یک miner انجام میدهد.

- نصب باجگیر افزار-اگر سیستم هدف دارای پوشه Bitcoin در بخش AppData باشد.

قبل از رمزگذاری فایلها با الگوریتم رمزنگاری RSA-1024، دژافزار تمام فرایندها را که با یک لیست از پیش تعریفشده از برنامههای محبوب، مطابقت دارد متوقف میکند و سپس یک یادداشت باجخواهی را از طریق یک فایل متنی نمایش میدهد.

- نصب miner ارزهای رمزنگاریشده-اگر پوشه Bitcoin وجود نداشته باشد و دستگاه دارای بیش از دو پردازنده منطقی(۲) باشد.

اگر سیستم با یک miner ارزهای رمزنگاریشده آلوده شود، از ابزار MinerGate برای mine کردن ارزهای رمزنگاریشده Monero یا XMR ،Monero Original یا XMO و Dashcoin یا DSH در پسزمینه استفاده میکند.

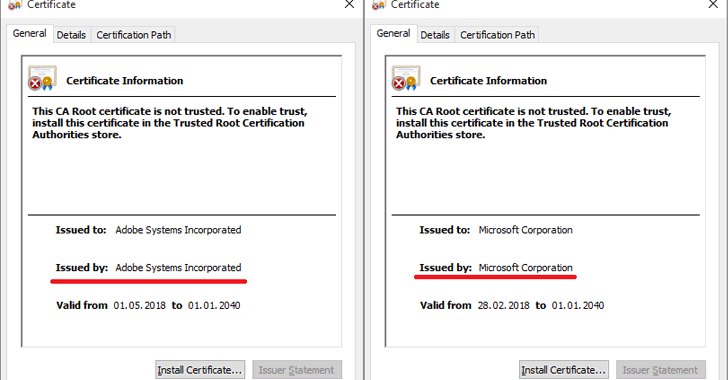

علاوه بر این، این دژافزار از ابزار CertMgr.exe برای نصب گواهینامههای جعلی ریشه استفاده میکند که ادعا میشود توسط Microsoft Corporation و Adobe Systems Incorporated صادر شدهاند و از این طریق تلاش میکند تا miner را بهعنوان یک فرآیند مورد اعتماد جا بزند.

- مؤلفه کرم را فعال میکند، اگر هیچ پوشه Bitcoin ای وجود نداشته باشد و فقط یک پردازنده منطقی وجود داشته باشد.

این جزء به دژافزار کمک میکند تا خود را بر روی تمام رایانههای واقع در شبکه محلی با استفاده از منابع مشترک کپی کند.

محققان دراینباره میگویند: “برای هر رایانه ذکرشده در فایل، ترویان بررسی میکند که آیا پوشه Users به اشتراک گذاشته شده است یا خیر، و اگر اینگونه بود، دژافزار خود را به پوشه AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup برای هر کاربرِ در دسترس کپی میکند.”

صرفنظر از اینکه چه نوع از ۳ روش آلودگی ذکرشده در بالا انتخاب شود، دژافزار بررسی میکند که یکی از فرآیندهای لیست شدهی آنتیویروس در حال اجراست یا نه. اگر هیچ فرآیندی توسط آنتیویروس در سیستم در حال اجرا نبود، دژافزار چندین دستور cmd را در تلاش برای غیرفعال کردن Windows Defender اجرا میکند.

در این دژافزار یک ویژگی جاسوسی نیز وجود دارد.

محققان میگویند: یکی دیگر از واقعیتهای جالب این است که این دژافزار برخی از قابلیتهای جاسوسی را نیز دارد. پیامهای آن حاوی لیستی از فرآیندهای در حال اجرا و یک ضمیمه همراه با یک اسکرینشات است.

این نوع از دژافزار عمدتاً در روسیه (۹۵٫۵ درصد) کاربران را هدف قرار داده است، درحالیکه تعداد کمی از این آلودگیها نیز در قزاقستان (۱٫۳۶ درصد)، اوکراین (۰٫۵۷ درصد)، آلمان (۰٫۴۹ درصد) و هند (۰٫۴۱ درصد) گزارش شده است.

بهترین راه برای جلوگیری از آسیب دیدن توسط چنین حملاتی این است که در ابتدا هرگز فایلهای مشکوک و لینکها را در یک پست الکترونیک مشکوک باز نکنید. همچنین همیشه یک نسخه پشتیبان از دادههای خود داشته باشید و یک نرمافزار ضدویروس و بهروز شده نیز بر روی سیستم خود داشته باشید.

منابع

[۱] https://apa.aut.ac.ir/?p=2580

[۲] https://apa.aut.ac.ir/?p=4224

[۳] https://thehackernews.com/2017/07/cashout-bitcoin-ransomware.html

[۴] https://securelist.com/to-crypt-or-to-mine-that-is-the-question/86307

[۵] https://thehackernews.com/2018/07/cryptocurrency-mining-ransomware.html

(۱) non-sophisticated

(۲) logical

ثبت ديدگاه