محققان امنیتی یک کمپین جدید بدافزاری را در سطح اینترنت کشف کردهاند که یک بدافزار پیشرفته از نوع باتنت را با استفاده از حداقل سه آسیبپذیری اخیر در مایکروسافت آفیس منتشر میکند.

این بدافزار که Zyklon نامیده شده است یک بدافزار همراه با تمامی ویژگیهای لازم است که بعد از نزدیک به ۲ سال مجدداً ظاهر شده است که در ابتدا سیستمهای مخابراتی، بیمهها و سرویسهای خدماتی را هدف قرار داده بود.

بدافزار Zyklon از اوایل سال ۲۰۱۶ فعال است و یک بدافزار از نوع باتنت و HTTP است که با سرورهای فرماندهی و کنترل خود از طریق شبکه ناشناس Tor ارتباط برقرار میکند و اجازه میدهد تا مهاجمان از راه دور keylogها، اطلاعات حساس مانند کلمه عبور ذخیرهشده در مرورگرهای وب و پستهای الکترونیک مشتریان خود را سرقت کنند.

همچنین بدافزار Zyklon قادر است تا افزونههای دیگری را نیز اجرا کند که شامل استفاده مخفیانه از سیستمهای آلودهشده برای حملات DDoS و mine کردن ارزهای رمزنگاری میشود.

نسخههای مختلف بدافزار Zyklon که قبلاً کشف شده بودند در بازارهای محبوب زیرزمینی به قیمت ۷۵ دلار (با build نرمال) و ۱۲۵ دلار (با build همراه با Tor) تبلیغ میشدند.

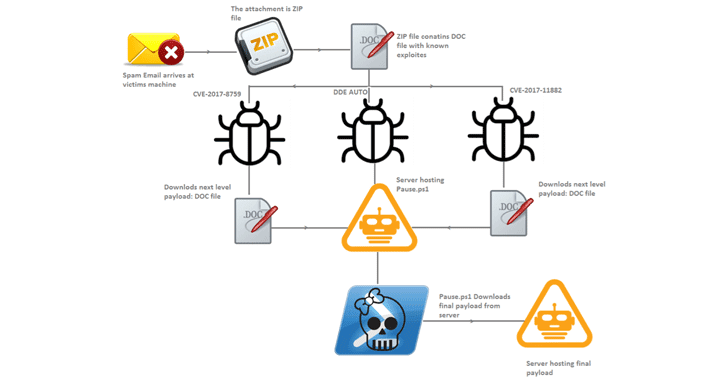

بر اساس گزارش اخیراً منتشرشده توسط FireEye، مهاجمانِ در پشت این کمپین از سه آسیبپذیری زیر در مایکروسافت آفیس استفاده میکنند تا یک اسکریپت PowerShell را بر روی کامپیوترهای هدف اجرا کنند تا بدین طریق payload نهایی را از سرور C&C خود دانلود کنند[۱].

- آسیبپذیری RCE در .NET Framework به نام CVE-2017-8759: این آسیبپذیری اجرای کد دلخواه از راه دور هنگامی به وجود میآید که Microsoft .NET Framework ورودیهای غیرقابلاعتماد را پردازش میکند. این آسیبپذیری به یک مهاجم اجازه میدهد تا کنترل یک سیستم آلودهشده را از طریق گول زدن قربانیان به باز کردن یک فایل دارای پرونده مخرب و دستکاریشده که از طریق پست الکترونیک فرستاده شده است، در اختیار گیرند[۲].

- آسیبپذیری RCE در مایکروسافت آفیس به نام CVE-2017-11882: این یک نقص تخریب حافظه ۱۷ ساله است که مایکروسافت آن را در ماه در نوامبر ۲۰۱۷ بهروزرسانی کرد[۳] که به یک مهاجم از راه دور اجازه میداد تا کدهای مخرب را بر روی سیستمهای مورد هدف اجرا کند بدون اینکه پس از باز شدن سندِ مخرب نیازی به تعامل با کاربر موردنظر باشد[۴].

- پروتکل تبادل داده پویا[۵] (بهرهبردار DDE): این تکنیک به مهاجمین اجازه میدهد تا از یک ویژگی در مایکروسافت آفیس به نام DDE سوءاستفاده کنند تا یک کد را از راه دور و بر روی دستگاههای هدف و بدون نیاز به فعال شدن Macro یا تخریب حافظه، اجرا کنند[۶].

همانطور که توسط محققان توضیح داده شده است، مهاجمان بهطور فعال از این سه آسیبپذیری برای ارائه بدافزار Zyklon با استفاده از پستهای الکترونیک فیشینگ استفاده میکنند که بهطورمعمول پیوست آن یک فایل ZIP است که دارای یک فایل مخرب مایکروسافت آفیس است.

این فایل مخرب پس از باز شدن، به یکی از آسیبپذیریهای اشارهشده مجهز میشود و بلافاصله یک اسکریپت PowerShell را اجرا میکند که درنهایت payload نهایی (برای مثال بدافزار Zyklone) را بر روی رایانه آلودهشده بارگیری میکند.

محققان FireEye گفتند: “در تمام این تکنیکها، یک دامنه مشابه برای بارگیری payload سطح بعدی (Pause.ps1) استفاده میشود که یک اسکریپت PowerShell دیگر است که بهصورت Base64 کدگذاری شده است. اسکریپت Pause.ps1 مسئول حلوفصل APIهای موردنیاز برای تزریق کد است. این اسکریپت همچنین شامل یک shelcode قابل تزریق است. کد تزریقشده مسئول بارگیری مجدد payload نهایی از سرور است. payload مرحله نهایی یک PE قابلاجرا است که توسط .Net framework کامپایل شده است.”

این نکته جالبتوجه است که اسکریپت PowerShell به یک آدرس IP بدون نقطه متصل میشود (برای مثال: http: // 3627732942) تا payload نهایی را بارگیری کند.

آدرس IP بدون نقطه چیست؟ آدرسهای IP بدون نقطه که گاهی اوقات با عنوان آدرس Decimal نامیده میشوند، مقادیر decimal از آدرسهای IPv4 (که بهصورت نماد dotted-quad نمایش داده میشوند.) هستند. تقریباً تمام مرورگرهایِ وبِ مدرن هنگامیکه یک آدرس http را که همراه با مقادیر decimal هستند باز میکنند، آدرس IP موردنظر را که بهصورت decimal است به آدرس IPV4 معادل resolve میکنند.

برای مثال آدرس IP گوگل که بهصورت ۲۱۶٫۵۸٫۲۰۷٫۲۰۶ است همچنین میتواند بهصورت http://3627732942 و با مقادیر decimal نمایش داده شود.

بهترین راه محافظت از خود و سازمانتان در برابر چنین حملات مخربی این است که همیشه نسبت به هر سند ناخواستهی ارسالشده از طریق پست الکترونیک مشکوک باشید و هرگز بر روی لینکِ درون آن اسناد کلیک نکنید مگر اینکه نسبت به فرستنده آن مطمئن باشید.

مهمتر از همه، همیشه نرمافزارها و سیستمهای خود را بهروز نگه دارید، زیرا مهاجمان آسیبپذیریهای اخیراً کشفشده، اما وصله شده در نرمافزارهای محبوب (در این مورد مایکروسافت آفیس) را برای افزایش پتانسیل حملات موفقیتآمیز، با یکدیگر ترکیب میکنند.

منابع

[۱]https://www.fireeye.com/blog/threat-research/2018/01/microsoft-office-vulnerabilities-used-to-distribute-zyklon-malware.html

[۲] https://apa.aut.ac.ir/?p=3022

[۳] https://thehackernews.com/2017/11/microsoft-patch-tuesday.html

[۴] https://apa.aut.ac.ir/?p=3218

[۵] https://thehackernews.com/2017/10/ms-office-dde-malware.html

[۶] https://apa.aut.ac.ir/?p=3182

[۷] https://thehackernews.com/2018/01/microsoft-office-malware.html

ثبت ديدگاه