مجرمان سایبری ازجمله مهاجمان تحت حمایت دولتها شروع به بهرهبرداری از یک آسیبپذیری جدید در مایکروسافت آفیس کردند که مایکروسافت آن را بهعنوان یک مشکل امنیتی در نظر نگرفته و از وصله کردن آن خودداری کرده است[۱].

ماه گذشته گزارشی مبنی بر اینکه چگونه مهاجمان از یک ویژگی بر پایه مایکروسافت آفیس سوءاستفاده کردند، منتشر شد. این ویژگی تبادل داده پویا(۱) نامیده میشود و مهاجمان با سوءاستفاده از آن کد دلخواه خود را بر روی دستگاه مورد هدف و بدون نیاز به فعال بودن Macros یا تخریب حافظه اجرا میکنند.

پروتکل DDE یکی از چندین روشی است که مایکروسافت استفاده میکند تا اجازه دهد دو برنامه در حال اجرا دادههای مشابه را به اشتراک گذارند.

این پروتکل توسط هزاران برنامه شامل MS Excel ،MS Word ،Quattro Pro و Visual Basic و بهمنظور انتقال دادههای از نوع one-time و همچنین بهمنظور ارسال بهروزرسانی به یکدیگر مورداستفاده قرار میگیرد.

بلافاصله پسازاینکه جزئیات حمله DDE بهصورت عمومی منتشر شد[۲]، گزارشهای متعددی در مورد کمپینهای گسترده حملاتی که از این تکنیک بهمنظور هدف قرار دادن چند سازمان و با استفاده از بدافزارها سوءاستفاده میکردند، منتشر شد.

در حال حاضر و برای اولین بار کشف شد که این روش حمله DDE توسط گروه هکری APT(2) که با نام Fancy Bear نیز شناخته میشوند[۳و۴]، مورداستفاده قرار گرفته و اعتقاد بر این است که این گروه توسط دولت روسیه نیز موردحمایت قرار گرفتهاند.

مهاجمان روسی از حمله تروریستی نیویورک بهمنظور گول زدن قربانیان استفاده کردند.

بر اساس گزارش اخیر منتشر شده توسط محققان McAfee در روز ۷ نوامبر ۲۰۱۷، محققان امنیتی در حال تجزیهوتحلیل یک کمپین فیشینگ جدید، کشف کردند که هکرهای Fancy Bear از اواخر ماه اکتبر از آسیبپذیری DDE استفاده میکردند[۵].

این کمپین شامل پروندههایی بود که به حمله تروریستی اخیر در نیویورک مربوط میشد و بدین منظور که قربانیان را گول بزند تا بر روی لینک مربوطه در پرونده مشکوک ارسالی کلیک کنند که درنهایت منجر به این میشد که سیستم آنها توسط یک بدافزار آلوده شود.

ازآنجاکه DDE یک ویژگی قانونی در مایکروسافت است، بیشتر نرمافزارهای آنتیویروس در مواجهه با آن هیچ پیغام اخطاری نمایش نداده و پروندههای دارای DDE را بلاک نمیکنند.

بنابراین هرکسی که بر روی ضمیمههای مخرب قرار دادهشده بر روی این پروندهها که با نامهای SabreGuard2017.docx یا IsisAttackInNewYork.docx منتشر شدند، کلیک کند، بهطور سهوی یک کد مخرب را بر روی سیستم خود اجرا میکند بدون اینکه متوجه شود.

هنگامیکه لینک مربوطه باز شود، پرونده مخرب شروع به تماس با سرور فرمان و کنترل میکند تا اولین مرحله از بدافزار موردنظر را بر روی سیستم نصب کند. این بدافزار که Seduploader نامیده میشود از دستورات PowerShell بر روی دستگاههای قربانیان استفاده میکند.

سپس Seduploader با جمعآوری اطلاعات اصلیِ میزبان از سیستم آلوده، وضعیت قربانی را برای مهاجمان توصیف میکند. اگر این سیستم موردعلاقه مهاجمان باشد، آنها در مرحله بعدی یک قطعه کامل از نرمافزارهای جاسوسی مانند[۶] X-Agent و Sedreco را بر روی سیستم قربانی نصب خواهند کرد.

محققان McAfee دراینباره میگویند: “APT28 نوعی تهدیدکننده است که نهتنها از رویدادهای اخیر برای جلب قربانیان بالقوه به آلودگیها استفاده میکند بلکه میتواند تکنیکهای جدیدِ بهرهبرداری را برای افزایش موفقیت خود نیز به کار گیرد. همچنین ممکن است مهاجمانِ در پشت پرده APT28 بهجای استفاده از اسکریپت VBA که در اقدامات گذشته مورداستفاده قرار میگرفت، از روش DDE بهمنظور دور زدن دیوارهای دفاعی شبکهها استفاده کنند.”

البته این اولین برنامه مخربی نیست که از روش حمله DDE استفاده کرده است.

بلافاصله پسازاینکه جزئیات حمله DDE در اختیار عموم قرار گرفت، گروه تحقیقاتی Talos در سیسکو یک کمپین حمله را کشف کرد که بهطور فعال از این روش حمله و بهمنظور هدف قرار دادن چندین سازمان با استفاده از یک تروجانِ بدون فایلِ از راه دور به نام DNSMessenger، بهرهبرداری میکرد.

همچنین در اواخر ماه اکتبر ۲۰۱۷، محققان یک کمپین را کشف کردند که در حال گسترش باجگیر افزار Locky و تروجان بانکی TrickBot از طریق پروندههای نرمافزار Word بود که از روش حمله DDE استفاده میکردند.

یکی دیگر از حملات بدافزاری که توسط محققان امنیتی کشف شد نیز بر روی بدافزار Hanictor بود که با نام Chanitor and Tordal نیز شناخته میشود و از بهرهبردار DDE در مایکروسافت آفیس استفاده میکرد.

محافظت در برابر حملات بدافزاری از نوع DDE

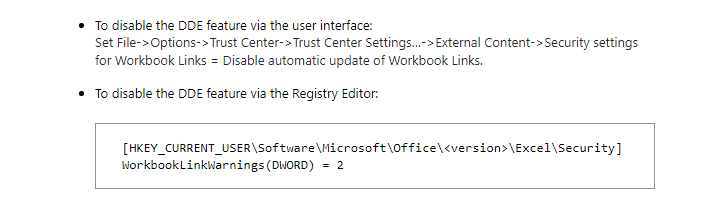

ازآنجاکه مایکروسافت هنوز هیچگونه روش حفاظتی در برابر چنین حملاتی ارائه نداده است، شما میتوانید بهسادگی از خود در برابر پروندههای مخرب و با استفاده از غیرفعال کردن ویژگی DDE در مایکروسافت آفیس، محافظت کنید.

اگر شما از نسخه ۲۰۱۶ Word یا Excel استفاده میکنید به بخش Options رفته و در بخش Advanced در زیرمجموعه General گزینه Update Automatic links at Open را غیرفعال کنید.

در نرمافزار MS Excel شما همچنین میتوانید گزینه Ignore other applications that use Dynamic Data Exchange را فعال کنید.

علاوه بر این به گزارش GitHub، غیرفعال کردن DDEAuto که یک فایل رجیستری است، «پیوندهای بهروزرسانی» و همچنین «فایلهای جاسازیشده» را در اسناد MS Office غیرفعال میکند[۷].

شما میتوانید اسناد آفیس را که از ویژگی DDE سوءاستفاده میکنند، از طریق مجموعهای از قوانین YARA در فایلهای Office Open XML که توسط محققان آزمایشگاه NVISO منتشر شده است[۸]، شناسایی کنید.

بااینحال، بهترین راه برای محافظت از خود در برابر چنین حملاتی همیشه مشکوک بودن به هر سند ناخواستهای است که از طریق پست الکترونیک برای شما ارسال شده است و هرگز بر روی لینکهای موجود در این اسناد کلیک نکنید، مگر اینکه از منبع دقیق آن اطمینان حاصل کنید.

منابع

[۱] https://thehackernews.com/2017/10/ms-office-dde-malware.html

[۲] https://apa.aut.ac.ir/?p=3138

[۳] https://thehackernews.com/2017/07/russian-fancy-bear-hacking-group.html

[۴] https://thehackernews.com/2016/11/windows-zeroday-exploit.html

[۵]https://securingtomorrow.mcafee.com/mcafee-labs/apt28-threat-group-adopts-dde-technique-nyc-attack-theme-in-latest-campaign

[۶] https://gist.github.com/wdormann/732bb88d9b5dd5a66c9f1e1498f31a1b

[۷] https://thehackernews.com/2017/02/xagent-malware-apt28.html

[۸] https://blog.nviso.be/2017/10/11/detecting-dde-in-ms-office-documents

[۹] https://thehackernews.com/2017/11/apt28-office-dde-malware.html

(۱) Dynamic Data Exchange (DDE)

(۲) Advanced Persistent Threat

ثبت ديدگاه