آیا شما معتقد هستید که فقط به خاطر اینکه برنامههای خود را از فروشگاههای رسمی دانلود میکنید، از آلوده شدن توسط بدافزارها در امان هستید؟

اگر باور شما این است باید در مورد آن تجدیدنظر کنید.

گروهی از محققان امنیتی از چندین شرکت امنیتی یک باتنت جدید را کشف کردهاند که بهطور گسترده پراکنده شده است و شامل دهها هزار از گوشیهای هوشمند اندرویدی هک شده میشود.

این باتنت که WireX نامگذاری شده است و بهعنوان Android Clicker شناخته میشود، بهنوعی یک شبکه باتنت متشکل از دستگاههای دارای سیستمعامل اندروید و آلوده شده است که یکی از صدها برنامه مخرب را از فروشگاه رسمی گوگل دانلود کرده و بر روی گوشی خود نصب کردهاند و این برنامهها بهگونهای طراحی شدهاند تا حملات گسترده DDoS را به انجام رسانند.

محققان از شرکتهای امنیتی و فناوری اینترنت مختلف که شامل شرکتهای Akamai ،CloudFlare ،Flashpoint، گوگل، Oracle Dyn ،RiskIQ و Team Cymru میشوند، چندین سری از حملات سایبری را در اوایل ماه جاری کشف کردند و برای مبارزه با آنها با یکدیگر همکاری کردند[۱].

اگرچه کمپینهای مخرب اندروید امروزه کاملاً رایج هستند و این کمپین کشفشده جدید نیز بسیار پیچیده نیست، اما نکته جالبتوجه در این مورد اینجاست که چندین شرکت امنیتی که نیمی از آنها با یکدیگر رقیب هم هستند، شروع به همکاری با یکدیگر و به اشتراک گذاشتن اطلاعات خود کردند تا با یک باتنت مقابله کنند.

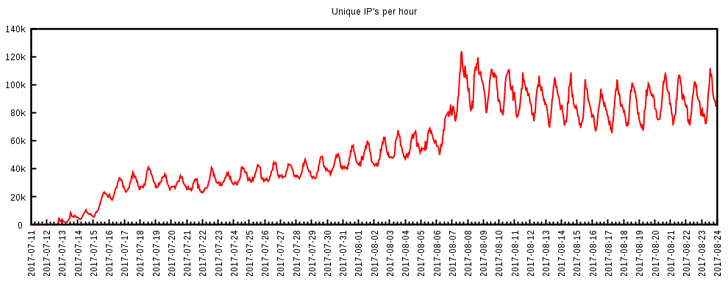

باتنت WireX برای راهاندازی حملات جزئی DDoS در اوایل ماه جاری استفاده شد، اما بعد از اواسط ماه اوت، این حملات شروع به تشدید نمود.

باتنت WireX در حال حاضر بیش از ۱۲۰٫۰۰۰ گوشی هوشمند اندروید را آلوده کرده است که بیشترین آنها در روز ۱۷ ماه اوت سال جاری بوده است که محققان متوجه یک حمله بسیار بزرگ DDoS شدهاند که موجب آلوده شدن بیش از ۷۰٫۰۰۰ دستگاه موبایل در بیش از ۱۰۰ کشور شد.

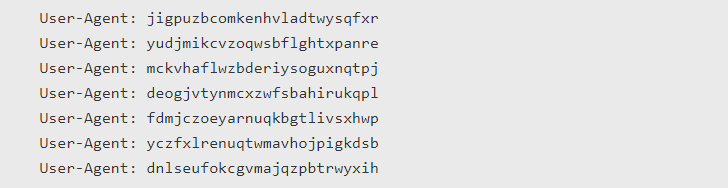

اگر وبسایت شما مورد حمله DDoS قرار گرفته است، الگوی زیر که شامل رشتههای User-Agent است را بررسی کنید تا بفهمید باتنت WireX در آن دخیل بوده است یا نه:

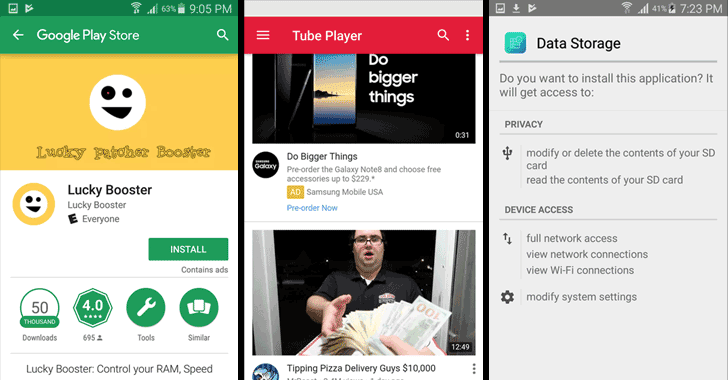

پس از تحقیقات بیشتر، محققان امنیتی بیش از ۳۰۰ برنامه مخرب را در فروشگاه رسمی گوگل شناسایی کردند که بسیاری از آنها رسانهها، پخشکنندههای ویدیویی، زنگها و یا ابزارهایی برای مدیریت ذخیرهسازی و فروشگاه برنامهها بودند که شامل کد WireX مخرب بودند.

درست مانند بسیاری از برنامههای مخرب، برنامههای WireX بلافاصله پس از نصب بهصورت مخرب عمل نمیکنند تا از تشخیص داده شدن فرار کنند و راه خود را به فروشگاه رسمی گوگل باز کنند.

در عوض، برنامههای WireX منتظر دستورات از سرورهای command and control هستند که در چندین زیردامنه از axclick.store قرار دارند.

در حال حاضر گوگل بیشتر از ۳۰۰ برنامه WireX را شناسایی و بلاک کرده است که بیشتر توسط کاربرانی از کشورهای روسیه، چین و دیگر کشورهای آسیایی دانلود شده بودند، اما باتنت WireX همچنان در مقیاسهای کوچک فعال است.

اگر دستگاه شما دارای آخرین نسخه از سیستمعامل اندروید است که داری ویژگی Google’s Play Protect است، این شرکت بهطور اتوماتیک برنامههای WireX را درصورتیکه بر روی دستگاه شما نصب شده باشد، از دستگاه شما پاک کرده است.

Play Protect یک ویژگی امنیتی جدید گوگل است که از یادگیری ماشین و آنالیز برنامهها استفاده میکند تا برنامههای مخرب را بهطور خودکار از روی دستگاههای هوشمند دارای سیستمعامل اندروید و بهمنظور جلوگیری از به خطر افتادن بیشتر دستگاه مربوطه، پاک کند.

همچنین به کاربران شدیداً توصیه میشود تا فقط برنامههای مرتبط با سازندگان مورد تأیید و مشهور را بر روی گوشی خود نصب کنند حتی اگر برنامه مرود نظر را از فروشگاه رسمی گوگل دریافت میکنند. همچنین از نصب کردن برنامههای غیرضروری شدیداً خودداری کنید.

همچنین به کاربران قویاً توصیه میشود که یک آنتیویروس خوب را بر روی گوشی همراه خود نصب کنند که بتواند برنامههای مخرب را قبل از اینکه به دستگاه شما آسیبی برسانند تشخیص داده و بلاک کند. همچنین همیشه دستگاه خود و برنامههای آن را بهروزرسانی کنید.

بدافزارهای تحت سیستمعامل اندروید در حال پیشرفتهتر شدن توسط شاخصهای حملهای هستند که پیچیده بوده و تابهحال دیده نشدهاند. همچنین هر روز به قابلیتهای آنها نیز افزوده میشود.

فقط در ابتدای هفته جاری، گوگل ۵۰۰ برنامه تحت سیستمعامل اندروید که از SDK مخرب استفاده میکرده و بهطور مخفیانه برنامههای جاسوسی را در میان کاربران گسترش میدادند را از فروشگاه رسمی خود پاک کرده است[۲].

همچنین در ماه گذشته، اولین بدافزار تحت اندروید که دارای قابلیت تزریق کد بود در فروشگاه رسمی گوگل کشف شد[۳].

چند روز بعدازآن، محققان یک کتابخانه تبلیغاتی SDK و مخربِ تحتِ اندروید را کشف کردند که Xavier نامگذاری شد و بر روی بیش از ۸۰۰ برنامه مختلف نصب شده بود که این برنامهها بیش از میلیونها بار از طریق فروشگاه رسمی گوگل دانلود شده بودند[۴].

منابع

[۱] https://blog.cloudflare.com/the-wirex-botnet

[۲] https://apa.aut.ac.ir/?p=2896

[۳] https://apa.aut.ac.ir/?p=2669

[۴] https://apa.aut.ac.ir/?p=2684

[۵] http://thehackernews.com/2017/08/android-ddos-botnet.html

ثبت ديدگاه