ماه گذشته، گزارشی در ارتباط با یک گروه از مهاجمان منتشر شد که از SambaCry بهرهبرداری کرده[۱] تا کامپیوترهای دارای سیستمعامل لینوکس را مورد حمله قرار دهند و یک بدافزار را جهت mine cryptocurrencies بر روی این سیستمها نصب کنند[۲]. SambaCry یک آسیبپذیری حیاتی اجرای کد از راه دور است که ۷ سال پیش در نرمافزار تحت شبکه Samba کشف شد.

حال همین گروه از مهاجمان، توسط یک در پشتی جدید دستگاههای دارای سیستمعامل ویندوز را مورد حمله قرار دادند که این در پشتی در حقیقت یک نسخه بر پایه QT و مجدداً کامپایل شده از همان بدافزاری است که برای حمله به سیستمعاملهای لینوکس مورد استفاده قرار گرفته بود.

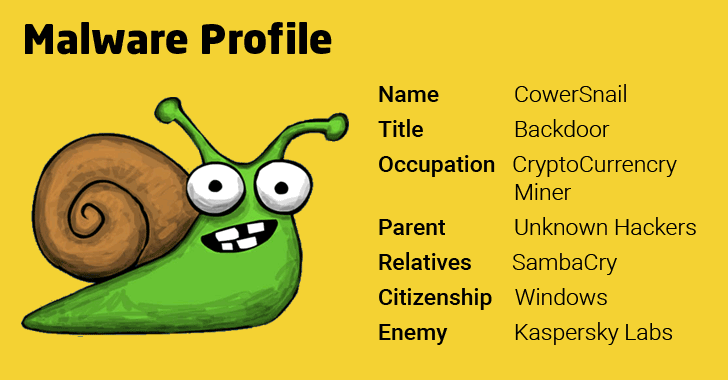

این در پشتی توسط محققان امنیتی در کاسپرسکی کشف شد[۳] و CowerSnail نامگذاری شد و با نام Backdoor.Win32.CowerSnail تشخیص داده میشود. CowerSnail یک در پشتی تحت سیستمعامل ویندوز با تمام ویژگیهای موردنیاز است و به سازندگان آن اجازه میدهد تا از راه دور هر دستوری را بر روی سیستمهای آلوده شده اجرا کنند.

چگونه این دو کمپین بدافزاری و مجزا به یکدیگر مربوط هستند؟

در پشتی CowerSnail از همان سرور command and control ای استفاده میکند که ماه گذشته بدافزار قبلی برای آلوده کردن ماشینهای تحت لینوکس توسط بهرهبرداری کردن از آسیبپذیری SambaCry استفاده میکرد.

آسیبپذیری SambaCry که CVE-2017-7494 نامگذاری شده بود[۴] مشابه آسیبپذیری SMB در ویندوز بود که توسط باجگیر افزار WannaCry مورد بهرهبرداری قرار گرفته بود[۵] که اخیراً یک آشوب جهانی را موجب شده بود. آسیبپذیری SambaCry بر روی تمامی نسخههای Samba جدیدتر از نسخه ۳٫۵ اثرگذار است که در طی ۷ سال گذشته منتشر شدهاند.

مدت کمی پس از افشا شدن این آسیبپذیری، SambaCry توسط گروهی از مهاجمان مورد بهرهبرداری قرار گرفت تا از راه دور یک نرمافزار cryptocurrency mining به نام CPUminer را بر روی سیستم هدف نصب کند که واحدهای رایج پولی مانند Bitcoin، Litecoin ،Monero و دیگر واحدهای رایج را از روی سیستمهای لینوکس استخراج میکرد.

اما در حال حاضر، همان مهاجمان هر دو سیستمعاملهای ویندوز و لینوکس را توسط CPUminer و با استفاده از منابع محاسباتی سیستمهای در معرض خطر مورد حمله قرار دادند تا از آنها سود کسب کنند.

Sergey Yunakovsky از کاسپرسکی دراینباره میگوید: “پس از تولید دو تروجان مختلف، هرکدام از تروجانها برای یک پلتفرم خاص و هرکدام با ویژگیهای خاص خود طراحی شدهاند. احتمال این امر بسیار بالاست که این گروه در آیندهای نزدیک بدافزارهای بیشتری را تولید میکنند.”

در یک تحقیق جداگانه، محقق امنیتی به نام Omri Ben Bassat از گروههای هکری مشابه دیگری نام میبرد[۶] که از آسیبپذیری SambaCry بهمنظور cryptocurrency mining استفاده کردند و در پشتی Tsunami را نصب کردند[۷] که نوعی بدافزار باتنت DDoS بر پایه IRC بود که امروزه بهعنوان بدافزاری که سیستمهای Mac و دستگاههای اینترنت اشیا را آلوده میکند شناخته میشود.

Samba یک نرمافزار منبع باز است که برای دوباره پیادهسازی پروتکل تحت شبکه SMB/CIFS مورد استفاده قرار میگیرد و به سرورهای تحت یونیکس و لینوکس اجازه میدهد تا فایلهای تحت ویندوز و سرویسهای پرینت را اجرا کرده و بر روی بیشتر سیستمعاملها و دستگاههای اینترنت اشیا قابل اجراست.

بااینکه این آسیبپذیری در اواخر ماه می ۲۰۱۷ وصله شده است، آسیبپذیری SambaCry همچنان توسط مهاجمان مورد بهرهبرداری قرار میگیرد. برای مثال در هفته قبل، محققان یک نوع جدید از بدافزارها را کشف کردند که SHELLBIND نامیده میشود و از این آسیبپذیری بهمنظور ایجاد در پشتی در دستگاههای ذخیرهساز متصل به شبکه استفاده میکند[۸].

منابع

[۱] http://thehackernews.com/2017/05/samba-rce-exploit.html

[۲] https://apa.aut.ac.ir/?p=2680

[۳] https://securelist.com/cowersnail-from-the-creators-of-sambacry/79087/

[۴] http://thehackernews.com/2017/05/samba-rce-exploit.html

[۵] https://apa.aut.ac.ir/?p=2580

[۶] http://www.intezer.com/eternalminer-copycats/

[۷] http://thehackernews.com/2016/02/linux-mint-hack.html

[۸] https://apa.aut.ac.ir/?p=2808

[۹] http://thehackernews.com/2017/07/cowersnail-windows-backdoor.html

ثبت ديدگاه