دو هفته قبل، گزارشی مبنی بر یک آسیبپذیری حیاتی اجرای کد در نرمافزار شبکه Samba (پیادهسازی مجدد پروتکل شبکه SMB) که مربوط به ۷ سال پیش بود منتشر شد. این آسیبپذیری به مهاجم از راه دور اجازه میدهد تا کنترل کامل ماشینهای دارای سیستمعامل لینوکس یا یونیکس را در دست گیرد.

برای دانستن بیشتر در ارتباط با آسیبپذیری SambaCry که CVE-2017-7494 نامگذاری شده است و نحوه عملکرد آن، شما میتوانید به این[۱] گزارش مراجعه کنید.

در آن موقع نزدیک به ۴۸۵٫۰۰۰ کامپیوتر که Samba در آنها فعال بود پیدا شدند که در سطح اینترنت و در معرض خطر قرار داشتند و محققان پیشبینی کردند که حملات بر پایه SambaCry این پتانسیل را دارند که مانند باجگیر افزار WannaCry بهطور گسترده پخش شوند[۲].

به نظر میرسد که پیشبینی صورت گرفته کاملاً درست بوده است، چراکه هانیپاتهای راهاندازی شده توسط تیم محققانِ کاسپرسکی، یک کمپین بدافزاری را کشف کردند[۳] که از آسیبپذیری SambaCry بهرهبرداری میکند تا کامپیوترهای دارای سیستمعامل لینوکس را توسط نرمافزار جمعآوری پول رمزنگاریشده(۱) آلوده کند.

یک محقق امنیتی دیگر به نام Omri Ben Bassat بهطور مستقل یک کمپین مشابه را کشف کرده است[۴] و نام آن را EternalMiner گذاشته است.

بر طبق گفته محققان، یک گروه ناشناخته از مهاجمان درست ۱ هفته بعد از افشا شدن عمومی آسیبپذیری Samba شروع به hijack کردن کامپیوترهای شخصی دارای سیستمعامل لینوکس کردند. این مهاجمان یک نسخه بهروزرسانی شده از CPUminer را که یک نرمافزار جمعآوری پول رمزنگاریشده است؛ بر روی سیستم قربانی نصب میکردند. این نرمافزار پول دیجیتال Monero را جمعآوری میکند.

بعد از در معرض خطر قرار دادن ماشینهای آسیبپذیر با استفاده از آسیبپذیری Samba، مهاجمان دو عدد payload را بر روی سیستمهای هدف اجرا میکنند:

- so: یک reverse-shell که برای مهاجمان سرویس دسترسی از راه دور را فراهم میکند.

- so: یک در پشتی که شامل نرمافزارهای جمعآوری پول رمزنگاریشده مانند CPUminer است.

محققان کاسپرسکی میگویند: “از طریق reverse-shell باقیمانده در سیستم، مهاجمان میتوانند تنظیمات یک جمعآوریکننده را که در حال حاضر در حال اجرا یا آلوده کردن سیستم قربانی با دیگر انواع بدافزار است را تغییر دهند.”

نرمافزارهای جمعآوری پول رمزنگاریشده هزینه زیادی را برای سرمایهگذاری اولیه نیاز دارند چراکه نیازمند میزان بسیار زیاد قدرت محاسباتی هستند، اما بدافزارهای جمعآوری پول رمزنگاریشده کار را برای مجرمان اینترنتی راحت کردهاند و به آنها اجازه میدهند تا از منابع محاسباتی سیستمهای در معرض خطر استفاده کنند.

اگر شما اخبار مربوط به امنیت را دنبال میکردید، حتماً از Adylkuzz مطلع هستید[۵]، یک بدافزار جمعآوری پول رمزنگاری که از آسیبپذیری SMB در ویندوز استفاده میکرد. این بدافزار ۲ هفته قبل از منتشر شدن باجگیر افزار WannaCry کشف شده بود.

بدافزار Adylkuzz نیز همچنین Monero جمعآوری میکرد و این کار را از طریق تعداد بسیار زیادی از منابع محاسباتی شامل سیستمهای دارای سیستمعامل ویندوز و آلودهشده انجام میداد.

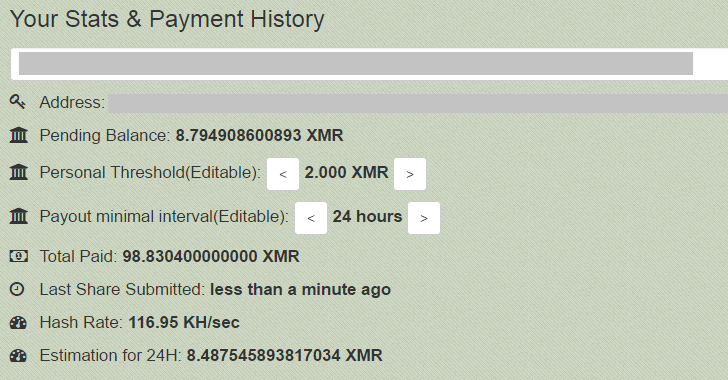

مهاجمان پشت حمله CPUminer که بر پایه SambaCry است در حال حاضر ۹۸ XMR به دست آوردند که معادل ۵۳۸۰ دلار امروزی است و همچنان تعداد سیستمهای لینوکسی آلودهشده در حال افزایش است.

محققان میگویند: “در طی روز اول این مهاجمان توانستند ۱ XMR به دست آوردند که با توجه به نرخ تبدیل واحد پول در تاریخ ۸ ژوئن ۲۰۱۷ برابر با ۵۵ دلار است. اما در طی هفته گذشته آنها در هر روز توانستند حدود ۵ XMR به دست آورند.”

سازندگان Samba در حال حاضر این مشکل را با ارائه کردن وصله مناسب[۶] و در نسخههای ۴٫۶٫۴ و ۴٫۵٫۱۰ و ۴٫۴٫۱۴ برطرف کردهاند و به کسانی که همچنان از نسخههای آسیبپذیر Samba استفاده میکنند شدیداً توصیه میشود تا وصلههای مربوطه را هر چه سریعتر بر روی سیستمهای خود نصب کنند.

منابع

[۱] http://thehackernews.com/2017/05/samba-rce-exploit.html

[۲] https://apa.aut.ac.ir/?p=2580

[۳] https://securelist.com/78674/sambacry-is-coming

[۴] https://twitter.com/omri9741/status/872731228859809793

[۵] https://apa.aut.ac.ir/?p=2593

[۶] https://www.samba.org/samba/history/security.html

[۷] http://thehackernews.com/2017/06/linux-samba-vulnerability.html

(۱) cryptocurrency mining

ثبت ديدگاه